實例解析通過流量檢測查找ARP欺騙

ARP欺騙攻擊是十分普遍的一種攻擊形式,受攻擊的機(jī)構(gòu)內(nèi)網(wǎng)會因為ARP欺騙攻擊導(dǎo)致網(wǎng)絡(luò)緩慢甚至停滯的現(xiàn)象發(fā)生。本篇文章將通過一次學(xué)校受到ARP欺騙攻擊的實例,來講述如何通過網(wǎng)絡(luò)流量檢測來查找出ARP欺騙攻擊,從而解決網(wǎng)絡(luò)緩慢的情況。

信息中心立即著手進(jìn)行調(diào)查,據(jù)老師們反映上網(wǎng)有時候網(wǎng)頁打開速度非常緩慢,有時絲毫沒有動靜,直接顯示無法打開網(wǎng)頁。不過,在非上班時間,如中午和晚上等休息時間,網(wǎng)絡(luò)一切正常。

根據(jù)這一情況,網(wǎng)絡(luò)硬件故障的可能性微乎其微,經(jīng)過檢查沒有發(fā)現(xiàn)異常情況,排除了物理上的錯誤。看來是軟件上的問題,腦海中的第一反應(yīng)就是目前比較流行的ARP攻擊。ARP協(xié)議的中文名為地址解析協(xié)議,用于將網(wǎng)絡(luò)中的IP地址解析為硬件地址(MAC地址),以保證通信的順利進(jìn)行。當(dāng)計算機(jī)接收到ARP應(yīng)答數(shù)據(jù)包的時候,就會對本地的ARP緩存進(jìn)行更新,將應(yīng)答中的IP和MAC地址存儲在ARP緩存中。所以在網(wǎng)絡(luò)中,如果有人發(fā)送一個自己偽造的ARP應(yīng)答,網(wǎng)絡(luò)可能就會出現(xiàn)問題,這就是ARP欺騙,其常見的特征就是主機(jī)頻繁掉線。

我們的網(wǎng)絡(luò)癥狀與之非常相似,但是ARP攻擊需要找到它的源頭,一般的方法很難查找,需要在交換機(jī)上進(jìn)行抓包分析,于是找到了IrisNetworkTrafficAnalyzer(以下簡稱Iris)。這是一款網(wǎng)絡(luò)流量分析監(jiān)測工具,可以幫助系統(tǒng)管理員輕易地捕獲和查看用戶的使用情況,同時檢測進(jìn)入和發(fā)出的信息流,自動進(jìn)行存儲和統(tǒng)計。這款軟件的圖標(biāo)很像一只眼睛,看來“火眼金睛”是找到了,現(xiàn)在就花工夫怎么用好它了!

由于該教學(xué)樓的交換機(jī)是一臺非網(wǎng)管型交換機(jī),只好拿著筆記本電腦在網(wǎng)絡(luò)設(shè)備房“蹲點”。把筆記本電腦連接在交換機(jī)端口上,打開Iris

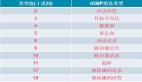

依舊是我們熟悉的典型Windows軟件風(fēng)格,單擊開始捕獲按鈕,Iris開始工作,對數(shù)據(jù)包實施抓捕。Iris對數(shù)據(jù)包抓捕的同時對其進(jìn)行分析,我可以點擊某一時刻的數(shù)據(jù)包在快速分析窗口中查看解析內(nèi)容。在Statistics(統(tǒng)計表)窗口中,我們可以瀏覽實時數(shù)據(jù)統(tǒng)計圖,對Protocol(網(wǎng)絡(luò)協(xié)議)、TopHosts(最高流量主機(jī))、SizeDistribution(數(shù)據(jù)包大小分類)和Bandwidth(帶寬)進(jìn)行直接查看。

不一會,“兇手”出現(xiàn)了!Iris捕獲窗口出現(xiàn)了大量的ARP數(shù)據(jù)包,Protocol(網(wǎng)絡(luò)協(xié)議)圖表顯示出來的ARP數(shù)據(jù)包在不斷增長!整個網(wǎng)絡(luò)的流量一下加大了好幾倍!

為了分析方便,用Iris的Filters(過濾)功能,將ARP和ReverseARP兩種類型的數(shù)據(jù)過濾出來。終于,找到了ARP欺騙的真兇了,在捕獲窗口中可以看到,有兩個假IP地址(0.136.136.16和1.136.136.16),所有的ARP數(shù)據(jù)包源都是來自MAC地址為52:54:AB:37:0D:B0的電腦,終于掌握罪證了!也就是說,找到這個MAC地址的電腦就可以鏟除禍根了!

接下來的工作就簡單了,拿出平時記錄好的“MAC-IP-計算機(jī)名”對應(yīng)表,找到真兇電腦,對其進(jìn)行斷網(wǎng)、系統(tǒng)重裝、查殺病毒等操作,確認(rèn)安全后,再連接上網(wǎng)。網(wǎng)絡(luò)又恢復(fù)了往日的寧靜,學(xué)校的正常教學(xué)秩序得到了保證。

【編輯推薦】