讓SSL/TLS協(xié)議流行起來:深度解讀SSL/TLS實(shí)現(xiàn)

一 前言

SSL/TLS協(xié)議是網(wǎng)絡(luò)安全通信的重要基石,本系列將簡單介紹SSL/TLS協(xié)議,主要關(guān)注SSL/TLS協(xié)議的安全性,特別是SSL規(guī)范的正確實(shí)現(xiàn)。 本系列的文章大體分為3個部分:

SSL/TLS協(xié)議的基本流程

典型的針對SSL/TLS協(xié)議的攻擊

SSL/TLS協(xié)議的安全加固措施

本文對SSL/TLS協(xié)議概況做基本介紹,包括SSL/TLS協(xié)議的版本變遷,協(xié)議的詳細(xì)流程以及流行的SSL/TLS協(xié)議實(shí)現(xiàn)。文章的主要內(nèi)容翻譯自波鴻魯爾大學(xué)Christopher Meyer的文章《20 Years of SSL/TLS Research An Analysis of the Internet’s Security Foundation》,同時也根據(jù)作者自己的理解增加了部分內(nèi)容,以使對SSL/TLS協(xié)議的介紹更為完整。

二 什么是SSL/TLS?

SSL全稱是Secure Sockets Layer,安全套接字層,它是由網(wǎng)景公司(Netscape)設(shè)計的主要用于Web的安全傳輸協(xié)議,目的是為網(wǎng)絡(luò)通信提供機(jī)密性、認(rèn)證性及數(shù)據(jù)完整性保障。如今,SSL已經(jīng)成為互聯(lián)網(wǎng)保密通信的工業(yè)標(biāo)準(zhǔn)。

SSL最初的幾個版本(SSL 1.0、SSL2.0、SSL 3.0)由網(wǎng)景公司設(shè)計和維護(hù),從3.1版本開始,SSL協(xié)議由因特網(wǎng)工程任務(wù)小組(IETF)正式接管,并更名為TLS(Transport Layer Security),發(fā)展至今已有TLS 1.0、TLS1.1、TLS1.2這幾個版本。

如TLS名字所說,SSL/TLS協(xié)議僅保障傳輸層安全。同時,由于協(xié)議自身特性(數(shù)字證書機(jī)制),SSL/TLS不能被用于保護(hù)多跳(multi-hop)端到端通信,而只能保護(hù)點(diǎn)到點(diǎn)通信。

SSL/TLS協(xié)議能夠提供的安全目標(biāo)主要包括如下幾個:

認(rèn)證性——借助數(shù)字證書認(rèn)證服務(wù)器端和客戶端身份,防止身份偽造

機(jī)密性——借助加密防止第三方竊聽

完整性——借助消息認(rèn)證碼(MAC)保障數(shù)據(jù)完整性,防止消息篡改

重放保護(hù)——通過使用隱式序列號防止重放攻擊

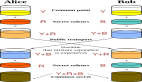

為了實(shí)現(xiàn)這些安全目標(biāo),SSL/TLS協(xié)議被設(shè)計為一個兩階段協(xié)議,分為握手階段和應(yīng)用階段:

握手階段也稱協(xié)商階段,在這一階段,客戶端和服務(wù)器端會認(rèn)證對方身份(依賴于PKI體系,利用數(shù)字證書進(jìn)行身份認(rèn)證),并協(xié)商通信中使用的安全參數(shù)、密碼套件以及MasterSecret。后續(xù)通信使用的所有密鑰都是通過MasterSecret生成。

在握手階段完成后,進(jìn)入應(yīng)用階段。在應(yīng)用階段通信雙方使用握手階段協(xié)商好的密鑰進(jìn)行安全通信。

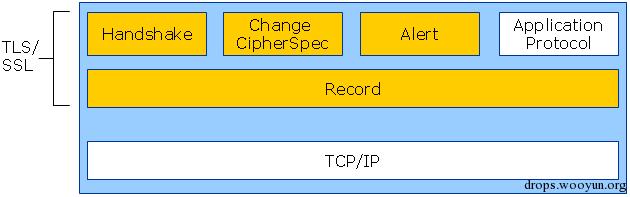

SSL/TLS協(xié)議有一個高度模塊化的架構(gòu),分為很多子協(xié)議,如下圖所示:

Handshake協(xié)議:包括協(xié)商安全參數(shù)和密碼套件、服務(wù)器身份認(rèn)證(客戶端身份認(rèn)證可選)、密鑰交換;

ChangeCipherSpec 協(xié)議:一條消息表明握手協(xié)議已經(jīng)完成;

Alert 協(xié)議:對握手協(xié)議中一些異常的錯誤提醒,分為fatal和warning兩個級別,fatal類型的錯誤會直接中斷SSL鏈接,而warning級別的錯誤SSL鏈接仍可繼續(xù),只是會給出錯誤警告;

Record 協(xié)議:包括對消息的分段、壓縮、消息認(rèn)證和完整性保護(hù)、加密等。

三 協(xié)議流程詳解

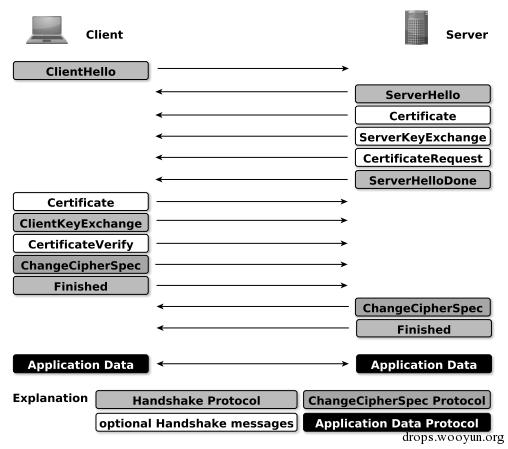

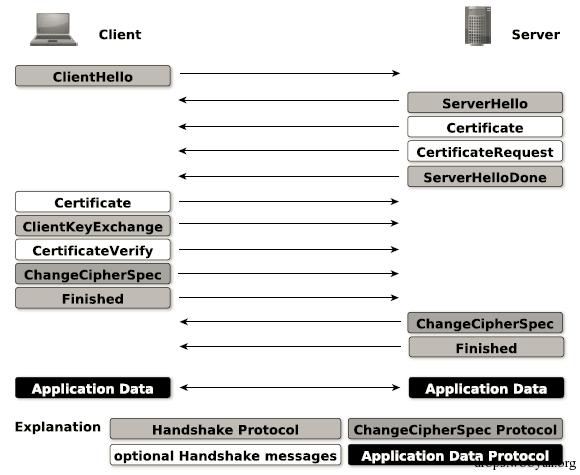

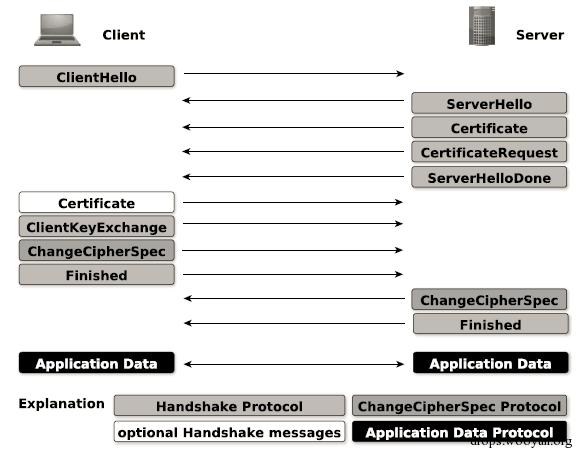

本節(jié)對SSL/TLS協(xié)議的流程進(jìn)行詳細(xì)介紹。一個典型的TLS 1.0協(xié)議交互流程如下圖所示:

每一個SSL/TLS鏈接都是從握手開始的,握手過程包含一個消息序列,用以協(xié)商安全參數(shù)、密碼套件,進(jìn)行身份認(rèn)證以及密鑰交換。握手過程中的消息必須嚴(yán)格按照預(yù)先定義的順序發(fā)生,否則就會帶來潛在的安全威脅。今年頂級安全會議CCS 有文章提出了建立綜合狀態(tài)機(jī)來檢查SSL鏈接中消息序列……

3.1 握手過程中的消息序列

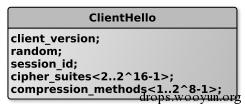

ClientHello:ClientHello通常是握手過程中的第一條消息,用于告知服務(wù)器客戶端所支持的密碼套件種類、最高SSL/TLS協(xié)議版本以及壓縮算法。

ClientHello中還包含一個隨機(jī)數(shù),這個隨機(jī)數(shù)由4個字節(jié)的當(dāng)前GMT UNIX時間以及28個隨機(jī)選擇的字節(jié)組成,共32字節(jié)。該隨機(jī)數(shù)會在密鑰生成過程中被使用。

另外,ClientHello中還可能包含客戶端支持的TLS擴(kuò)展。(TLS擴(kuò)展可以被用來豐富TLS協(xié)議的功能或者增強(qiáng)協(xié)議的安全性)

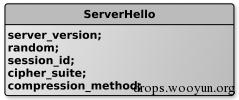

ServerHello:服務(wù)器接受到ClientHello后,會返回ServerHello。服務(wù)器從客戶端在ClientHello中提供的密碼套件、SSL/TLS版本、壓縮算法列表里選擇它所支持的項(xiàng),并把它的選擇包含在ServerHello中告知客戶端。接下來SSL協(xié)議的建立就基于服務(wù)器選擇的密碼套件類型、SSL/TLS協(xié)議版本以及壓縮算法。

ServerHello中同樣會包含一個隨機(jī)數(shù),同樣4+28 字節(jié)類型,由服務(wù)器生成。

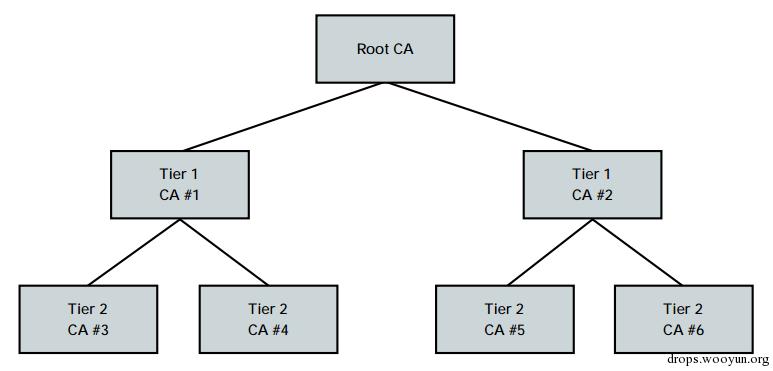

Certificate:客戶端和服務(wù)器都可以發(fā)送證書消息來證明自己的身份,但是通常客戶端證書不被使用。 服務(wù)器一般在ServerHello后會接一條Certificate消息,Certificate消息中會包含一條證書鏈,從服務(wù)器證書開始,到Certificate authority(CA)或者最新的自簽名證書結(jié)束。下圖形象地描述了證書鏈:

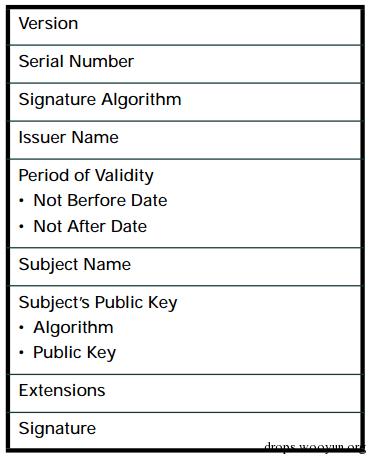

SSL中使用的證書通常是X.509類型證書,X.509證書的內(nèi)容如下表所示:

在用的X.509證書包含Version 1和Version 3兩種版本,其中v1版本的證書存在安全隱患,同時不支持TLS擴(kuò)展,被逐漸棄用。現(xiàn)在大多數(shù)在用的SSL證書都是V3版本。

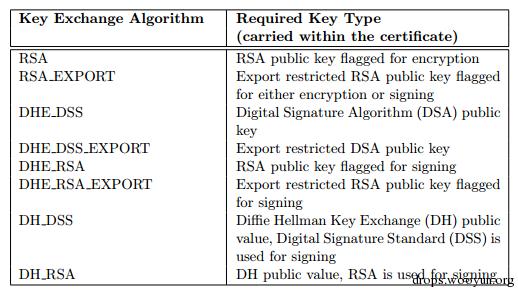

同時證書會附帶與協(xié)商好的密鑰交換算法對應(yīng)的密鑰。密鑰交換算法以及它們所要求的密鑰類型如下表所示。

ServerKeyExchange:該消息僅當(dāng)以下密鑰交換算法被使用時由服務(wù)器發(fā)出:

RSA_EXPORT(僅當(dāng)服務(wù)器的公鑰大于512bit時)、DHE_DSS、DHE_DSS_EXPORT、DHE_RSA、DHE_RSA_EXPORT、DH_anon 使用其它密鑰交換算法時,服務(wù)器不能發(fā)送此消息。

ServerkeyExchange消息會攜帶這些密鑰交換算法所需要的額外參數(shù),以在后續(xù)步驟中協(xié)商PreMasterSecret。這些參數(shù)需要被簽過名。

CertificateRequest:這個消息通常在要求認(rèn)證客戶端身份時才會有。消息中包含了證書類型以及可接受的CA列表。

ServerHelloDone:服務(wù)器發(fā)送這條消息表明服務(wù)器部分的密鑰交換信息已經(jīng)發(fā)送完了,等待客戶端的消息以繼續(xù)接下來的步驟。這條消息只用作提醒,不包含數(shù)據(jù)域。

ClientKeyExchange:這條消息包含的數(shù)據(jù)與所選用的密鑰交換算法有關(guān)。

如果選擇的密鑰交換算法是RSA,那么消息包含的參數(shù)為用服務(wù)器RSA公鑰(包含在之前證書中的或者是ServerKeyExchange中的)加密過的PreMasterSecret,它有48個字節(jié),前2個字節(jié)表示客戶端支持的最高協(xié)議版本,后46個字節(jié)是隨機(jī)選擇的。

如果選擇的密鑰交換算法是DH或者DHE,則可能有兩種情況:

隱式DH公開值:包含在Certificate消息里;

顯示DH公開值:公開值是本消息的一部分。

CertificateVerify:這條消息用來證明客戶端擁有之前提交的客戶端證書的私鑰。

Finished:表明握手階段結(jié)束。這是第一條用協(xié)商的算法和密鑰保護(hù)的消息。

因?yàn)槭怯脜f(xié)商好的密鑰加密的消息,它可以用來確認(rèn)已經(jīng)協(xié)商好的密鑰。

同時Finished消息包含一個verify_data域,可以用來校驗(yàn)之前發(fā)送和接收的信息。

Verify_data域是一個PRF函數(shù)的輸出(pseudo-random function)。這個偽隨機(jī)函數(shù)的輸入為:(1)兩個hash值:一個SHA-1,一個MD5,對之前握手過程中交換的所有消息做哈希;(2)the MasterSecret,由預(yù)備主密鑰生成;(3)finished_label,如果客戶端發(fā)送的則是”client finished”,服務(wù)器發(fā)送的則是”server finished”。關(guān)于這個PRF的細(xì)節(jié)在3.3節(jié)中會具體描述。 此外,F(xiàn)inished 消息不能夠在ChangeCipherSpec前發(fā)送。#p#

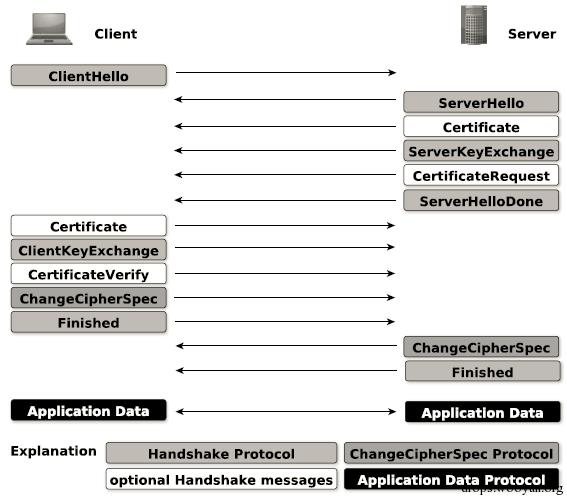

3.2 不同密鑰交換算法對應(yīng)的握手過程

不同的密鑰交換算法對應(yīng)的握手過程中的消息序列是不同的,相應(yīng)的實(shí)現(xiàn)方式也不同,本節(jié)介紹幾個常見密鑰交換算法對應(yīng)的握手過程。

TLS-RSA:在這個場景下,PreMasterSecret是由客戶端指定的,并用RSA公鑰加密發(fā)送給服務(wù)器。服務(wù)器不影響PReMasterSecret的生成。

TLS-DH:基于DH的密鑰交換也被稱為靜態(tài)Diffie-Hellman。在這種場景下,可能是雙方各自提交一個證書包含DH公開值,或者服務(wù)器端提交證書包含DH公開值,客戶端在每次會話中選擇一個值。協(xié)商好的DH值被用作PreMasterSecret。顯然證書中的參數(shù)是固定的,那么每次鏈接的PreMasterSecret也是相同的。

TLS-DH不能提供前向安全性。

TLS-DHE:基于DHE的TLS握手中會有ServerKeyExchange消息。握手過程中交換參數(shù)的認(rèn)證通過數(shù)字簽名來實(shí)現(xiàn),支持的簽名算法包括RSA和DSS。DH參數(shù)會有它的數(shù)字簽名一起被包含在ServerKeyExchange中被發(fā)送出去。客戶端在ClientKeyExchange中返回它的公開DH參數(shù),但沒有簽名保護(hù)。同樣協(xié)商出來的DH密鑰被用作PreMasterSecret。

3.3 密鑰生成

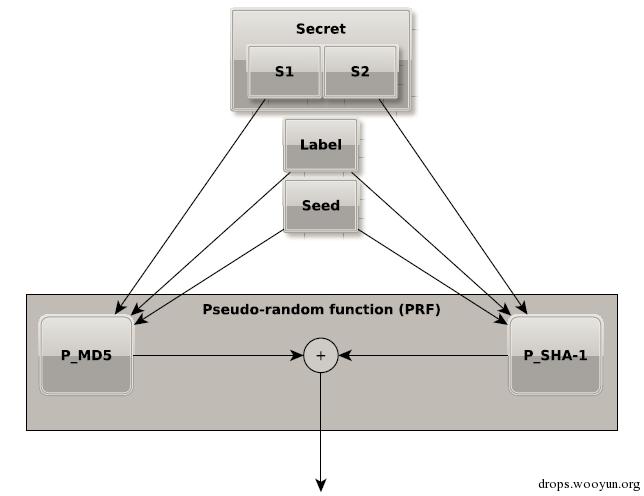

Pseudo-random Function(PRF):偽隨機(jī)函數(shù)是SSL協(xié)議中的一個重要組成部分,它被用來秘密擴(kuò)展以及生成密鑰。在3.1節(jié)講解Finished消息時已經(jīng)簡單提及PRF,在這里我們詳細(xì)討論P(yáng)RF的工作原理。SSL/TLS協(xié)議中的PRF如下圖所示:

這個PRF基于兩個hash函數(shù):MD5和SHA-1,它有3個輸入,一個Secret(比如PreMasterSecret),一個標(biāo)志符(比如”client finished”, “server finished”),還有一個種子值(比如客戶端隨機(jī)數(shù)+服務(wù)器端隨機(jī)數(shù))。

Secret在使用時被分為長度相同的兩半:S1和S2,分別作為P_MD5和P_SHA-1的輸入。

PRF的輸出按如下方式處理得到:

PRF( secret , label , seed ) = P_MD5( S1 , label + seed ) XOR P_SHA−1(S2 , label + seed ) ;

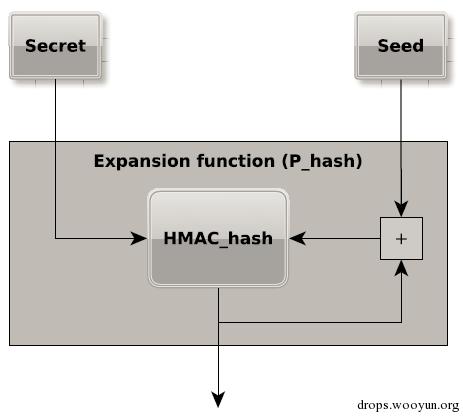

P_MD5和P_SHA-1都是擴(kuò)展函數(shù),用來擴(kuò)展秘密值以用于密鑰生成,它們的計算方式如下:

P hash ( secret , seed ) = HMAC hash(secret , A( 1 ) + seed ) +HMAC hash(secret , A( 2 ) + seed ) +HMAC hash(secret , A( 3 ) + seed ) + . . .

其中A(0) = seed, A(i) = HMAC hash( secret, A( i −1) )

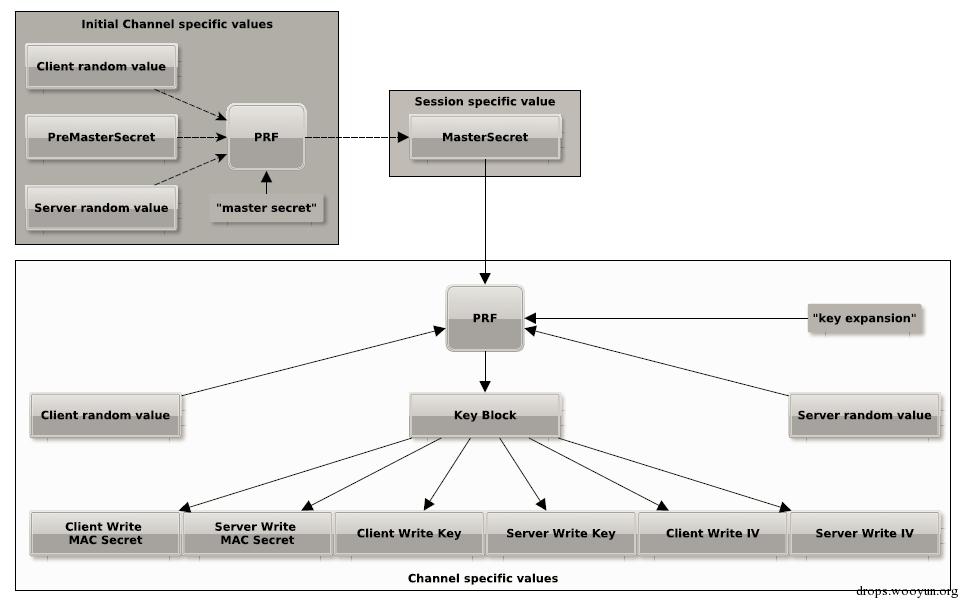

這個秘密擴(kuò)展會一直進(jìn)行直到得到足夠多的擴(kuò)展數(shù)據(jù)。 Key Derivation:主密鑰(MasterSecret)是利用上述PRF從預(yù)備主密鑰(PreMasterSecret)生成的。每個MasterSecret為48字節(jié),生成方式如下:

mastersecret = PRF( pre mastersecret , ” mastersecret ” , ClientHello.random + ServerHello.random)

得到MasterSecret后,它會被進(jìn)一步處理最后生成4個不同的密鑰和2個初始向量(IV)。處理過程如下:

keyblock = PRF( SecurityParameters.mastersecret , ”key expansion ” , SecurityParameters.server random +SecurityParameters.client random ) ;

處理過程一直持續(xù)到足夠多的輸出被生成,然后把輸出分為4個key和2個IV:

client_write_MAC_secret,server_write_MAC_secret, client_wriete_key, server_write_key, client_write_IV, server_write_IV.

下圖完整闡述了SSL/TLS協(xié)議中的密鑰生成過程。

#p#

四 從SSL到TLS

本節(jié)介紹SSL/TLS協(xié)議的版本變遷,不同版本的區(qū)別以及安全特性等。

SSL 1.0由于從來沒有被公開過,并且存在嚴(yán)重安全漏洞,我們就不討論了。

SSL 2.0:SSL 2.0于1995年4月被發(fā)布。SSL 2.0中主要存在的問題如下:

MAC不能覆蓋填充長度域,攻擊者可能利用這點(diǎn)破壞消息完整性;

缺乏握手認(rèn)證,攻擊者可以篡改密碼套件列表,誘騙通信雙方使用較弱的密碼套件;

使用較弱的或有問題的密碼算法(如MD5,RC4等),或者使用不安全的分組模式(如CBC模式);

對于不同的密碼學(xué)基元使用相同的密鑰,違背基本安全常識。

由于以上安全問題,RFC 6176已經(jīng)明確提出避免使用SSL 2.0,但是現(xiàn)實(shí)生活中還有少量客戶端和服務(wù)器支持SSL 2.0.

SSL 3.0:SSL 3.0引入了一些新的特性和機(jī)制解決了很多之前版本存在的漏洞。此外,SSL 3.0中引入了ChangeCipherSpec子協(xié)議。SSL 3.0向后兼容SSL 2.0,相對于SSL 2.0,它的主要改變包括以下幾點(diǎn):

支持更多的密碼套件(支持更多的密碼算法如DSS,SHA-1)

在握手階段支持密鑰協(xié)商(DH和FORTEZZA)

支持密碼學(xué)參數(shù)的重協(xié)商

增加了消息壓縮選項(xiàng)

MAC能夠覆蓋填充長度域了,同時MAC可以使用MD5或者SHA-1

不同的密碼學(xué)基元使用不同的key

Alert子協(xié)議能對任何錯誤給出兩種提示:Warning和Fatal

中止鏈接的時候會用一個close_notify警告通知通信雙方

支持證書鏈,而非單個證書

通過Finished消息認(rèn)證所有發(fā)送和接收的消息

加密了的PreMasterSecret包含當(dāng)前使用的協(xié)議版本,防止協(xié)議回滾

TLS 1.0:TLS 1.0和SSL 3.0差別非常小。實(shí)際上,TLS 1.0是SSL 3.1,在IETF接手后改名為TLS。TLS 1.0版本是目前使用最廣泛的SSL/TLS協(xié)議版本。

TLS 1.0不再支持使用FORTEZZA的密碼套件。

TLS 1.0中MAC被替換成HMAC。

之前提到ChangeCipherSpec消息必須在Finished消息前發(fā)送,在TLS 1.0中,如果消息序列不符合這個要求,會產(chǎn)生FATAL警告并終止鏈接。

TLS 1.1:這個版本相比之前改動也很小。最重要的改動是預(yù)防了針對CBC分組模式的一些攻擊。現(xiàn)在的填充錯誤變的和非法MAC錯誤不可區(qū)分了,防止攻擊者利用可區(qū)分錯誤響應(yīng)建立解密預(yù)言機(jī)對密文進(jìn)行攻擊。

在每次加密過程中,使用CBC分組模式時,都需要顯示給出IV,而不用再密鑰生成時使用PRF生成IV。

此外,TLS 1.1禁止為適應(yīng)之前出口限制而使用弱化的密碼套件。

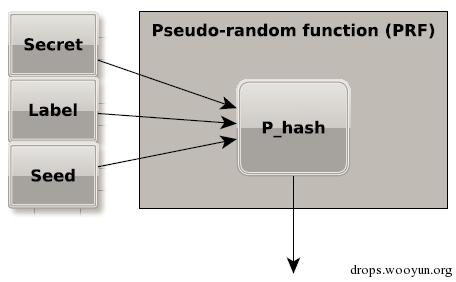

TLS 1.2:這是最新的版本,部署的還比較少。這個版本禁用了PRF中的MD5和SHA-1,而用一個可配置的hash函數(shù)取代了它們,這樣的修改簡化了計算過程。修改后的PRF風(fēng)格如下:

此外,TLS 1.2的一個重要變化是支持認(rèn)證加密模式(支持GCM等)。但是由于一些AEAD(Authenticated Encryption with Associated Data)密碼算法要求IV為隱式的,所以IV又恢復(fù)到由MasterSecret生成,即TLS 1.0以前的風(fēng)格。

TLS 1.2支持使用GCM、CCM的新密碼套件。

同時SSL 2.0被宣布放棄,不再向后兼容SSL 2.0.

下圖

五 SSL/TLS的流行實(shí)現(xiàn)

本節(jié)簡單介紹一下流行的SSL/TLS實(shí)現(xiàn)庫,SSL協(xié)議非常復(fù)雜,由開發(fā)者自己實(shí)現(xiàn)常常會出錯,開發(fā)者在具體實(shí)現(xiàn)SSL協(xié)議時通常會依賴于這些密碼學(xué)庫。

5.1 常見的SSL/TLS 實(shí)現(xiàn)

OpenSSL:這是非常流行的開源SSL/TLS實(shí)現(xiàn)。

OpenSSLim完全用C語言實(shí)現(xiàn),支持SSL 2.0/3.0,TLS 1.0/1.1/1.2以及DTLS 1.0。

OpenSSL 近年來出現(xiàn)了很多的安全漏洞,比如2014年曝出的著名的Heartbleed漏洞等。

JSSE:這是使用Java實(shí)現(xiàn)的,支持SSL 3.0,TLS 1.0/1.1/1.2.

Bouncy Castle:它不僅僅支持SSL/TLS,它是一個完整的密碼學(xué)庫,支持各種密碼學(xué)算法和協(xié)議。不過它僅僅支持TLS 1.0版本。

Android平臺主要使用這個密碼學(xué)庫。

GnuTLS:這是另一個用C語言實(shí)現(xiàn)的庫,支持SSL 3.0,TLS 1.0/1.1/1.2以及DTLS 1.0。主要在Unix世界被使用。同時以各種安全漏洞多而聞名。

NSS:這是最初由網(wǎng)景公司(Netscape)開發(fā)的庫,支持SSL 2.0/3.0,TLS 1.0/1.1,現(xiàn)在主要被瀏覽器和客戶端軟件使用,比如Firefox使用的就是NSS庫,Chrome使用的是一個NSS庫的修正版。

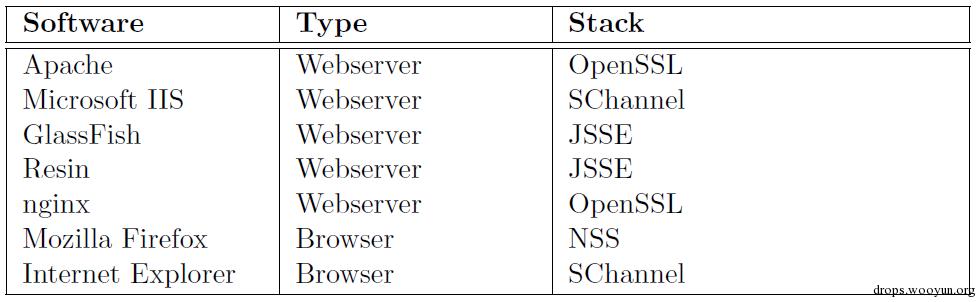

下表是一些常見軟件以及它們所使用的SSL/TLS實(shí)現(xiàn)庫的情況:

其它還有一些常用的SSL實(shí)現(xiàn)庫,如cryptlib、CyaSSL、MatrixSSL、PolarSSL等,由于市場占有率不高,我們這里就不多做介紹了。

5.2 流行SSL/TLS實(shí)現(xiàn)庫的安全研究

最近幾年曝出的高風(fēng)險SSL安全漏洞大多跟SSL實(shí)現(xiàn)庫有關(guān),比如2014年4月曝出的“心臟滴血”漏洞,存在于OpenSSL 1.0.1-1.0.1f版本中,影響全球近17%的Web服務(wù)器;同樣是2014年曝出的蘋果公司iOS 7.0.6版本系統(tǒng)中存在的“gotofail”漏洞,因?yàn)槌绦騿T的疏忽導(dǎo)致SSL證書校驗(yàn)中的簽名校驗(yàn)失效;包括今年曝出的SSL Freak攻擊也是由于SSL實(shí)現(xiàn)庫的安全漏洞導(dǎo)致的攻擊,我們研究小組的同學(xué)對這個攻擊有詳細(xì)的分析,參見《SSL Freak來襲:如何實(shí)施一個具體的SSL Freak攻擊》。同時我們還開發(fā)了一個基于python的中間人代理攻擊框架“風(fēng)聲”對某國內(nèi)知名電商的服務(wù)器進(jìn)行具體的攻擊,并上報了漏洞。

考慮到大量SSL/TLS實(shí)現(xiàn)庫中存在安全問題,同時這些主流的SSL/TLS實(shí)現(xiàn)庫對開發(fā)者而言使用難度較高,比如有些SSL/TLS實(shí)現(xiàn)庫要求開發(fā)者自己進(jìn)行隨機(jī)數(shù)生成或密鑰管理,讓缺乏系統(tǒng)信息安全知識培訓(xùn)的開發(fā)者去使用這樣高度復(fù)雜的密碼學(xué)庫容易產(chǎn)生很多安全問題。我們在這里推薦一些高級密碼學(xué)庫:Google keycazer、NaCl、Cryptlib、GPGME。這些密碼學(xué)庫存在的安全問題較少,同時封裝了一些底層的密碼學(xué)操作,降低了開發(fā)者的使用難度。

以上就是本次要介紹的SSL /TLS協(xié)議基本知識,后續(xù)的文章我們會對一些典型SSL/TLS攻擊進(jìn)行具體介紹。