如何利用LTE網絡協議漏洞把手機踢下網

之前我們已經多次報道過SS7信號協議的漏洞了,利用協議的漏洞,攻擊者可以追蹤用戶。

當用戶在各個國家旅游時,他們的手機會連接到當地運營商,然后再與用戶本國的運營商聯系。SS7協議能夠用來漫游,但是這個協議存在漏洞,黑客可以利用漏洞來:

- 跟蹤位置

- 監聽

- 詐騙

- 對用戶或網絡發動DoS攻擊

- 竊取密碼

- 數據劫持

- 短信攔截

- ??通過竊取一次性密碼劫持Telegram、facebook、whatsapp的賬號??

Diameter同樣能被攻擊

Diameter被認為是LTE網絡SS7協議的完善版本,理應更加安全,但專家們在這款協議中同樣發現了安全問題,其中一個就是沒有使用IPsec協議。

研究人員表示,這就意味著Diameter能夠被用同樣的手段攻擊。

專家團隊進行了數次測試評估攻擊,測試中,他們對在芬蘭的英國用戶進行了網絡攻擊,發現了多種干擾服務的方法。

攻擊者可以選擇暫時或永久地關閉用戶連接,也可以針對某一整個地區實施攻擊。

研究團隊在倫敦舉行的黑帽大會上??演示??了成果。

攻擊過程

要對其他運營商的系統或者用戶進行攻擊,研究人員首先得要能夠訪問IPX。他們演示了幾種能夠訪問IPX的方法,比如政府可以強制本地的運營商給予權限。

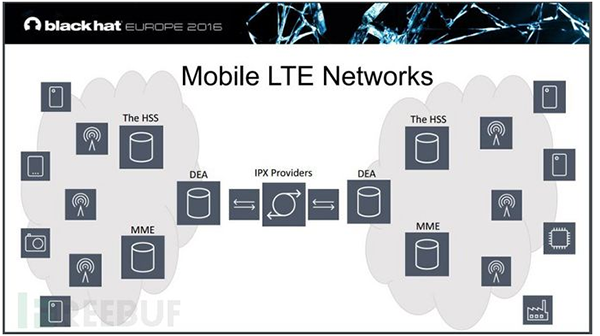

攻擊者可以偽裝成虛擬網絡運營商,然后通過已有的運營商獲得漫游網絡的權限。也可以黑掉運營商的某個暴露在公網中的節點。我們來看看LTE網絡的組成:

??

LTE網絡中的節點被稱為MME(Mobility Management Entity,移動管理實體),它主要負責會話管理、用戶驗證、漫游以及將用戶移交給其他網絡。信號通過信號塔傳播,同時歸屬用戶服務器(HSS,Home Subscriber Server)負責存儲用戶的相關信息及其相關業務信息。LTE網絡中的其他重要組件包括DEA(DiameterEdge Agents)負責在攻擊中充當進入互聯網絡的網關。在實施攻擊的過程中,黑客需要有受害者的IMSI,獲取過程并不難:黑客可以偽裝成短信服務中心,試圖發送短信到受害者的手機號,從而獲得IMSI。因此,只要知道對方的移動臺ISDN號碼(MSISDN),知道對方運營商的DEA,就可以對其進行攻擊了。

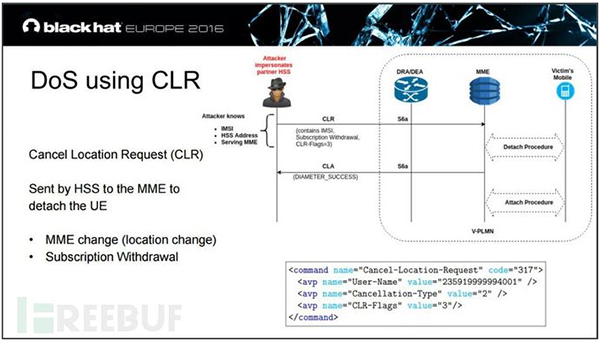

攻擊者首先通過DEA給HSS發送一個路由信息請求,而請求的回復中會包含用戶的IMSI和用戶連接的是哪個MME。

接著,攻擊者偽裝成某個合作伙伴的HSS,向受害者的MME發送一條“取消位置請求(CLR)”的信息,導致用戶斷線。

這個CLR信息原來是當用戶從一個MME切換到另一個MME時發送的。

多種攻擊方式

研究人員還提出了另一種漏洞的利用方法,通過這種方法可以“放大”請求。研究人員注意到當用戶重新接入網絡時,設備向MME發送20條不同的消息。

??

如果攻擊者強制讓大量用戶同時下線,當他們重新上線時,MME就會涌入大量消息,導致MME被DoS攻擊,進而造成MME所負責的一大塊區域停止服務。

另一個DoS攻擊場景是這樣的:攻擊者冒充HSS,向受害者的MME發送一條IDR(Insert Subscriber Data Request,插入用戶數據請求)信息,信息的內容比較特別,是一個特殊的,表示無服務的值。這樣用戶就會永久被踢下網絡。如果用戶想要再次連接,唯一的辦法就是聯系移動運營商了。