知名搜索引擎Elasticsearch成為勒索軟件敲詐目標

??

新聞摘要

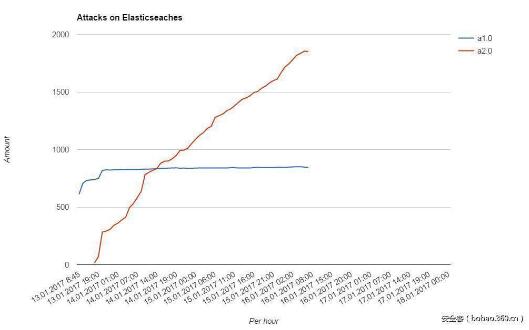

根據國外媒體的最新報道,繼大量MongoDB數據庫遭到大規模勒索攻擊之后,現在又有數百臺存在安全缺陷的Elasticsearch服務器在過去的幾個小時之內遭到了勒索攻擊,并被擦除了服務器中的全部數據。安全研究專家Niall Merrigan估計,目前已經有超過2711臺Elasticsearch服務器實例遭到了攻擊。

事件報道

眾所周知,在上周有超過三萬四千多臺存在安全漏洞的MongoDB數據庫遭到了大規模勒索攻擊,而根據安全研究專家的最新分析結果顯示,在過去的幾個小時之內又有數百臺Elasticsearch實例的數據被非法擦除,而此次針對Elasticsearch服務器的攻擊與之前針對MongoDB數據庫的攻擊模式極其相似。

此次攻擊活動與之前的勒索攻擊一樣,攻擊者入侵了Elasticsearch服務器之后會將主機中保存的數據全部刪除,當服務器所有者向攻擊者支付了贖金之后他們才可以拿回自己的數據。因此,安全研究專家建議廣大Elasticsearch服務器的管理員們在官方發布了相應修復補丁之前暫時先將自己的網站服務下線,以避免遭到攻擊者的勒索攻擊。

在The Register所發布的初級研究報告中總共記錄下了360臺受影響的Elasticsearch服務器實例,但安全研究專家Niall Merrigan(他一直在追蹤和調查MongoDB勒索攻擊事件)隨后便將受感染的實例數量更新至了2711臺,這些服務器大多數都位于美國本土,也有少數服務器托管在中國、歐洲、以及新加坡等地,受影響的Elasticsearch服務器實例數據在不斷上升。

??

如果此次針對Elasticsearch服務器實例的攻擊模式與此前針對MongoDB的勒索攻擊相似的話,那么受影響的Elasticsearch實例數量肯定還會迅速正佳。Shodan搜索引擎的創始人John Matherly表示,目前整個互聯網中大約有三萬五千多臺Elasticsearch服務器存在安全缺陷,其中絕大多數的Elasticsearch服務器托管于亞馬遜的Web服務器基礎設施之中。根據Matherly的估計,目前互聯網中大約有九萬九千多臺MongoDB數據庫存在安全問題,截止至上周的星期四,總共有三萬四千多臺MongoDB服務器的數據被攻擊者非法清除了(受影響數據多達數百TB)。

在今年的一月三日,僅有兩千多個MongoDB數據庫遭到了勒索攻擊。需要注意的是,攻擊者并非是將目標服務器中的數據直接清除了,而是在清除之前導出了這些數據,并聲稱會在服務器管理員支付了贖金之后返還這些數據。這也就意味著,在這種勒索攻擊的過程中還伴隨著敏感數據的泄漏。

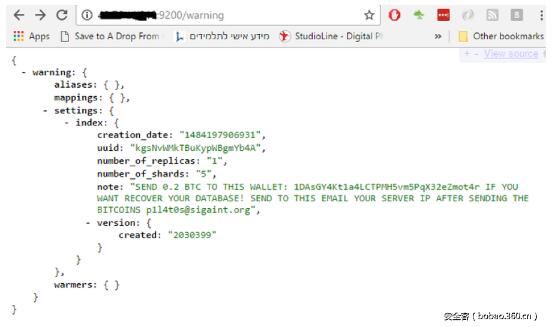

如果你的Elastic實例遭到了勒索攻擊的話,你將會看到如下圖所示的勒索信息,攻擊者會要求你支付0.2個比特幣(價值約為160美金)。

SEND 0.2 BTC TO THIS WALLET: 1DAsGY4Kt1a4LCTPMH5vm5PqX32eZmot4r IF YOU WANT RECOVER YOUR DATABASE! SEND TO THIS EMAIL YOUR SERVER IP AFTER SENDING THE BITCOINS p1l4t0s@sigaint.org

SEND 0.1 BTC TO THIS WALLET: 1Eqrzhx6yQafKm6WwKMhNAsGMxZXP7uitr IF YOU WANT RECOVER YOUR DATABASE! SEND TO THIS EMAIL YOUR SERVER IP AFTER SENDING THE BITCOINS 4rc0s@sigaint.org HOW TO BUY BITCOIN: https://en.bitcoin.it/wiki/Buying_Bitcoins_(the_newbie_version)

??

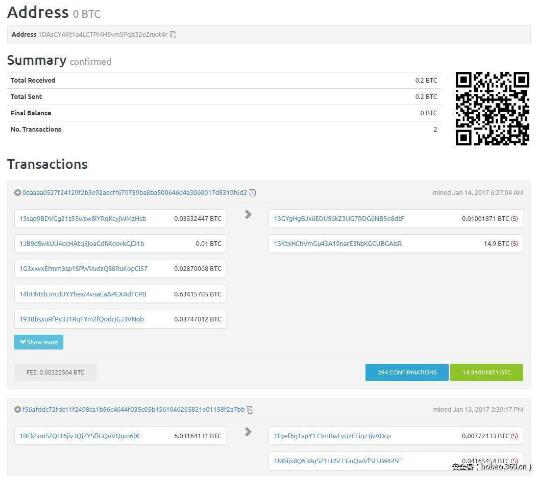

目前我們可以看到已有受害者支付了比特幣

??

我們應該如何保護自己的服務器?

在此之前,Elasticsearch的安全顧問Itamar Syn-Hershko曾專門寫過一篇技術文章,并在文章中詳細介紹了開發者們應該如何配置Elastic服務器集群來避免實例遭到勒索攻擊。Syn-Hershko表示:“無論你對實例做怎樣的配置,安全的前提就是永遠不要讓你的集群節點暴露在網絡中,雖然這是大家都知道的東西,但很明顯并不是所有人都會按要求做。因此我要再次重申,永遠永遠不要把你的服務器集群節點暴露在公共網絡中!”除此之外,Elastic的網絡工程師Mike Paquette在幾個小時之前也專門發布了一篇技術文章,并在文章中詳細描述了我們如何才能讓Elasticsearch服務器免受勒索攻擊的侵害。

雖然托管在亞馬遜AWS上的Elastic版本其默認配置是非常安全的,但是Elasticsearch數據庫本身并不會執行任何形式的身份驗證,因此管理員必須對服務器進行手動配置,以保證服務器在遇到不受信任的用戶訪問時能夠進行有效的身份驗證保護。

根據該公司在2013年給用戶提供的安全實施建議:“Elasticsearch并沒有單獨用戶的概念。基本上,任何人都可以通過超級用戶權限來向你的Elasticsearch集群發送任意請求。因此,我們強烈建議各位網站管理員不要直接將不安全的Elasticsearch實例直接暴露在公共網絡之中。”

安全建議

如果你是自己運行并管理Elasticsearch集群的話,公司建議你按照下列方法來保護自己的安全:

1. 將服務器中的所有數據定期備份至一個安全的地方,并定期創建快照。

2. 對運行Elasticsearch實例的服務器環境進行重新配置,不要將服務器集群直接暴露在公共網絡之中。

3. 如果你必須要通過外網訪問Elasticsearch集群,那么一定要在服務器中部署防火墻、VPN、逆向代理以及其他的一些安全保護技術來限制非法訪問。