一次命中可疑威脅情報的分析探索

背景

由于最近一段時間里”驅動人生”這個病毒還挺熱門,最近發現通過一些安全廠商的設備發現內網里面有大量的主機都中了這個病毒瞬間嚇哭了。后續通過對主機進行檢查,居然沒有發現什么問題,后續發現是安全設備***了一個威脅情報的IP,通過對IP的分析發現這還有這種操作。

過程

然后我登錄上了安全設備去查看IP地址,安全設備提示為:120.52.51.13,作為安全小白通過各種收集定位到了freebuf的一篇文章結尾公布出來的IOC里面,同樣的也有大佬在質疑這個IP是否真的有問題了。

然后這邊直接訪問這個IP返回如下界面,看起來是缺了某一個參數感覺也沒有什么大問題,看起來也沒有什么應用,就先借助于威脅情報查詢一下了。

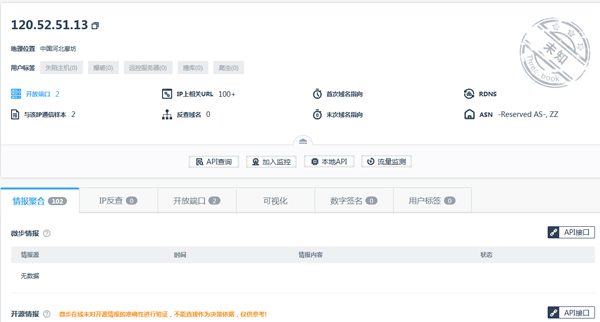

通過對該IP的查詢,提示為聯通的IDC機房使用位于河北廊坊,威脅情報提示為僵尸主機。

通過對微步在線的威脅情報進行查詢提示未知。

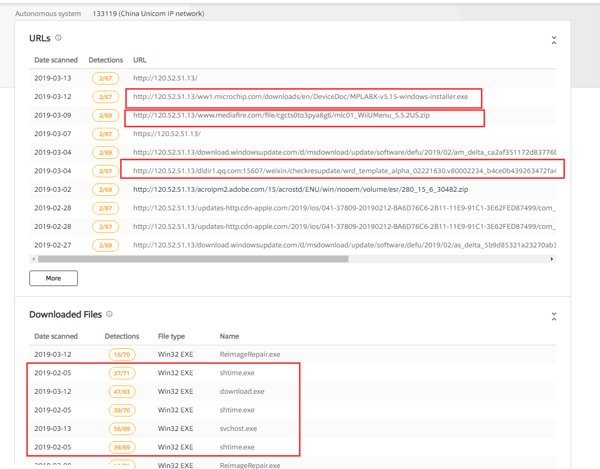

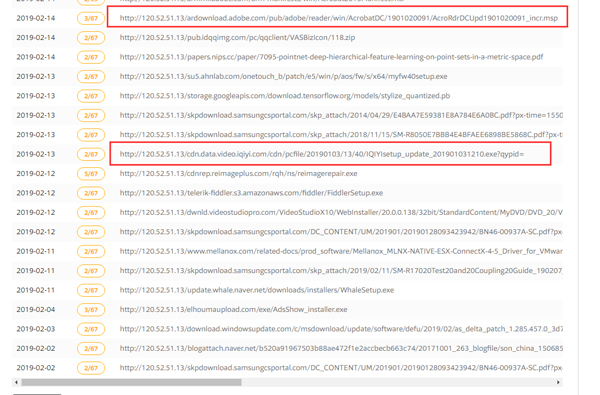

再一次通過VT進行一下分析,這里面的內容就要豐富一些了,可以看到關聯到了很多奇奇怪怪的URL和一些病毒樣本,大多數時間點還是2019年2月到3月之間的信息。

在這些奇奇怪怪的URL當中可以還發現很多知名大公司的域名看著想是iqiyi的cdn,還是adobe的msp文件,看起來應該是的的確確的白域名才對。

在白域名的同時也發現了一些黑的域名比如a46.bluehero.in/download.exe。

該樣本為蠕蟲病毒bulehero詳細分析結果可以參考:https://s.tencent.com/research/report/514.html。

測試

仔細看了這些url發現有個特點跟在這個域名后的根目錄的,都是網頁路徑于是大膽的猜想這個應該是實現了一個基礎的跳轉功能,原理應該類似URL的Redirect這種操作。

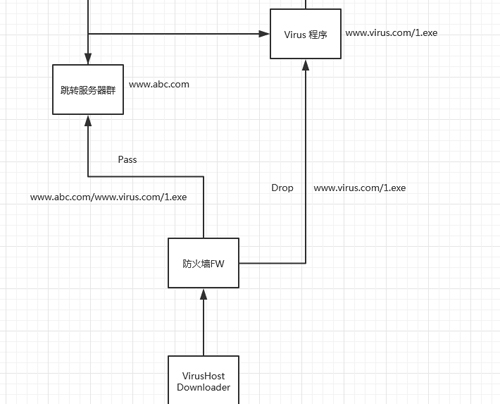

大概的原理可能是這樣至于為什么要這樣玩,猜測原因可能如下:

- 繞過一些威脅情報的檢測

- CDN的一些多節點加速下載訪問之類的優化

- 流量代理或者劫持之類的

鑒于很多知名廠商都有這種行為,猜測CDN優化或者流量代理的可能性大一些。但是這些對于很多安全來說的也的確存在一些繞過的可能。畢竟這個IP服務器自己是沒有什么問題的。

大致原理如下:

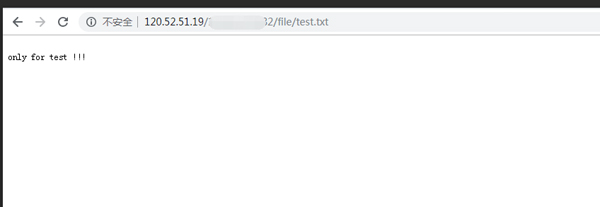

后續找了一臺主機自己測試一下訪問,結果的確是直接返回類似與Redirect,直接在瀏覽器當中返回了后續的網址的路徑。輸入www.baidu.com當前界面就直接跳轉到百度。

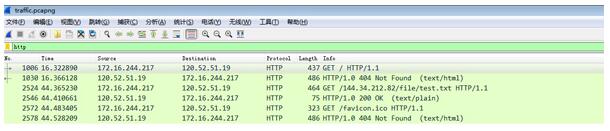

本地抓包也看了一下發現本主機也是僅只與120.52.51.19建立了HTTP連接。

通過對同網段的IP進行測試發現都是存在同樣的情況:

- 120.52.51.13----- 120.52.51.20

抓包檢查

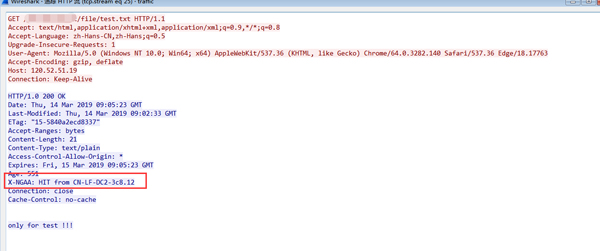

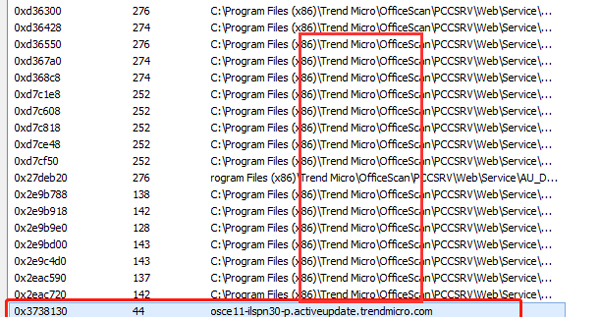

由于沒有拿到此web的具體實現的一些源碼很多猜想也無法得到證實,于是在網關處進行抓包想看一下具體請求的URL定位到如下2個:

- 120.52.51.13:80/osce11-ilspn30-p.activeupdate.trendmicro.com:80/activeupdate/pattern/itbldiff_1914201800_1914201900.zip

- 120.52.51.13:80/osce11-ilspn30-p.activeupdate.trendmicro.com:80/activeupdate/pattern/crczdiff_1914002000_1914200400.zip

通過對內存進行檢查***定位到趨勢科技的產品的進程,看起來應該是升級包一類的操作吧。

總結

通過一些查詢發現還是不少這樣的IP服務器因為安全經驗不足一時間也搞不清楚背后的套路,始終覺得有點詭異或者是什么新姿勢,但是對主機進行檢查又沒有發現其他異常初步認為此次行為這就是個誤報就算結案了還好是虛驚一場,不然又得加班幾點搞了最近已經快吃不消了,祝愿各位IT大佬們少加班吧。