高效漏洞管理的六個(gè)錦囊

對(duì)于資產(chǎn)擁有者而言,漏洞是讓人厭惡的東西。但對(duì)于黑客而言,漏洞則是他們最喜歡的“高價(jià)值資產(chǎn)”,它們可以為黑客帶去源源不斷的收益價(jià)值。舉個(gè)簡(jiǎn)單例子,黑客通過(guò)系統(tǒng)漏洞進(jìn)入服務(wù)器內(nèi)部,一方面可以通過(guò)非法盜取數(shù)據(jù)信息在黑市上變現(xiàn)來(lái)獲得經(jīng)濟(jì)收益,另一方面也可以將那些被控制的“肉雞”作為攻擊其它網(wǎng)絡(luò)平臺(tái)“灘頭陣地”的武器。

層出不窮的漏洞讓安全人員的工作不堪重負(fù)。但是,想要將所有漏洞一次性消除又幾乎不可能。如果安全人員將注意力放在一些“無(wú)傷大雅”的小漏洞而長(zhǎng)時(shí)間忽略嚴(yán)重的漏洞,這就猶如在粉刷一個(gè)隨時(shí)會(huì)坍塌的屋頂一樣滑稽。由于各個(gè)企業(yè)都有其自身的特點(diǎn),因此需要對(duì)漏洞響應(yīng)順序進(jìn)行優(yōu)先級(jí)排序,需要了解每個(gè)漏洞對(duì)企業(yè)關(guān)鍵資產(chǎn)或業(yè)務(wù)造成威脅的嚴(yán)重程度。

正所謂,千里之堤,潰于蟻穴。一個(gè)小小的漏洞,也可能引發(fā)致命的危害。因此如何快速確定漏洞修復(fù)優(yōu)先級(jí),并以最快的速度修復(fù)關(guān)鍵漏洞成為了所有安全人員的頭等大事。為此,根據(jù)我在網(wǎng)絡(luò)安全服務(wù)領(lǐng)域多年來(lái)的從業(yè)經(jīng)驗(yàn),總結(jié)出了一個(gè)漏洞管理的關(guān)鍵策略:知己知彼,百戰(zhàn)不殆。

一、知己:資產(chǎn)管理是風(fēng)險(xiǎn)評(píng)估的前提

當(dāng)運(yùn)行良好、風(fēng)平浪靜的時(shí)候,資產(chǎn)管理往往顯得不那么重要,但是當(dāng)遇到攻擊時(shí),就會(huì)讓安全運(yùn)營(yíng)人員明白誰(shuí)才是安全防護(hù)的先決條件。例如,爆發(fā)高危漏洞時(shí),如果安全人員無(wú)法確定有哪些資產(chǎn)受到該漏洞的影響,想要確定漏洞修復(fù)優(yōu)先級(jí)就猶如盲人摸象,無(wú)從下手。

因此,安全人員一定需要擁有一個(gè)完整的資產(chǎn)視圖,并且能夠做到實(shí)時(shí)了解其動(dòng)態(tài)變化,此為“知己”,亦是漏洞管理的前提。畢竟任何人都無(wú)法對(duì)未知的資產(chǎn)進(jìn)行風(fēng)險(xiǎn)評(píng)估,而它們也會(huì)成為黑客手中可以隨時(shí)引爆的“隱形炸彈”。

資產(chǎn)管理的重要性不言而喻,但是99%企業(yè)IT人員都不知道自己擁有哪些IT資產(chǎn)。據(jù)全球權(quán)威IT咨詢機(jī)構(gòu)Gartner調(diào)查分析,在數(shù)據(jù)中心內(nèi)有近28%的物理服務(wù)器是幽靈服務(wù)器或者是僵尸服務(wù)器。對(duì)于這些處于休眠狀態(tài)的服務(wù)器,日常沒有任何補(bǔ)丁更新。在這種情況下,如果需要啟動(dòng)服務(wù)器,比如查看網(wǎng)站的舊版本時(shí),該服務(wù)器將會(huì)成為企業(yè)IT環(huán)境中風(fēng)險(xiǎn)最高且最易受攻擊的服務(wù)器。攻擊者完全可以利用這些老舊系統(tǒng)的漏洞為跳板,通過(guò)橫向滲透攻擊技術(shù)進(jìn)入內(nèi)網(wǎng)來(lái)訪問(wèn)其它主機(jī),獲取包括郵箱、共享文件或憑證信息在內(nèi)的敏感資源。在此基礎(chǔ)上,進(jìn)一步控制其它系統(tǒng)、提升權(quán)限或竊取更多有價(jià)值的數(shù)據(jù)。這對(duì)于企業(yè)的安全人員來(lái)說(shuō),簡(jiǎn)直就是一場(chǎng)噩夢(mèng)。

因此,我認(rèn)為,資產(chǎn)管理是安全的前提,但良好資產(chǎn)管理方案需具備以下二個(gè)方面的能力,包括資產(chǎn)清點(diǎn)的能力和資產(chǎn)關(guān)聯(lián)的能力。

1. 理得清:資產(chǎn)的全面清點(diǎn)

企業(yè)必須清楚自己的所有資產(chǎn)(包括硬件和軟件),比如自己企業(yè)中有哪些服務(wù)器,分別運(yùn)行什么軟件,它們是如何打補(bǔ)丁的?如果你不知道自己擁有什么,就很難回答上述這些基本問(wèn)題。

之前,一位甲方企業(yè)安全人員就跟我抱怨每天都過(guò)得“提心吊膽”。每當(dāng)網(wǎng)上爆出一個(gè)0Day漏洞,安全團(tuán)隊(duì)想要盡快確認(rèn)受該漏洞影響的服務(wù)器范圍,以便在最短時(shí)間內(nèi)做出應(yīng)對(duì)。但是,公司業(yè)務(wù)復(fù)雜,安全管理人員甚至不知道企業(yè)有多少服務(wù)器,在服務(wù)器上運(yùn)行的應(yīng)用更是數(shù)不勝數(shù)。因此,只能通過(guò)公司發(fā)文,要求各業(yè)務(wù)線提交自身業(yè)務(wù)系統(tǒng)的部署情況。接下來(lái)就是漫長(zhǎng)的等待,等待廠商漏洞通告,編寫檢測(cè)腳本查找存在漏洞的主機(jī),等待廠商的漏洞修復(fù)方法,編寫修復(fù)腳本,最后一臺(tái)一臺(tái)修復(fù)問(wèn)題主機(jī)。

在整個(gè)事件響應(yīng)過(guò)程中,安全人員不知道業(yè)務(wù)部門上報(bào)的資產(chǎn)全不全,也不知道檢測(cè)腳本是否掃描到所有包含漏洞的主機(jī),更不知道在此期間是否有黑客已經(jīng)入侵到企業(yè)內(nèi)部。這個(gè)漫長(zhǎng)的等待過(guò)程,那些脆弱的主機(jī)資產(chǎn)就猶如砧板上的“魚肉”任黑客宰割,安全人員卻如同局外人一般,束手無(wú)策。

2. 看得透:資產(chǎn)的深度關(guān)聯(lián)

資產(chǎn)的全面清點(diǎn)是資產(chǎn)管理的第一步,有助于企業(yè)生成完整的、不斷更新的資產(chǎn)視圖。但是如果針對(duì)資產(chǎn)收集的每條數(shù)據(jù)都很淺顯,那么即使擁有完整的資產(chǎn)列表所能發(fā)揮的價(jià)值也是非常有限的。以主機(jī)資產(chǎn)為例,信息安全團(tuán)隊(duì)除了需要深入了解主機(jī)資產(chǎn)包括硬件規(guī)格、已安裝的軟件、已批準(zhǔn)的賬戶、root權(quán)限和安裝包等各方面信息,還需要了解這些資產(chǎn)之間的關(guān)聯(lián)程度以及每類資產(chǎn)的重要性。

此時(shí),如果擁有良好的資產(chǎn)管理,能夠?qū)①Y產(chǎn)數(shù)據(jù)通過(guò)API方式導(dǎo)入風(fēng)險(xiǎn)發(fā)現(xiàn)或入侵檢測(cè)等其它系統(tǒng)并進(jìn)行深度關(guān)聯(lián),這將會(huì)為安全人員采取安全防范措施提供極大幫助。例如,漏洞風(fēng)險(xiǎn)關(guān)聯(lián)對(duì)應(yīng)的軟件應(yīng)用狀態(tài),賬號(hào)風(fēng)險(xiǎn)關(guān)聯(lián)到對(duì)應(yīng)的系統(tǒng)賬號(hào),反彈Shell關(guān)聯(lián)對(duì)應(yīng)的端口、進(jìn)程等。只有這樣,一旦現(xiàn)有資產(chǎn)存在對(duì)應(yīng)風(fēng)險(xiǎn)或者被黑客入侵了,才能進(jìn)行實(shí)時(shí)報(bào)警和提醒。

二、知彼:持續(xù)監(jiān)控是漏洞響應(yīng)的關(guān)鍵

除了對(duì)企業(yè)IT資產(chǎn)要有清晰而深入的了解,企業(yè)安全負(fù)責(zé)人還需要對(duì)外部漏洞風(fēng)險(xiǎn)情況有所了解才行,此為“知彼”。這包括行業(yè)協(xié)會(huì)、政府機(jī)構(gòu)、學(xué)術(shù)研究人員、技術(shù)分析師和安全供應(yīng)商等機(jī)構(gòu)最新的漏洞披露情況。尤其是對(duì)那些可被利用的“零日”漏洞、可“橫向移動(dòng)”漏洞等外部風(fēng)險(xiǎn)狀況需要格外注意。一旦發(fā)現(xiàn)新爆發(fā)的漏洞,應(yīng)該立刻將漏洞規(guī)則包導(dǎo)入掃描系統(tǒng),以便盡快對(duì)該漏洞進(jìn)行檢測(cè)。

雖然,黑客不會(huì)針對(duì)已發(fā)布的所有漏洞展開攻擊,但他們會(huì)不斷地掃描系統(tǒng)、軟件中的關(guān)鍵漏洞。密歇根大學(xué)的一項(xiàng)研究表明,一臺(tái)有開放端口或漏洞的服務(wù)器連網(wǎng)后,在23分鐘內(nèi)就會(huì)被攻擊者掃描到,在56分鐘內(nèi)開始被漏洞探測(cè),第一次被徹底入侵平均時(shí)間是19小時(shí)。

當(dāng)然,掃描的頻率決定了持續(xù)監(jiān)控的可行性。如果每月掃描一次,甚至每個(gè)季度掃描一次,就很難為實(shí)時(shí)監(jiān)控提供最新的數(shù)據(jù)信息。鑒于漏洞不斷變化,因此,建議每天持續(xù)地掃描重要的、優(yōu)先級(jí)高的核心資產(chǎn)。

基于Agent的持續(xù)監(jiān)控掃描

新的漏洞每天都會(huì)出現(xiàn)、系統(tǒng)配置每分鐘都在變化。同時(shí),黑客通過(guò)對(duì)新技術(shù)的利用,攻擊速度和能力都得到大幅提升。這些變化決定企業(yè)安全狀態(tài)一直處于動(dòng)態(tài)變化過(guò)程中,因此持續(xù)安全監(jiān)控顯得尤為重要。因此,安全人員需要通過(guò)專業(yè)的風(fēng)險(xiǎn)評(píng)估工具,對(duì)漏洞進(jìn)行持續(xù)檢測(cè)、移除和控制,來(lái)縮小攻擊面。

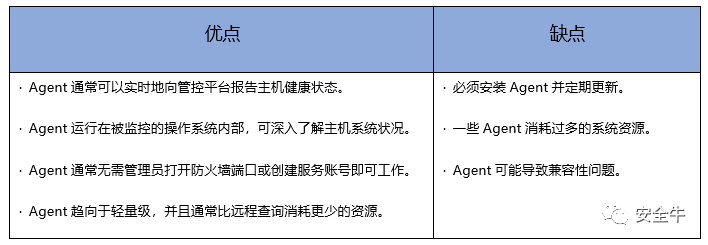

當(dāng)下漏洞掃描工具類型包括主動(dòng)和被動(dòng)兩種,即基于Agent和Agentless。盡管Agentless監(jiān)控解決方案和幾年前相比,功能更加強(qiáng)大,但與基于Agent的解決方案相比,Agentless解決方案的應(yīng)用往往極為有限。基于Agent監(jiān)控的解決方案是通過(guò)監(jiān)控操作系統(tǒng)內(nèi)部運(yùn)行的進(jìn)程實(shí)現(xiàn)的,與Agentless解決方案相比,基于Agent的監(jiān)控通常可以更深入地了解操作系統(tǒng)的運(yùn)行狀況。

基于Agent監(jiān)控的解決方案如此強(qiáng)大的原因之一是因?yàn)樗鼈兛梢员O(jiān)控終端多個(gè)層面的內(nèi)容。當(dāng)然,并非所有產(chǎn)品都會(huì)檢查各個(gè)方面,但通常情況下,與Agentless產(chǎn)品相比,基于Agent解決方案的產(chǎn)品能夠提供更細(xì)粒度的主機(jī)運(yùn)行狀況。

基于Agent的監(jiān)控

雖然很難否認(rèn)Agentless監(jiān)控的便利性,但是Agentless解決方案依賴于通過(guò)網(wǎng)絡(luò)段“嗅探”或查詢從網(wǎng)絡(luò)端點(diǎn)獲取的數(shù)據(jù),這些方法獲得的監(jiān)控?cái)?shù)據(jù)類型有限。基于Agent的解決方案可以直接訪問(wèn)受監(jiān)控的端點(diǎn),因此能夠獲取非常細(xì)粒度的監(jiān)控?cái)?shù)據(jù)。

據(jù)研究表明,Agentless和基于Agent的IT系統(tǒng)管理解決方案的性能下降基本相同。但是,基于Agent的解決方案提供了固有的可用性和安全性優(yōu)勢(shì),包括在網(wǎng)絡(luò)中斷期間管理系統(tǒng)的能力以及無(wú)需額外配置即可管理防火墻周圍系統(tǒng)的能力。

由于基于Agent的解決方案和Agentless解決方案各有優(yōu)缺點(diǎn),因此一些供應(yīng)商使用混合監(jiān)控的解決方案,使用多種監(jiān)控技術(shù)而不是依賴于單一方法。目的是為了既可以使用Agentless監(jiān)控,又可以基于Agent實(shí)現(xiàn)更細(xì)粒度的監(jiān)控。因此,建議盡可能采用Agent監(jiān)控方式,尤其是對(duì)于那些需要深入監(jiān)控的、復(fù)雜的關(guān)鍵環(huán)境,基于Agent的方法更為合適。

三、百戰(zhàn)不殆:自動(dòng)化為漏洞修復(fù)“減壓”

漏洞修復(fù)是漏洞管理最重要的步驟之一,一旦出錯(cuò)將會(huì)對(duì)企業(yè)產(chǎn)生重要影響。因此,盡快根據(jù)漏洞優(yōu)先級(jí)進(jìn)行修復(fù),并將系統(tǒng)風(fēng)險(xiǎn)降到最低,這一點(diǎn)尤為重要。但是傳統(tǒng)人工排查漏洞、提供修復(fù)建議以及打補(bǔ)丁的過(guò)程費(fèi)時(shí)費(fèi)力,而且出錯(cuò)率高。眾所周知,復(fù)雜的修復(fù)過(guò)程會(huì)導(dǎo)致企業(yè)組織選擇延遲修復(fù),這些積累的“技術(shù)債務(wù)”對(duì)于企業(yè)而言就是一個(gè)定時(shí)炸彈。

為簡(jiǎn)化補(bǔ)丁處理過(guò)程以及將成本降到最低,建議采用自動(dòng)化的補(bǔ)丁管理解決方案。畢竟,安全專家作為稀缺資源,不應(yīng)該被束縛在那些可以通過(guò)自動(dòng)化解決的簡(jiǎn)單重復(fù)工作任務(wù)中。他們應(yīng)該去解決那些自動(dòng)化工具解決不了的問(wèn)題,例如,確定補(bǔ)丁的優(yōu)先級(jí)并對(duì)這些補(bǔ)丁的應(yīng)用提供指導(dǎo)建議等。

在漏洞修復(fù)時(shí),自動(dòng)化的漏洞管理解決方案能夠以可視化方式全面展示風(fēng)險(xiǎn)狀況并輸出對(duì)應(yīng)安全報(bào)告,讓安全人員對(duì)于風(fēng)險(xiǎn)概況、整體趨勢(shì)等有一個(gè)詳細(xì)的了解。當(dāng)然,對(duì)于一線操作人員而言,最有用的報(bào)告功能是了解需要修復(fù)哪些漏洞,以及如何完成該任務(wù)。因此,報(bào)告應(yīng)該介紹風(fēng)險(xiǎn)的嚴(yán)重性、漏洞的檢測(cè)細(xì)節(jié)和修復(fù)步驟,幫助安全人員盡快完成漏洞修復(fù)任務(wù)。同時(shí),為滿足不同職位人員的需求,自動(dòng)化的漏洞管理解決方案應(yīng)該支持根據(jù)需求定制風(fēng)險(xiǎn)信息的類型和展現(xiàn)形式。

此外,掃描報(bào)告應(yīng)該全面、具體、易于理解、無(wú)漏報(bào)和誤報(bào)。誤報(bào)會(huì)占用IT人員大量的精力和時(shí)間進(jìn)行排查,而漏報(bào)則會(huì)導(dǎo)致因?yàn)榇嬖谖葱扪a(bǔ)漏洞而被黑客利用的嚴(yán)重風(fēng)險(xiǎn)。通常情況下,漏洞報(bào)告至少包括以下4塊內(nèi)容:

漏洞報(bào)告主要內(nèi)容:

- 風(fēng)險(xiǎn)概覽,提供一個(gè)“一目了然”的風(fēng)險(xiǎn)評(píng)級(jí)及各風(fēng)險(xiǎn)點(diǎn)概況和趨勢(shì)。

- 風(fēng)險(xiǎn)匯總,按優(yōu)先級(jí)列出所有風(fēng)險(xiǎn)點(diǎn)。

- 風(fēng)險(xiǎn)分析,詳細(xì)描述資產(chǎn)面臨的具體威脅,并允許對(duì)具體問(wèn)題進(jìn)行深入審查。

- 補(bǔ)丁報(bào)告,顯示補(bǔ)丁的狀態(tài)以及負(fù)責(zé)人。

實(shí)踐案例:Struts2漏洞爆發(fā)后,與黑客的一次正面交鋒

下面通過(guò)我親身經(jīng)歷的一個(gè)故事,跟大家分享下在Struts2爆發(fā)后,我們的響應(yīng)過(guò)程。

某天半夜凌晨,接到公司打來(lái)的一個(gè)緊急求助電話。

我趕緊打開電腦查看報(bào)警郵件,提示存在一個(gè)反彈Shell的攻擊行為。

深更半夜,服務(wù)器居然正在主動(dòng)嘗試連接外部其它服務(wù)器。在那個(gè)瞬間,我都能想象得出來(lái),服務(wù)器另一端那個(gè)穿著“黑衣服”的人,面對(duì)“冒著新鮮熱氣兒”的Shell唾手可得的那種狂喜。顯然,黑客正在瘋狂攻擊,情況甚是緊急,需要在黑客造成真正破壞之前阻止他們。

做技術(shù)的人都知道,反彈Shell一般是外網(wǎng)滲透的最后一步,也是內(nèi)網(wǎng)滲透的第一步。反彈Shell對(duì)服務(wù)器安全乃至內(nèi)網(wǎng)安全的危害不必多說(shuō)。

多年的一線拼殺經(jīng)驗(yàn)告訴我,黑客一般是利用遠(yuǎn)程命令執(zhí)行、遠(yuǎn)程代碼執(zhí)行、Webshell、Redis未授權(quán)訪問(wèn)可執(zhí)行系統(tǒng)命令等漏洞,執(zhí)行反彈命令,使目標(biāo)服務(wù)器發(fā)出主動(dòng)連接請(qǐng)求,從而繞過(guò)防火墻的入站訪問(wèn)控制規(guī)則。

① 初試無(wú)果

雖然我們記錄了展示每臺(tái)服務(wù)器系統(tǒng)交互的Shell命令,包括操作者IP、操作終端、操作用戶、操作詳情等關(guān)鍵信息,但是出乎意料的是,在反彈Shell這十幾分鐘時(shí)間內(nèi),日志上居然沒發(fā)現(xiàn)任何黑客執(zhí)行反彈Shell操作等相關(guān)的異常操作行為。

② 改變思路

顯然,黑客不是通過(guò)在服務(wù)器端執(zhí)行命令的常規(guī)方式進(jìn)行反彈,但一定是有其它資產(chǎn)存在漏洞,被黑客利用了。為了找到根本原因,我全面清點(diǎn)了一下該主機(jī)上運(yùn)行的資產(chǎn)(如虛擬機(jī)、web站點(diǎn)、web服務(wù)、web框架等),發(fā)現(xiàn)該服務(wù)器上存在Struts 2的Web框架,湊巧的是該版本正好存在S2-045漏洞。

要說(shuō)著名的RCE(遠(yuǎn)程代碼執(zhí)行)漏洞,Struts2框架漏洞最為“經(jīng)典”,一經(jīng)爆發(fā)就被各安全廠商作為高危緊急漏洞處理。S2-045漏洞是由報(bào)錯(cuò)信息包含OGNL表達(dá)式,并且被帶入了buildErrorMessage這個(gè)方法運(yùn)行,造成遠(yuǎn)程代碼執(zhí)行。S2-045只有一種觸發(fā)形式,就是將OGNL表達(dá)式注入到HTTP頭的Content-Type中。

③ 柳暗花明

為確認(rèn)真正攻擊源,通過(guò)查看Tomcat日志發(fā)現(xiàn)存在反彈Shell行為的惡意IP,正在通過(guò)post請(qǐng)求方式訪問(wèn)客戶服務(wù)器上一個(gè)Struts2頁(yè)面。至此,基本可以判斷攻擊者正是通過(guò)Struts2的反序列化漏洞進(jìn)行攻擊,從而完成反彈Shell的操作。值得慶幸,因?yàn)榧皶r(shí)發(fā)現(xiàn)和快速響應(yīng),黑客的攻擊行為未對(duì)服務(wù)器造成任何傷害。

④ 進(jìn)行反擊

首先通過(guò)防火墻立即封堵該IP,同時(shí)在WAF上設(shè)置規(guī)則,攔截該請(qǐng)求,進(jìn)一步對(duì)Struts2漏洞立馬打補(bǔ)丁。

攻防的較量從未停止,黑客與白帽子間的斗爭(zhēng)也越演越烈。在Struts2框架漏洞這個(gè)戰(zhàn)場(chǎng)上,需要持續(xù)深入地研究,才能占有主動(dòng)權(quán)。雖然從過(guò)去出現(xiàn)的Struts漏洞看,惡意OGNL表達(dá)式的注入點(diǎn)無(wú)處不在,但隨著Struts2框架版本不停迭代,很多漏洞都被修補(bǔ)。

在這里,也提醒各位安全人員,一定要及時(shí)打補(bǔ)丁并使用最新版的Struts框架,避免被不法分子利用而造成損失。同時(shí),對(duì)request請(qǐng)求的參數(shù)名、參數(shù)值、cookie參數(shù)名、action的名稱、Content-Type內(nèi)容、filename內(nèi)容、請(qǐng)求體內(nèi)容(反序列化漏洞)進(jìn)行驗(yàn)證,降低后期被黑客利用的可能性。

安全錦囊

大多數(shù)企業(yè)的安全部門并不具備充足的人力對(duì)所有漏洞進(jìn)行實(shí)時(shí)響應(yīng)。因此,為了最有效地利用有限的人力、物力資源,需要對(duì)漏洞響應(yīng)進(jìn)行優(yōu)先級(jí)排序。當(dāng)然只有準(zhǔn)確地對(duì)漏洞進(jìn)行風(fēng)險(xiǎn)評(píng)估,才能真正地改善漏洞管理。對(duì)此,建議從以下六個(gè)方面,提高漏洞響應(yīng)優(yōu)先級(jí)排序的效率。

- 對(duì)關(guān)鍵資產(chǎn)清單進(jìn)行及時(shí)更新。精確掌握哪些資產(chǎn)有風(fēng)險(xiǎn)以及攻擊者最有可能對(duì)哪里進(jìn)行攻擊。

- 引入威脅情報(bào),為漏洞修復(fù)提供支持。情報(bào)能讓用戶及時(shí)了解新發(fā)生的重大漏洞,繼而對(duì)漏洞修復(fù)給出更有效的建議。

- 建立相關(guān)的安全合規(guī)基線。包括操作系統(tǒng)補(bǔ)丁更新、相關(guān)配置需要滿足安全規(guī)范的要求,杜絕新設(shè)備“帶病”入網(wǎng)。

- 使用持續(xù)的安全評(píng)估。可以通過(guò)基于Agent持續(xù)監(jiān)控、安全日志、流量分析、CMDB等多種方式全面掌握資產(chǎn)變化帶來(lái)的風(fēng)險(xiǎn)。

- 建立漏洞修復(fù)優(yōu)先級(jí)排序。綜合資產(chǎn)的暴露位置、資產(chǎn)重要性、是否有防護(hù)手段、漏洞有無(wú)POC、漏洞利用熱度等指標(biāo),對(duì)資產(chǎn)漏洞修復(fù)工作進(jìn)行排序。

- 自動(dòng)化漏洞修復(fù)方案。盡量采用自動(dòng)化補(bǔ)丁修復(fù)方案,減少安全運(yùn)維人員工作量。

【本文是51CTO專欄作者“安全牛”的原創(chuàng)文章,轉(zhuǎn)載請(qǐng)通過(guò)安全牛(微信公眾號(hào)id:gooann-sectv)獲取授權(quán)】