在家辦公小心新套路:百思買送你50美元購物卡,內(nèi)含惡意加密狗?

安全研究人員曾遇到過一次攻擊,其中以百思買禮品卡的名義將USB加密狗像工作文件快遞一樣,郵寄給了一家公司這個加密狗會暗中竊取各類信息。

過去,安全專業(yè)人員承認(rèn),這種技術(shù)在進(jìn)行物理滲透測試時很常見,但是在外很少見到這種技術(shù)。因此它的背后可能是一個復(fù)雜網(wǎng)絡(luò)犯罪集團(tuán)。

Trustwave SpiderLabs的安全研究人員對攻擊進(jìn)行了分析和披露,他們從其團(tuán)隊合作伙伴那里了解了這一次攻擊。

安全研究Trustwave SpiderLabs副總裁Ziv Mador告訴CSO,一家美國酒店業(yè)公司于2月中旬某個時候收到了USB。

包裝盒中包含一封帶有百思買徽標(biāo)和其他品牌元素的正式信件,告知接收者他們已收到50美元的普通顧客禮品卡。

信中寫道:“您可以花費在USB記憶棒上顯示的物品清單中的任何產(chǎn)品。” 幸運的是,沒有人中招!USB加密狗從未插入任何計算機(jī),并且及時被安全人員傳遞分析,因為接收它的人已經(jīng)接受了安全培訓(xùn)。

攜帶病毒的USB

研究人員說USB加密狗模型追蹤到一個臺灣網(wǎng)站,該網(wǎng)站以BadUSB Leonardo USB ATMEGA32U4的名稱售價相當(dāng)于7美元。

2014年,在黑帽美國安全大會上,來自柏林安全研究實驗室研究人員證明,許多USB加密狗的固件都可以重新編程,

因此,當(dāng)插入計算機(jī)時,會開始發(fā)送可用于部署惡意軟件的命令。研究人員將這種攻擊稱為BadUSB,與之不同的是,只是將惡意軟件放在USB記憶棒上,并依靠用戶來打開它。

攻擊原理

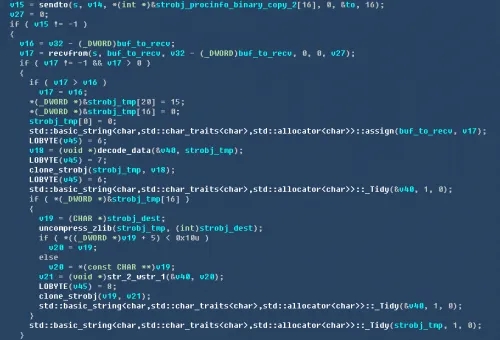

Leonardo USB設(shè)備內(nèi)部具有一個Arduino ATMEGA32U4微控制器,該微控制器被編程為充當(dāng)虛擬鍵盤,通過命令行執(zhí)行模糊的PowerShell腳本。

該腳本可以到達(dá)攻擊者設(shè)置的域,并下載輔助的PowerShell有效負(fù)載,然后部署通過Windows內(nèi)置腳本宿主引擎執(zhí)行的第三個基于JavaScript的有效負(fù)載。

個JavaScript有效負(fù)載為計算機(jī)生成唯一的標(biāo)識符,并將其注冊到遠(yuǎn)程命令和控制服務(wù)器。然后,它從其執(zhí)行的服務(wù)器接收其他混淆的JavaScript代碼。

第四個有效負(fù)載的目的是收集有關(guān)系統(tǒng)的信息,例如用戶的特權(quán),域名,時區(qū),語言,操作系統(tǒng)和硬件信息,正在運行的進(jìn)程的列表,是否已安裝Microsoft Office和Adobe Acrobat等。

在暗中竊取信息后,JavaScript后門會進(jìn)入一個循環(huán),該循環(huán)會定期與服務(wù)器簽入,植入黑客的命令。Trustwave的研究人員在報告中說:“它們便宜、且易被使用的事實意味,犯罪分子使用這種技術(shù)只是時間問題。”

“由于USB設(shè)備無處不在,因此有些人認(rèn)為它們安全。其他人可能會對未知USB設(shè)備的內(nèi)容感到非常好奇。這個故事教給我們的是:永遠(yuǎn)不要有過多的好奇心。”

FIN7幫派是罪魁禍?zhǔn)?

Mador告訴CSO,他的團(tuán)隊不知道攻擊者是誰,但是在看到Trustwave的報告中的信息之后,卡巴斯基實驗室的安全研究人員Costin Raiu和Michael Yip 猜測,該惡意軟件和基礎(chǔ)架構(gòu)與FIN7幫派使用的匹配。

FIN7,也稱為Carbanak,是一個出于財務(wù)動機(jī)的網(wǎng)絡(luò)犯罪集團(tuán),自2015年左右以來一直瞄準(zhǔn)零售,飯店和酒店業(yè)的美國公司。

該集團(tuán)以使用先進(jìn)的技術(shù)在網(wǎng)絡(luò)內(nèi)部和受破壞的系統(tǒng)內(nèi)橫向移動而聞名,目標(biāo)是竊取支付卡信息。Morphisec研究人員過去估計,F(xiàn)IN7成員每月從中賺取約5000萬美元。

BadUSB攻擊的目標(biāo)是一家來自美國酒店業(yè)的公司,該公司與FIN7先前的目標(biāo)一致。

FBI周四還向公司發(fā)送了私人警報,確認(rèn)FIN7是這些基于USB的物理攻擊的幕后黑手。

因為已收到有關(guān)一些軟件包的報告中包含從零售,飯店和旅館業(yè)發(fā)送給企業(yè)的惡意USB設(shè)備。

還有更多的BadUSB攻擊方式嗎?

但是說句實話,USB加密狗的攻擊尚未得到廣泛使用,因為它們的擴(kuò)展性不強(qiáng)。

相對比而言,USB Rubber Ducky是一種在滲透測試儀中很受歡迎的加密狗。它是由一家名為Hak5的公司生產(chǎn)的,售價50美元,對于專業(yè)人士而言,這筆錢可不多,

但是如果您是攻擊者并想要感染許多受害者,則費用會迅速增加,尤其是因為成功率高達(dá)100%的。

但是,諸如BadUSB Leonardo設(shè)備之類的惡意軟件加密狗每只售價7美元(如果大量購買,價格可能會更低),使真實的BadUSB攻擊更加可行。

攻擊者甚至無需花費很多精力,例如創(chuàng)建自定義固件,他們只需要將其自定義負(fù)載到現(xiàn)成的設(shè)備中并通過郵件發(fā)送給更多的受害者即可。

流氓USB除了被發(fā)送到了公司的地址,但是現(xiàn)在由于COVID-19大流行,許多關(guān)鍵員工現(xiàn)在在家工作,風(fēng)險甚至更高。

Mador說,在工作中,管理人員可能會收到此類信件,如果他們經(jīng)過安全培訓(xùn),他們可能會將加密狗帶給IT或安全團(tuán)隊,因此,可能有人會在使用該設(shè)備之前先對其進(jìn)行檢查。

但是,在家中沒有IT安全人員,即使預(yù)定的接收者在工作中接受了安全意識培訓(xùn),該設(shè)備也可能被其和家人誤用。

如果黑客入侵受害者家庭網(wǎng)絡(luò)中的設(shè)備,他們最終也將成功入侵他們的工作計算機(jī),這很可能使他們能夠通過VPN連接訪問公司的網(wǎng)絡(luò)或系統(tǒng)。這就是為什么安全人員擔(dān)心當(dāng)前在家線上辦公的原因。