UEBA實踐:CISO內部威脅管理指南

智慧城市的建設推動著我國生產模式的變革,隨著經濟數字化、政府數字化的建設,數據和網絡已經成為我國政府和企業不可或缺的一部分。合資企業、跨境貿易、多廠商全球合作的模式變遷,不斷增加了關鍵數字和物理資產被攻擊的風險,同時全球合作需要滿足不同國家當地安全監管的要求,這些復雜因素都指向同一個結果:企業單位所面臨的內部威脅正在急劇增加。

內部威脅網絡安全事件層出不窮,但仍舊很難引起企業的重視。企業往往會想當然地認為攻擊者都來自于外部,但事實上,超過一半的安全攻擊都是由內部員工造成的,或是由心懷不軌者惡意為之,或是由員工的粗心錯誤操作導致。由受信員工產生的內部威脅極有可能導致重大經濟損失,并伴隨公信力下降。

企業主要的安全防御措施(例如防火墻、訪問控制、智能物聯監控設備等)通常是為不受信的外部攻擊者而設,這使得受信員工或承包商有機可乘。同時,內部員工了解企業的防御手段,因而能夠在從事惡意活動時輕松繞過。為了應對這種投機取巧的行為并切實解決內部威脅,應當做好環境感知、高級行為異常檢測和基于時序分析的調查取證。

斯諾登網絡安全事件作為全球典型內部威脅代表,促使許多單位和企業自省,是否也會發生此類事件。凡是有價值信息皆為誘惑,都可能遭受內部威脅入侵,雖然企業敏感數據被盜或損壞可能不會像斯諾登事件一樣引起嚴重的國家安全危害,但仍然會對企業造成重大損害。

什么是內部威脅?

內部威脅是指具備企業資產合法訪問權的用戶利用該權限對企業造成危害的行為。造成內部威脅的并不一定是企業在職員工,也可能是具有系統或數據訪問權限的離職員工、承包商或合作伙伴。

內部威脅不同于由憑證泄露引起的攻擊,后者是由外部攻擊者使用被盜取的有效賬戶憑證冒充合法用戶訪問網絡。內部威脅通常是用戶采取的主觀行動,并且可能知道自己正在違反規定,甚至違反法律。

內部威脅可能來自于:

- 心懷不滿的員工——共享敏感信息以獲取個人利益或報復。

- 惡意員工——故意濫用網絡、系統或數據的訪問權限以造成損害。

- 失陷員工——無意間將系統暴露給攻擊者或惡意軟件(例如單擊帶有惡意軟件的電子郵件,使攻擊者能夠竊取訪問憑證)。

- 第三方(承包商、合作伙伴和客戶)——受信訪問敏感數據并表現和上述類型相同的威脅。

多數情況下,這些用戶可能具有不合理的訪問權限。例如,在很多企業單位中,員工轉崗或職責變更時,并不會撤銷其原有的系統訪問權限,使用戶的權限有增無減。隨著時間推移,這些用戶會累積大量的權限。這一現象導致,老員工可以更容易地越權訪問系統。此外,不完整的離職交接流程及權限回收,也會使得前員工仍然可以遠程訪問敏感的應用程序或服務器。簡而言之,潛在的惡意內部人員群體往往比大多數CISO想象的要大得多,也難以識別。

內部惡意人員暴露的敏感數據迅速增長,大有燎原之勢。其中不乏財務報告數據(提前獲知,從而進行公司股票的非法交易),客戶數據(對競爭對手有價值),產品或技術文檔(同樣對競爭對手有價值),員工數據等等。這些原本存儲于不同系統的數據(如備份、基線、開發/測試,報告等數據),正在被人整合利用從事非法活動。例如:

- 銷售經理在加入競爭對手之前拷貝當前的客戶和銷售渠道。

- 工程師決定成立一家與雇主競爭的初創公司,并在離開之前拷貝產品計劃和設計文檔。

- IT經理在報告日期之前查看季度收益數據,目的是非法買賣其公司的股票。

- 一位科學家復制了數千份設計和技術文檔,出售給國外(2012年,陶氏化學的一位科學家因這樣做而被判處五年徒刑)。

- 情報機構的承包商下載了大量內部程序數據,以泄露給媒體。

- ……

內部威脅的動機

攻擊背后總是由多種因素驅動,具體動機可分為以下四種。

- 經濟利益:經濟利益是造成多數內部違規行為的主要因素,獲取的可能是微利(例如,門衛在電商平臺上出售筆記本電腦賺取快錢),也可能是暴利(例如,較低級別員工在暗網上出售個人身份信息)。

- 商業利益:知識產權可用于增進企業產品、消除競爭優勢或幫助行為不端者進行業務交易,因此知識產權通常是以商業利益為動機的攻擊者的主要目標。此類威脅不僅會提升竊取知識產權一方的競爭力,還會給受害一方帶來生產力損失和聲譽損害。

- 員工報復:出于對工作不滿、受到不公平待遇、與同事發生沖突、被視為潛在裁員對象等原因,員工可能出現負面情緒,并做出極端的報復行為。

- 種族信仰:政治、宗教和社會信仰也可能是內部威脅的強烈動機。

內部威脅對CISO企業安全管理的危害?

內部員工持有組織數據資產的合法訪問權限,且通常知道企業敏感數據的存放位置,因此,對于安全團隊而言,檢測內部威脅并非易事,區分用戶的正常活動和潛在的惡意活動極具挑戰。

Ponemon研究所2020年發布的《內部威脅成本全球報告》顯示內部威脅的成本和頻率在過去兩年內都急劇增加。內部威脅事件的平均成本為1145萬美元,較2018年的876萬美元增長了近31%,威脅事件數量為4716起,較2018年的3200起增長了47%。

內部威脅的成本通常和企業規模呈正相關。員工總數在25001和75000之間的大型企業在過去一年里平均花費1792萬美元解決與內部威脅相關的事件。

內部威脅增長最快的行業分別是零售業(兩年增長38.2%)和金融服務業(兩年增長20.3%)。損失最嚴重的三個行業分別是金融服務業(1450萬美元)、服務業(1231萬美元)以及IT行業(1230萬美元)。

處理內部威脅事件的平均周期為77天,這其中只有13%的事件能夠在30天之內得到控制。

4716起事件中,2962起事件是由內部員工或承包商的疏忽過失操作導致的,1105起事件是由攻擊團隊或惡意的內部員工發起的,649起事件是由賬號失陷引起的,其中191起事件涉及特權用戶的憑證竊取。

以上數據顯示,企業的內部威脅仍是揮之不去且十分棘手的網絡安全威脅。

UEBA技術應對高級內部威脅

大部分公司主要通過購買具備簽名認證和規則分析的安全設備檢測和防御外部威脅,企業在為來自外部網絡空間攻擊團伙(例如國家犯罪集團和流氓國家)的威脅做好應對措施的同時,也需更加深刻的意識到內部威脅的暗流涌動,一些戴著員工證貌似忠良的人群中,不乏害群之馬,他們往往是一群披著內部員工、合作伙伴以及供應商的合法外衣而從事非法活動的攻擊者或內鬼。

傳統安全防護系統,諸如FW、SIME、IDS、IPS、漏掃、沙盒等,主要采用預設規則方式監測外部威脅,內置已知攻擊特征庫、漏洞庫等方式實現對惡意流量的攔截、安全攻擊的阻斷。以規則檢測為主的方案,解決了大部分的外部威脅,但無法捕獲內部惡意人員的違規行為。傳統防御手段不會檢測這些具備訪問企業數據庫、服務器、應用程序/代碼以及敏感信息權限(確切的說具備合法的數字ID)的內部員工行為。眾所周知,斯諾登正是利用了美國國家安全局的這種防護機制,從而獲取了大量的敏感數據。

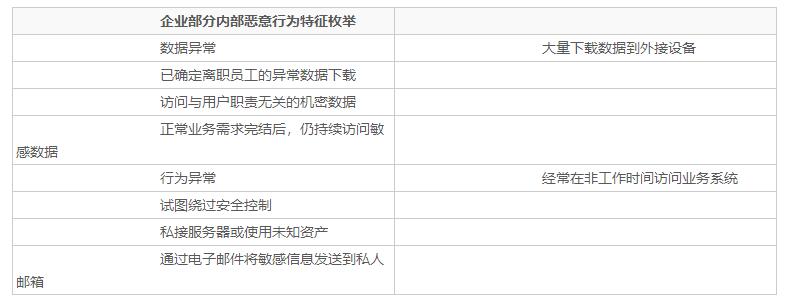

一個成熟的UEBA解決方案應當具備一定的預測能力,可以輔助識別內部人員的惡意行為,如暴力破解、可疑的密碼重置、賬戶共享以及異常設備或異地登錄等。這其中包括內部員工的異常行為檢測,網絡駭客、文件爬蟲和路徑識別能力,以及應當具備檢測內部惡意人員試圖訪問企業核心業務(如知識產權、敏感信息、客戶數據等)的能力。

UEBA解決方案應當具備對敏感的個人身份信息/個人合規信息訪問或異常/頻繁數據下載等行為的檢測能力,以及具備針對企業打印機、郵件系統、云存儲或USB設備滲透而導致的數據泄露行為的識別能力。

同時,為了方便企業管理員使用,檢測模型可根據企業的風控級別、信息系統重要性、員工類型等進行檢測特征權重和風險評分調整。

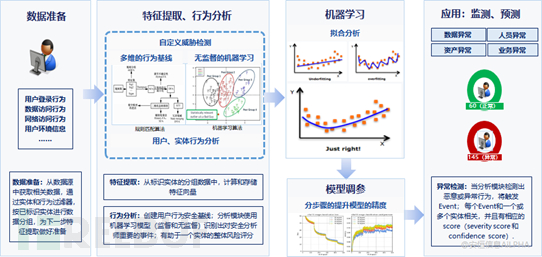

一個UEBA解決方案的價值不僅在于具備基于用戶和實體已知威脅檢測,還應具備檢測未知威脅的能力,同時應當具備前沿的數據處理和機器學習的分析技術,旨在為客戶解決繞過傳統檢測和防護系統的威脅。UEBA技術利用機器學習算法自學習和插件式擴展學習能力,使用非監督、半監督和監督式學習等方式不斷優化各類模型,同時可利用深度學習和自然語言處理等高級技術實現情感學習,以檢測內部威脅。

分析引擎可為企業內部每個身份(用戶和實體)構建動態基線,通過基線偏差分析,以實現對內部異常行為的檢測和預測。異常檢測模型同時可結合威脅情報、外部系統生成告警的上下文信息,對每個身份提供整體的風險評分,輔助事件的進一步調查。

UEBA可使用機器學習實現賬號變更、行為變更以及異常操作的快速檢測,并在安全漏洞可能發生之前主動預警,幫助企業止損,同時為企業降低在訴訟中浪費的時間和金錢,降低公關危機。

UEBA技術關鍵:收集多源異構數據

在常見的內部威脅違規場景中,用戶通常采用明顯異常或企業明令禁止的方式訪問系統。回想起來,這些違規行為是顯而易見的,但卻屢屢得手,以陶氏化學的科學家為例,他訪問安全文件服務器的次數比其他人高10倍。因為企業內部異常行為的線索存在于不同的信息系統中,且較難組合分析,導致無法及時偵測。

UEBA能夠收集多源異構數據,進行關聯分析,及時檢測異常行為。具體數據源包括:

- 訪問日志:VPN、域控制器和Wifi接入點日志,可為風險活動檢測提供強有力的線索。

- 認證系統:活動目錄、LDAP(統一身份認證)及其他服務數據,提供有關位置、角色等高價值信息。

- DLP掃描:提供利用網絡泄露核心數據的相關檢測信息。

- 終端接入:提供有關用戶文件活動的有效上下文以及系統配置信息。

- 網絡接入:NetFlow,作為SIEM和終端檢測數據的強力有補充。

- 數據庫行為數據:數據庫日志和數據庫防火墻日志數據,提供對敏感數據訪問的高價值線索。

- 應用程序行為數據:訪問日志、應用運行日志。

- 云平臺行為數據:鑒于大多數企業已實現部分業務上云,可從云服務或CASB解決方案中獲取相關用戶行為數據。

- U盤接入數據:本地文件副本(通常是U盤或USB外接存儲),可提供大量有效數據,特別是與DLP文件掃描數據結合使用等場景。

- 打印服務器:打印服務器日志數據,惡意內部人員可能會打印出表格,以繞過網絡監測。

- 門禁或其他智能物聯網設備:出入辦公樓、機房等場所的門禁記錄。

UEBA技術關鍵:選取正確的關鍵特征

區分惡意活動和日常工作極具挑戰性,例如,具有較高訪問權限的用戶日常正常工作需訪問敏感數據,難以區分這些行為是否具備惡意性。

高權限用戶從事惡意活動時,通常會刪除或篡改活動日志,從而偽裝成其他用戶,來掩蓋自己的痕跡。內部審計的另外一個痛點是被審計到的用戶往往聲稱自己是無意的或人為錯誤。

UEBA技術關鍵:選取合適的自適應機器學習模型算法

- 行為基線:為每個用戶和系統創建正常的活動基線,并通過基線構建模型用于判斷是否存在異常行為或潛在的風險。

- 群體畫像分析:將具有相同或相似行為和訪問模式的用戶構建群體畫像,并具備組內對比分析能力。

- 特權賬號分析:在建模分析時中應當考慮特權賬號的存在,如管理員通常具有較高的訪問權限,并且可以訪問大量敏感數據,這部分賬號應該單獨分析。

- 共享帳戶分析:共享賬號是UEBA分析中需要重點關注的場景,鑒于共享賬號的特殊性,難以識別真正的風險活動用戶,甚至企業不知道這些賬戶有多少人在使用。UEBA解決方案應當可識別共享賬號,并通過技術手段,識別使用這些賬戶的具體的人,并構建特定的風險評分模型用于檢測這些共享賬號的活動。

- 鎖定賬號分析:賬號鎖定的原因包括良性和惡意的,對于內部威脅分析而言,應當具備識別首次嘗試登錄帳戶的用戶以及可能涉及的相關角色或關聯賬號。良好的UEBA解決方案可以識別賬戶鎖定相關的異常活動,從而提示企業安全運營分析人員重點關注企業內部潛在的惡意人員。

立良策,謀善治。企業和單位可以通過與專業的UEBA解決方案提供商合作,不斷加強網絡安全建設的頂層設計,合理規劃和部署各類安全產品,在內部威脅可能發生之前主動預警,助力企業和單位有效規避內部威脅,幫助滿足安全合規要求,同時提高企業生產力和單位公信力。