輕巧破解iPhone 5和5c的密碼

蘋(píng)果于2012年9月發(fā)布了iPhone5,搭載iOS 6.0;當(dāng)前可用于此設(shè)備的iOS最新版本是iOS:10.3.4。

2013年9月,Apple發(fā)行了兩款iPhone: iPhone 5s,這是首次配備硬件安全協(xié)處理器(Secure Enclave)和指紋讀取器,以及iPhone 5c。隨著iPhone 5c的發(fā)布,蘋(píng)果試圖進(jìn)入廉價(jià)手機(jī)市場(chǎng)引起了爭(zhēng)議。但是,由于價(jià)格合理且受到移動(dòng)運(yùn)營(yíng)商的廣泛接受,這款2013年型號(hào)已成為美國(guó)運(yùn)營(yíng)商銷(xiāo)售的最受歡迎的廉價(jià)手機(jī)之一。

iPhone 5c成為蘋(píng)果生產(chǎn)的最后一款32位iPhone,iPhone 5c最初是使用iOS 7.0發(fā)行的,這款手機(jī)最新的iOS版本是iOS 10.3.3。

iPhone 5c在2015年12月圣貝納迪諾恐怖槍擊事件后聲名鵲起,該事件演變?yōu)橐粓?chǎng)激烈的聯(lián)邦調(diào)查局和蘋(píng)果公司之間的加密事件。在這場(chǎng)糾紛中,美國(guó)聯(lián)邦調(diào)查局(FBI)希望蘋(píng)果公司創(chuàng)建一種軟件,并通過(guò)電子簽名來(lái)解鎖FBI從一名槍手那里獲得的由FBI提供的iPhone 5C。iPhone 5c被完好無(wú)損地找回,但被一個(gè)四位密碼鎖住了,并被設(shè)定在密碼嘗試10次失敗后刪除數(shù)據(jù)(這是蘋(píng)果智能手機(jī)上常見(jiàn)的防盜措施)。蘋(píng)果拒絕使用后門(mén)解鎖,聽(tīng)證會(huì)定于3月22日舉行。然而,就在聽(tīng)證會(huì)開(kāi)始的前一天,政府推遲了聽(tīng)證會(huì),稱(chēng)他們找到了第三方,能夠幫助解鎖iPhone。3月28日,政府宣布FBI已經(jīng)解鎖了iPhone,并撤回了其請(qǐng)求。最終發(fā)現(xiàn),這部手機(jī)沒(méi)有透露任何有關(guān)陰謀的信息。

聯(lián)邦調(diào)查局究竟是如何獲得正確密碼的,承包商是誰(shuí),為這項(xiàng)服務(wù)支付了多少錢(qián),這些都還沒(méi)有正式公布。一些新聞媒體援引匿名消息來(lái)源的話(huà)說(shuō),第三方是以色列公司Cellebrite。然而,《華盛頓郵報(bào)》報(bào)道,據(jù)匿名的“知情人士”稱(chēng),F(xiàn)BI雇傭了“專(zhuān)業(yè)黑客”,這些黑客利用iPhone軟件的零日漏洞,繞過(guò)了10次嘗試的限制,根本就沒(méi)有用到Cellebrite的幫助。FBI局長(zhǎng)詹姆斯·科米表示,該工具或服務(wù)花費(fèi)了130多萬(wàn)美元。由于Cellebrite和匿名的“專(zhuān)業(yè)黑客”都不能公開(kāi)對(duì)此事發(fā)表評(píng)論,目前仍不清楚是誰(shuí)干的。基于模糊表述的評(píng)論,人們可能傾向于相信Cellebrite是最初的承包商。

目前,ElcomSoft 公司(成立于1990年,是國(guó)際領(lǐng)先的數(shù)字取證工具開(kāi)發(fā)公司)發(fā)布了一個(gè)只使用軟件即可破解密碼的方案,其成本僅略高于據(jù)稱(chēng)FBI為破解iPhone而支付的工具費(fèi)用的0.1%。Elcomsoft iOS法醫(yī)工具包可以強(qiáng)力破解iPhone 5/5c的鎖屏密碼,使調(diào)查人員能夠解鎖密碼未知的iPhone設(shè)備。

說(shuō)到密碼破解,我們必須提到Sergei Skorobogatov的工作。據(jù)悉,Sergei Skorobogatov將NAND內(nèi)存芯片從iPhone手機(jī)的電路板上取出,提取出相關(guān)數(shù)據(jù)在另一臺(tái)設(shè)備上對(duì)目標(biāo)手機(jī)的PIN密碼進(jìn)行反復(fù)嘗試,從而繞過(guò)了目標(biāo)iPhone手機(jī)關(guān)于輸入十次不正確密碼就會(huì)將手機(jī)鎖死的安全防范策略。Sergei Skorobogatov發(fā)現(xiàn),通過(guò)成本低廉的硬件設(shè)備,攻擊者完全可以在24小時(shí)內(nèi)破解四位數(shù)的PIN密碼。在他的研究項(xiàng)目:蘋(píng)果iPhone 5c的安全分析(基于他的完整研究論文《通向iPhone 5c的坎坷之路和鏡像》)中,Sergei演示了一種概念驗(yàn)證攻擊,可以利用iPhone 5c并對(duì)其密碼進(jìn)行攻擊。Sergei的方法需要拆卸手機(jī),并且兩次密碼輸入之間的延遲時(shí)間為5秒。Sergei聲稱(chēng),破解4位密碼可能在一天之內(nèi)就能完成,而破解6位密碼則需要相當(dāng)長(zhǎng)的時(shí)間。

最后,IP-BOX解決方案和它的許多延伸方法都可用于iOS版本,包括iOS 8.1。不過(guò)這些IP-BOX方法不兼容任何更新的iOS版本,而且它們的速度與Sergei的解決方案相似,每次嘗試獲得密碼大約需要6秒,或者破解4位密碼大約需要17小時(shí)。IP-BOX可破解iPhone手機(jī)密碼。當(dāng)IP-BOX連接至iPhone時(shí),將會(huì)猜測(cè)所有的密碼,從0000到9999。

與這兩種設(shè)備相比,ElcomSoft 公司的解決方案不需要額外的硬件(不過(guò)你需要一臺(tái)Mac電腦),不需要拆卸手機(jī),運(yùn)行速度也快了80倍。

至于密碼破解是如何工作的?為什么它在iOS取證領(lǐng)域如此重要?我會(huì)在下面詳細(xì)介紹。

密碼是iPhone安全模型中最重要的部分

密碼是iPhone安全模型中最重要的部分,從iOS 8開(kāi)始,包括存儲(chǔ)在鑰匙串中的密碼在內(nèi)的用戶(hù)數(shù)據(jù)都是用來(lái)自用戶(hù)密碼的密鑰進(jìn)行加密的。如果沒(méi)有破解密碼,人們將無(wú)法訪問(wèn)BFU(在第一次解鎖之前)設(shè)備的基本信息。說(shuō)到這些設(shè)備,繞過(guò)屏幕鎖定密碼幾乎沒(méi)有意義,因?yàn)閿?shù)據(jù)將保持安全加密。

iOS密碼保護(hù)有據(jù)可查,以下內(nèi)容就是我節(jié)選的蘋(píng)果平臺(tái)安全文檔,解釋了密碼在iOS生態(tài)系統(tǒng)中的作用:

通過(guò)設(shè)置設(shè)備密碼,用戶(hù)自動(dòng)啟用數(shù)據(jù)保護(hù)。iOS和iPadOS支持六位數(shù)、四位數(shù)和任意長(zhǎng)度的字母數(shù)字密碼。除了解鎖設(shè)備之外,密碼還為某些加密密鑰提供了熵。這意味著擁有設(shè)備的攻擊者在沒(méi)有密碼的情況下無(wú)法訪問(wèn)特定保護(hù)類(lèi)中的數(shù)據(jù)。密碼與設(shè)備的UID結(jié)合在一起,因此必須在受到攻擊的設(shè)備上執(zhí)行暴力破解嘗試。使用較大的迭代計(jì)數(shù)來(lái)降低每次嘗試的速度。迭代計(jì)數(shù)經(jīng)過(guò)校準(zhǔn),這樣一次嘗試大約需要80毫秒。Touch ID和Face ID可以通過(guò)使用戶(hù)建立一個(gè)比其他方法更強(qiáng)大的密碼來(lái)增強(qiáng)這個(gè)等式,這增加了保護(hù)用于數(shù)據(jù)保護(hù)的加密密鑰的有效熵量,而不會(huì)在一整天中多次影響解鎖iOS或iPadOS設(shè)備的用戶(hù)體驗(yàn)。

為了進(jìn)一步阻止暴力密碼攻擊,在鎖定屏幕上輸入無(wú)效密碼后,時(shí)間延遲會(huì)不斷增加。在具有Secure Enclave的設(shè)備上,延遲是由Secure Enclave協(xié)處理器強(qiáng)制執(zhí)行的。如果設(shè)備在定時(shí)延遲期間重新啟動(dòng),延遲仍然被強(qiáng)制執(zhí)行,計(jì)時(shí)器將在當(dāng)前期間重新啟動(dòng)。Secure Enclave 實(shí)際上是蘋(píng)果對(duì)其 A 系列處理器中某個(gè)高度機(jī)密的稱(chēng)呼,按照 TEE 標(biāo)準(zhǔn),現(xiàn)在的處理器都包含“普通世界”和“安全世界”兩部分,Secure Enclave 就是其中的安全世界。這部分的工作是處理數(shù)據(jù)保護(hù)密鑰管理的加密操作 ; 是在通用處理器中區(qū)分割出的一個(gè)專(zhuān)門(mén)處理 Touch ID 指紋、密鑰等敏感信息操作的區(qū)域。ARM 處理器架構(gòu)中的 TrustZone 與此相似,或者說(shuō)蘋(píng)果的 Secure Enclave 可能就是一個(gè)高度定制版的 TrustZone。

談到傳統(tǒng)的iPhone,尤其是iPhone 5和iPhone 5c,我們已經(jīng)測(cè)量了兩次密碼嘗試之間的時(shí)間延遲。結(jié)果是每秒準(zhǔn)確的13.6密碼,或每次嘗試73.5毫秒。這非常接近Apple的80毫秒目標(biāo)。由于這些iPhone型號(hào)中沒(méi)有Secure Enclave,因此升級(jí)時(shí)間延遲是由操作系統(tǒng)在軟件中強(qiáng)制實(shí)施的,而不是由Secure Enclave協(xié)處理器強(qiáng)制實(shí)施的。反過(guò)來(lái),這意味著只要有人可以訪問(wèn)某些系統(tǒng)文件,就可以在理論上禁用該延遲。

最后,由于iPhone 5和iPhone 5c沒(méi)有配備生物識(shí)別硬件,密碼是保護(hù)設(shè)備的唯一方法。還記得“Touch ID和Face ID可通過(guò)使用戶(hù)建立比實(shí)際更強(qiáng)大的密碼來(lái)增強(qiáng)此等式”部分嗎?由于沒(méi)有其他方法可以安全地解鎖這些iPhone型號(hào),因此用戶(hù)很可能選擇短而簡(jiǎn)單的PIN碼,而不是較長(zhǎng)的字母數(shù)字密碼,以避免“一整天多次影響解鎖iOS設(shè)備的用戶(hù)體驗(yàn)”。

哪些密碼是最常見(jiàn)的?

用戶(hù)最常選擇的密碼類(lèi)型取決于幾個(gè)因素:iOS中的默認(rèn)設(shè)置以及便利性因素,其中考慮了是否存在Touch ID / Face ID以及輸入密碼的速度和便利性。

默認(rèn)值

iOS 6具有一個(gè)名為“簡(jiǎn)單密碼”的設(shè)置,默認(rèn)情況下已啟用。默認(rèn)情況下,生成的密碼將僅包含4位數(shù)字。如果用戶(hù)禁用該設(shè)置,則他們可以使用任意長(zhǎng)度的字母數(shù)字密碼。但是,如果用戶(hù)輸入的數(shù)字不是四位數(shù),則鎖定屏幕將顯示一個(gè)數(shù)字鍵盤(pán)和一個(gè)可變大小的文本字段。因此,我們對(duì)iOS 6中可用的密碼類(lèi)型的非官方分類(lèi)具有以下選擇:

1.4位數(shù)字代碼;

2.自定義數(shù)字代碼(4位數(shù)字代碼除外);

3.自定義的字母數(shù)字代碼

在ios9(及ios10)系統(tǒng)中,有以下四個(gè)選項(xiàng)可供選擇:

1.4位數(shù)字代碼;

2.6位數(shù)字代碼;

3.自定義數(shù)字代碼;

4.自定義的字母數(shù)字代碼;

據(jù)多方消息稱(chēng),自iOS 9以來(lái),Apple便將密碼轉(zhuǎn)換為六位數(shù),使其成為默認(rèn)選項(xiàng)。我們無(wú)法針對(duì)有問(wèn)題的兩種iPhone型號(hào)驗(yàn)證這一說(shuō)法。ElcomSoft 公司對(duì)出廠重置后設(shè)置iPhone 5和iPhone 5c設(shè)備的內(nèi)部測(cè)試導(dǎo)致iOS始終提供設(shè)置4位數(shù)字代碼的功能。更有趣的是,一旦你嘗試更改6位密碼,iOS仍會(huì)提供設(shè)置4位PIN的功能。ElcomSoft 公司認(rèn)為這是“便利因素”的一部分,因?yàn)檎鏏pple平臺(tái)安全文檔所指出的那樣,6位密碼無(wú)疑會(huì)“對(duì)用戶(hù)在一天中多次解鎖iOS設(shè)備的體驗(yàn)產(chǎn)生負(fù)面影響”。

便利因素

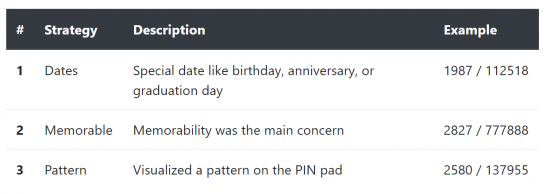

用戶(hù)可能在觸摸前ID設(shè)備上擁有哪種密碼? 2020年5月,Philipp Markert,Daniel V. Bailey,Maximilian Golla,MarkusDürmuth和Adam J. Aviv對(duì)用戶(hù)選擇的在智能手機(jī)上收集的用于解鎖設(shè)備的4位和6位PIN進(jìn)行了研究。在他們的研究中,研究人員結(jié)合了來(lái)自各種泄漏的多個(gè)數(shù)據(jù)集,并測(cè)試了大約1220名測(cè)試者。這項(xiàng)研究幫助確定了最常用的4位數(shù)和6位數(shù)PIN。

研究人員得出了一些似乎頗有爭(zhēng)議的發(fā)現(xiàn),在他們的研究中,研究人員發(fā)現(xiàn)更長(zhǎng)的6位數(shù)PIN并不比4位數(shù)PIN有什么優(yōu)勢(shì)。考慮到攻擊者的前40次猜測(cè),研究測(cè)試者傾向于選擇更容易猜測(cè)的6位PIN。此外,他們的結(jié)果表明,當(dāng)前使用的PIN黑名單無(wú)效。通過(guò)定量和定性反饋,研究人員發(fā)現(xiàn)測(cè)試者認(rèn)為黑名單將改善其PIN,而不會(huì)影響可用性。

常用的密碼

我們強(qiáng)烈建議閱讀整個(gè)研究過(guò)程,以更好地理解用戶(hù)如何選擇他們的屏幕鎖定密碼。但真正重要的是最常用的(不安全的)6位數(shù)PIN的列表。這個(gè)列表中只有2910個(gè)條目,測(cè)試它們只需要大約4分鐘。此列表中的示例包括全球流行的123456,重復(fù)的數(shù)字以及代表某些組合(例如131313或287287)的數(shù)字密碼。以下是基于用戶(hù)出生日期的6位PIN碼;大約有74K種可能的組合,需要1.5小時(shí)。只有在這些選擇都用盡之后,我們才會(huì)開(kāi)始持續(xù)21個(gè)小時(shí)的暴力攻擊。