為何incaseformat病毒今日集中爆發(fā),下次爆發(fā)時(shí)間為?

近日,深信服安全團(tuán)隊(duì)監(jiān)測(cè)到一種名為incaseformat病毒,全國各個(gè)區(qū)域都出現(xiàn)了被incaseformat病毒刪除文件的用戶。經(jīng)調(diào)查,該蠕蟲正常情況下表現(xiàn)為文件夾蠕蟲,集中爆發(fā)是由于病毒代碼中內(nèi)置了部分特殊日期,在匹配到對(duì)應(yīng)日期后會(huì)觸發(fā)蠕蟲的刪除文件功能,爆發(fā)該蠕蟲事件的用戶感染時(shí)間應(yīng)該早于1月13號(hào),根據(jù)分析推測(cè),下次觸發(fā)刪除文件行為的時(shí)間約為2021年1月23日和2月4日。

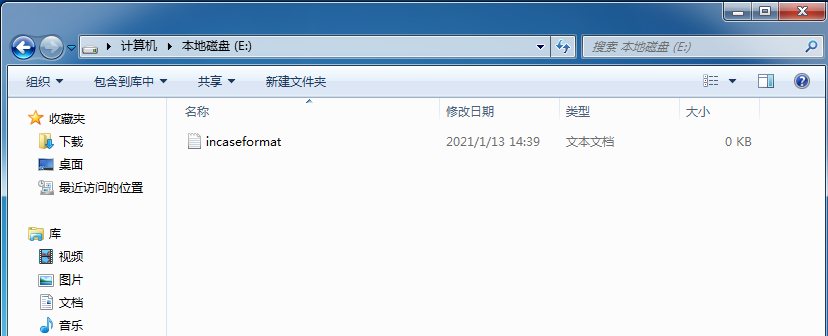

該蠕蟲病毒運(yùn)行后會(huì)檢測(cè)自身執(zhí)行路徑,如在windows目錄下則會(huì)將其他磁盤的文件進(jìn)行遍歷刪除,并留下一個(gè)名為incaseformat.log的空文件:

如當(dāng)前執(zhí)行路徑不在windows目錄,則自復(fù)制在系統(tǒng)盤的windows目錄下,并創(chuàng)建RunOnce注冊(cè)表值設(shè)置開機(jī)自啟:

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce\msfsa

值: C:\windows\tsay.exe

情況看似簡單,但令人不解的是,該蠕蟲是通過什么方式進(jìn)行傳播的呢?又為何會(huì)集中爆發(fā)?

經(jīng)過安全專家對(duì)病毒文件和威脅情報(bào)的詳細(xì)分析,有了新的發(fā)現(xiàn)。該蠕蟲病毒由Delphi語言編寫,最早出現(xiàn)于2009年,此后每年都有用戶在網(wǎng)絡(luò)上發(fā)帖求助該病毒的解決方案解決方案:

正常情況下,該病毒表現(xiàn)為一種文件夾蠕蟲,和其他文件夾蠕蟲病毒一樣,通過文件共享或移動(dòng)設(shè)備進(jìn)行傳播,并會(huì)在共享目錄或移動(dòng)設(shè)備路徑下將正常的文件夾隱藏,自己則偽裝成文件夾的樣子。

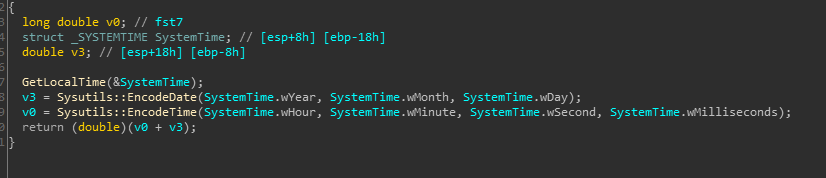

然而,與其他文件夾蠕蟲不同的是,incaseformat蠕蟲病毒在代碼中內(nèi)置了一個(gè)“定時(shí)條件”,蠕蟲會(huì)獲取受感染主機(jī)的當(dāng)前時(shí)間,然后通過EncodeDate和EncodeTime函數(shù)進(jìn)行聚合:

獲取到時(shí)間后,程序與指定的時(shí)間進(jìn)行了比對(duì),觸發(fā)文件刪除的條件為:

- 年份>2009,月份>3,日期=1 或 日期=10 或 日期=21 或 日期=29

自2009年起,每年4月后的1號(hào)、10號(hào)、21號(hào)和29號(hào)會(huì)觸發(fā)刪除文件操作:

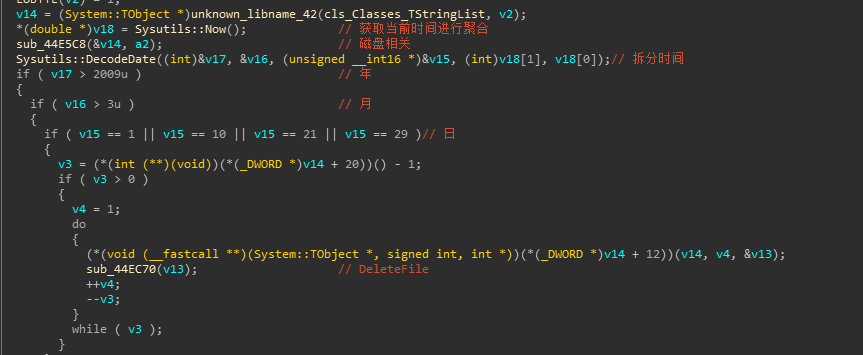

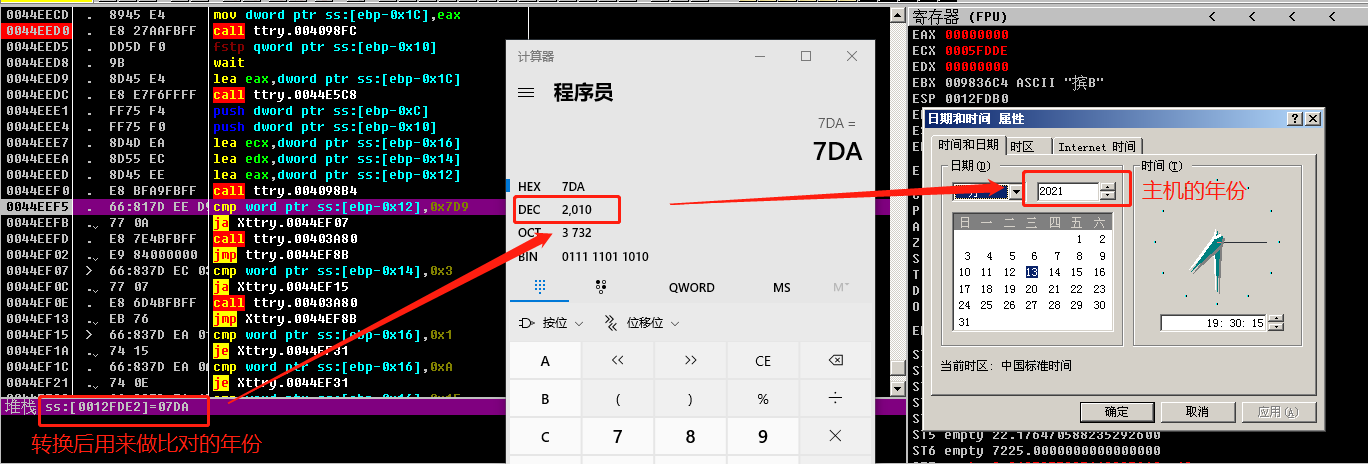

然后通過DecodeDate函數(shù)拆分日期,奇妙的是,該程序中的Delphi庫可能出現(xiàn)了錯(cuò)誤,導(dǎo)致轉(zhuǎn)換后的時(shí)間與真實(shí)的主機(jī)時(shí)間并不相符,因此真實(shí)觸發(fā)時(shí)間與程序設(shè)定條件不相同(原本2010年4月1日愚人節(jié)啟動(dòng)時(shí)間,錯(cuò)誤轉(zhuǎn)換成為2021年1月13日):

分析人員計(jì)算隨后會(huì)觸發(fā)刪除文件操作的日期為,2021年1月23和2月4號(hào):

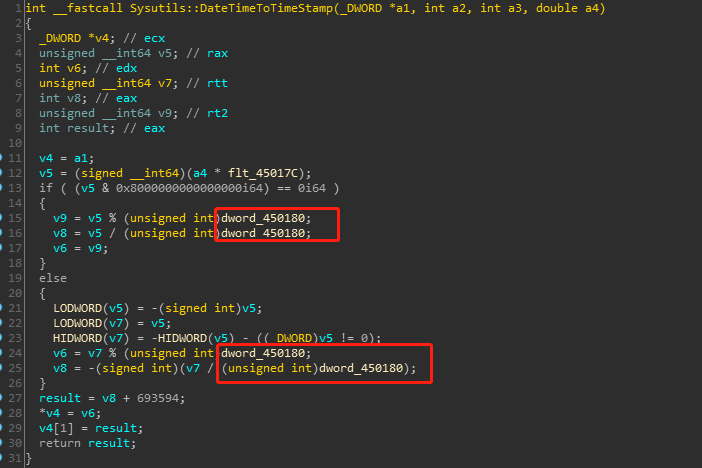

深入分析發(fā)現(xiàn),導(dǎo)致病毒計(jì)算日期發(fā)生錯(cuò)誤的原因是由于DecodeDate中,DateTimeToTimeStamp用于計(jì)算的一個(gè)變量發(fā)生異常:

由于文件夾蠕蟲感染后沒有給主機(jī)帶來明顯的損失,大多數(shù)用戶都會(huì)疏于防范,且文件蠕蟲主要通過文件共享和移動(dòng)設(shè)備傳播,一旦感染后容易快速蔓延內(nèi)網(wǎng),很多此次爆發(fā)現(xiàn)象的主機(jī)可能在很早前就已經(jīng)感染。

對(duì)此,針對(duì)該蠕蟲病毒向廣大用戶提出防范建議:

若未出現(xiàn)感染現(xiàn)象(其他磁盤文件還未被刪除):

- 勿隨意重啟主機(jī),先使用安全軟件進(jìn)行全盤查殺,并開啟實(shí)時(shí)監(jiān)控等防護(hù)功能;

- 不要隨意下載安裝未知軟件,盡量在官方網(wǎng)站進(jìn)行下載安裝;

- 盡量關(guān)閉不必要的共享,或設(shè)置共享目錄為只讀模式;深信服EDR用戶可使用微隔離功能封堵共享端口;

- 嚴(yán)格規(guī)范U盤等移動(dòng)介質(zhì)的使用,使用前先進(jìn)行查殺;

若已出現(xiàn)感染現(xiàn)象(其他磁盤文件已被刪除):

- 使用安全軟件進(jìn)行全盤查殺,清除病毒殘留;

- 可嘗試使用數(shù)據(jù)恢復(fù)類工具進(jìn)行恢復(fù),恢復(fù)前盡量不要占用被刪文件磁盤的空間,由于病毒操作的文件刪除并沒有直接從磁盤覆蓋和抹去數(shù)據(jù),可能仍有一定幾率進(jìn)行恢復(fù);

我們?yōu)閺V大用戶提供免費(fèi)查殺工具,可下載如下工具,進(jìn)行檢測(cè)查殺:

- 64位系統(tǒng)下載鏈接:http://edr.sangfor.com.cn/tool/SfabAntiBot_X64.7z

- 32位系統(tǒng)下載鏈接:http://edr.sangfor.com.cn/tool/SfabAntiBot_X86.7z

最后,也再次提醒廣大用戶,安全無小事,一定要做好重要數(shù)據(jù)備份,以及主機(jī)安全防護(hù)措施,才能防患于未然!