Immunity Canvas“軍工級”武器庫泄露,大幅降低攻擊門檻,企業(yè)宜早做防范

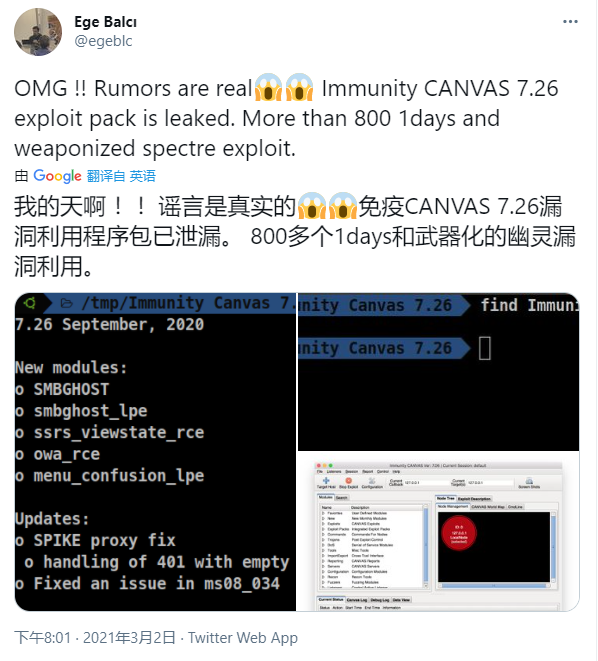

2021年3月2日,有國外安全研究人員在社交媒體稱,Immunity Canvas 7.26工具的源碼遭到泄露,里面包含959個漏洞利用工具(已做排重處理)。值得注意的是,2018年公開的英特爾"幽靈"漏洞的利用工具也在泄露的武器庫中。

Immunity Canvas是什么?

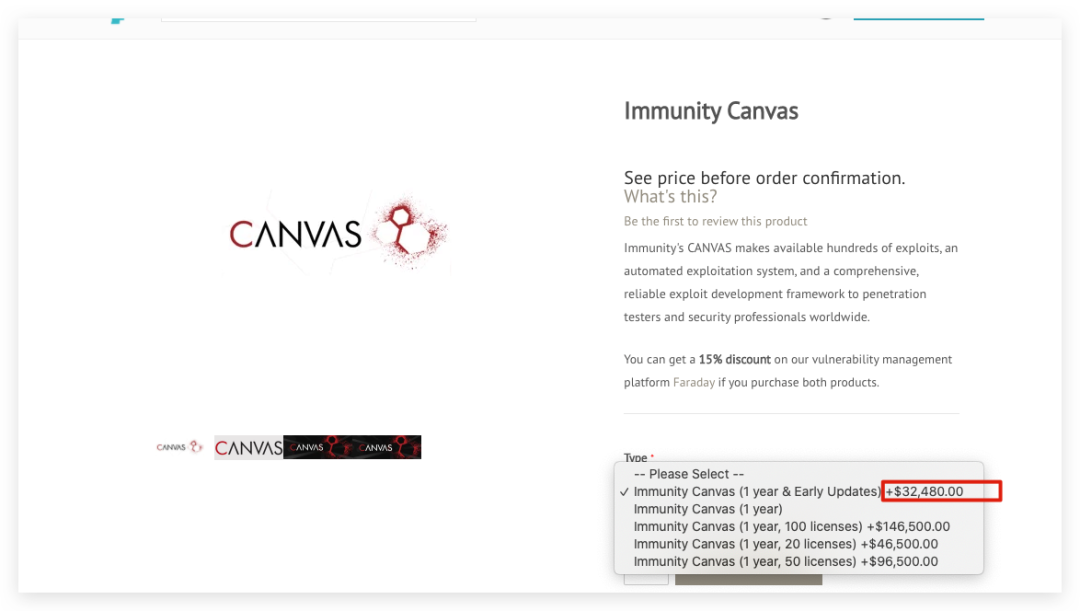

CANVAS是Immunity公司開發(fā)的專業(yè)安全工具包,為全球滲透測試人員和安全專業(yè)人員提供數(shù)百種漏洞利用,是一個自動化的漏洞利用系統(tǒng)以及一個全面、可靠的漏洞利用開發(fā)框架。不法黑客可能利用已泄露的工具包在未經(jīng)用戶許可的情況下,對其感興趣的目標進行檢測、滲透活動,該事件已引起安全行業(yè)的廣泛關(guān)注。

該工具包的售價高達數(shù)萬美元/年:

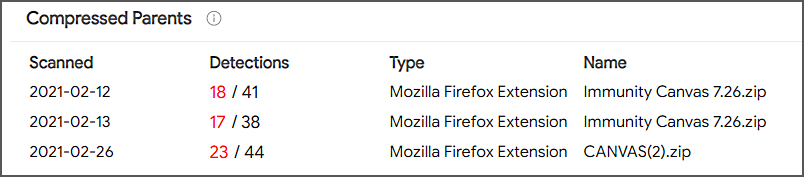

事實上,有研究人員表示,至少自2020年12月開始,CANVAS 7.26的破解版本已經(jīng)泄漏并在網(wǎng)上進行交易。

壞消息:攻擊門檻降低了

Immunity Canvas工具包有集成化、自動化、簡單化的特點,大幅降低了攻擊門檻。本次泄露包含該工具的源碼,會有更專業(yè)的黑客根據(jù)個人喜好添加新武器、新功能。

- 集成化:針對Windows、Linux、MACOS操作系統(tǒng),涉及掃描、探測、入侵方方面面的各類工具,數(shù)量多以百計;

- 自動化:攻擊流程自動化、攻擊操作傻瓜化,有一定基礎(chǔ)的安全愛好者,點點鼠標就能完成一個攻擊。

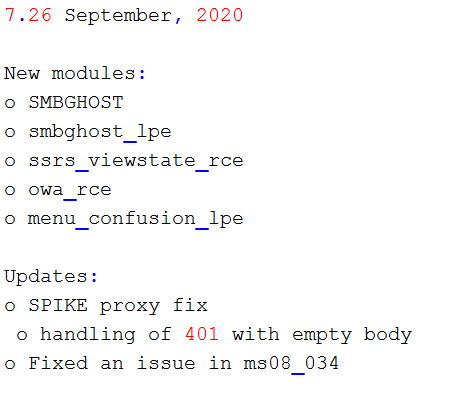

騰訊安全團隊對已泄露的工具包做了簡單分析,判斷這是個功能完整的紅隊工具包。本次泄露包括該工具的源碼,可以直接在windows和linux直接安裝。根據(jù)Changelog.txt文件可以看到當前泄露的Immunity CANVAS 7.26大概是2020年9月份的版本:

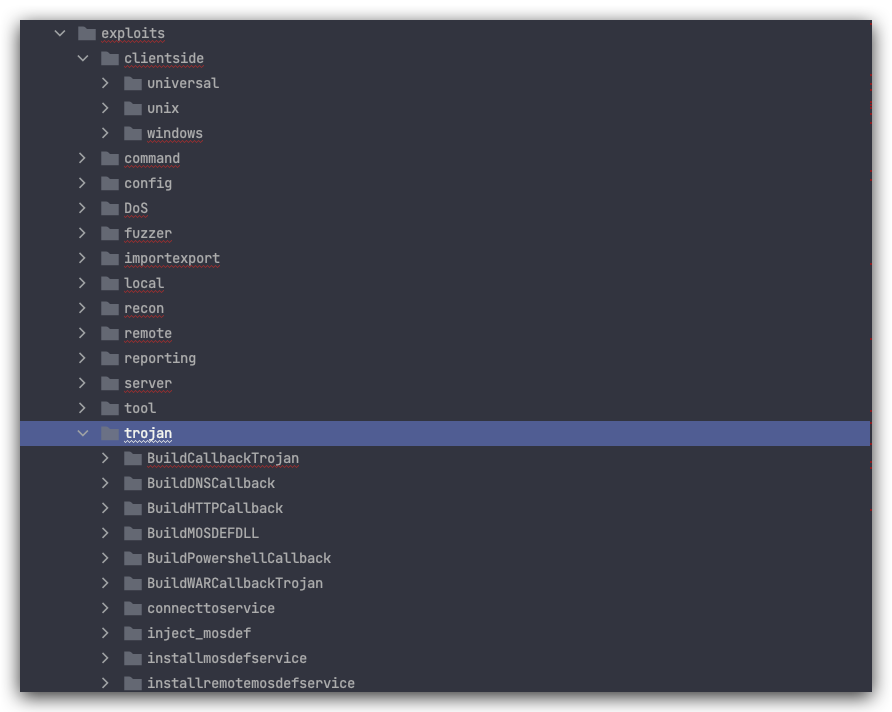

從目錄看,泄露的Immunity CANVAS 7.26版工具包包含:漏洞利用程序、WINDOWS\LINUX\MACOS系統(tǒng)后門、Fuzz、代理、Rootkit等:

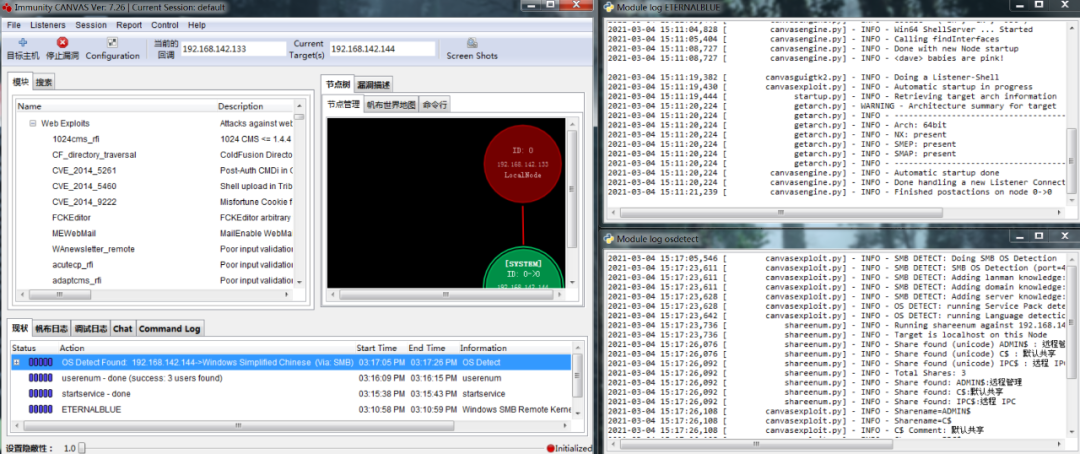

下圖為使用Immunity CANVAS控制臺使用永恒之藍漏洞進行攻擊:

好消息:泄露的工具包相對老舊,暫未發(fā)現(xiàn)0day

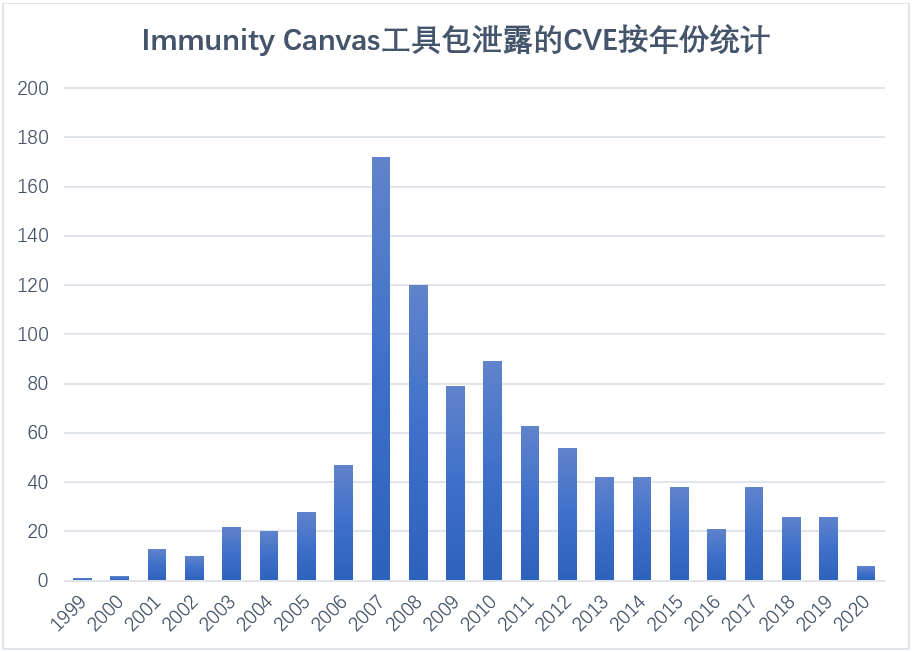

不過,我們將工具包中的CVE進行排重分類,發(fā)現(xiàn)其中老漏洞比較多,新漏洞比較少,從有CVE標示的漏洞插件來看,2019年和2020的漏洞占比<5%,暫時未發(fā)現(xiàn)本次泄露的武器庫中存在0day漏洞。

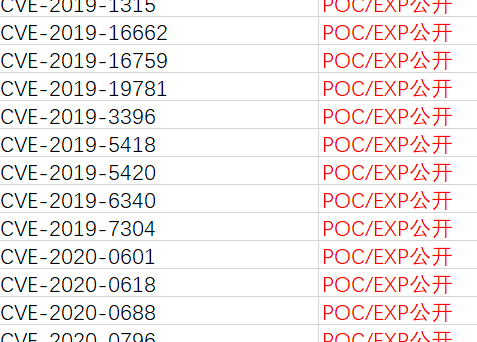

工具包內(nèi)包含的漏洞利用腳本大多已被公開:

漏洞公開時間到工具集成時間對比:

幾個重量級攻擊武器

即便如此,工具包中仍然有幾個重量級高危漏洞攻擊組件需要引起注意(雖然這些漏洞都已經(jīng)得到修補并發(fā)布了補丁,但仍然有許多企業(yè)內(nèi)部依然未更新組件和打補丁)。

(1) spectre_file_leak (CVE-2017-5753):

2018年引發(fā)轟動的“幽靈”、熔斷兩個CPU 漏洞之一,利用Spectre(幽靈)漏洞, 當用戶通過瀏覽器訪問包含惡意利用的網(wǎng)站時,帳號、密碼、郵箱等個人隱私信息可能會被泄漏。

漏洞源于CPU廠商為了提高CPU性能而引入的新特性。不管是臺式機、筆記本電腦、云服務(wù)器以及智能手機等硬件產(chǎn)品,還是Windows、Linux、Mac OS、IOS、Android等操作系統(tǒng),都受到這兩個CPU漏洞的影響。

參考鏈接:https://s.tencent.com/research/bsafe/360.html

(2) SMBGHOST (CVE-2020-0796):

曾引發(fā)轟動的SMBGhost漏洞,攻擊者利用該漏洞無須權(quán)限即可實現(xiàn)遠程代碼執(zhí)行,受黑客攻擊的目標系統(tǒng)只需開機在線即可能被入侵。該漏洞的后果十分接近永恒之藍系列,都利用Windows SMB漏洞遠程攻擊獲取系統(tǒng)最高權(quán)限。有大量惡意軟件利用此漏洞攻擊傳播。

參考鏈接:https://s.tencent.com/research/bsafe/908.html

(3) BLUEKEEP (CVE-2019-0708):

Windows遠程桌面服務(wù)漏洞,攻擊者一旦成功觸發(fā)該漏洞,便可以在目標系統(tǒng)上執(zhí)行任意代碼,該漏洞的觸發(fā)無需任何用戶交互操作。該漏洞為網(wǎng)絡(luò)黑產(chǎn)使用最廣泛的攻擊工具之一。

參考鏈接:https://s.tencent.com/research/bsafe/720.html

“軍工級”黑產(chǎn)武器泄露多次發(fā)生,影響深遠

Immunity Canvas攻擊武器庫源碼被泄露,并非軍工級武器庫首次遭到泄露,同時也不會是最后一次,類似事件還包括:

- 2015年7月,意大利安全公司Hacking Team被黑客入侵,泄露超過400GB數(shù)據(jù),包括該公司的黑客工具包及該公司的商業(yè)文件,泄露的攻擊軟件包含一些高危0day漏洞。該公司因與多國政府、甚至某些極端組織交易網(wǎng)絡(luò)攻擊工具包監(jiān)視受害者而飽受批評。

- 2016年,影子經(jīng)紀人黑客組織入侵了方程式黑客組織,竊取了該組織使用的大量網(wǎng)絡(luò)攻擊工具包并公之于眾,其中泄露的永恒之藍系列工具之后造成了巨大影響力,數(shù)不清的勒索病毒團伙、挖礦木馬團伙利用這些工具大肆入侵。

- 2020年,美國知名安全公司Fireeye遭遇黑客入侵,該公司使用的紅隊工具泄露,所幸本次泄露的工具包多是已知漏洞工具,未能造成嚴重破壞。

騰訊安全專家判斷,近期會有網(wǎng)絡(luò)黑產(chǎn)人員使用泄露的Immunity Canvas工具包對政企機構(gòu)網(wǎng)絡(luò)資產(chǎn)進行各種掃描、探測、滲透活動。建議用戶對正在運行的業(yè)務(wù)進行安全檢查,及時掃描修復(fù)包括個人電腦 、企業(yè)服務(wù)器在內(nèi)的各種安全漏洞,降低黑客入侵風(fēng)險。騰訊安全已將該工具包的惡意程序加入威脅情報失陷指標(IOCs),如果入侵者試圖使用這些工具進行攻擊,會觸發(fā)安全告警。