新的SaaS安全報告深入探討CISO在2021年的重點和計劃

多年來,安全專業人員已經認識到增強SaaS安全性的必要性。然而,隨著2020年軟件即服務(Software-as-a-Service)應用程序在2020年的指數級采用,情況又發生了較大的變化。

組織管理著從35到100不等的多個應用程序。從Slack和Microsoft Teams等協作工具到SAP和Salesforce等關鍵任務應用程序,SaaS應用程序充當現代企業的基礎。2020年迫切需要能夠緩解SaaS錯誤配置風險的安全解決方案。

認識到SaaS安全的重要性之后,Gartner命名了一個新類別,即SaaS安全態勢管理(SSPM),以區分能夠對SaaS應用程序部署過程中產生的安全風險進行持續評估的解決方案。

為了了解安全團隊目前如何處理他們的SaaS安全狀況以及他們的主要關注點是什么,一個較為先進的SSPM解決方案Adaptive Shield委托了一項獨立調查,調查對象是來自北美和西歐的300名信息安全專業人士,調查范圍從500到10,000多名員工不等。

2021年SaaS安全調查報告的結果展示了普遍存在的SaaS應用程序安全問題,并揭示了組織在嘗試管理大量SaaS安全配置時正在轉向非優秀實踐的事實。

了解SaaS安全管理格局

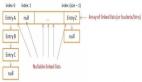

SaaS 應用程序提供易于使用、可擴展的解決方案,這些解決方案提供了多種本機安全控制。但是,所有設置、用戶權限和合規性的配置最終都由安全專業人員來管理。

SaaS配置錯誤的擔憂

在2021年SaaS安全調查報告中,85%的受訪者將SaaS配置錯誤列為其組織面臨的三大風險之一。有趣的是,排在首位的其他安全風險——賬戶劫持和數據泄露——以及名單上的許多其他安全風險,也可能直接源于SaaS的配置錯誤。例如,Jira中的錯誤配置導致了許多財富500強公司的數據泄露,包括電子郵件地址和ID、員工角色、當前項目和里程碑等的潛在暴露。

更多的應用意味著更少的監控

盡管起初看起來似乎違反直覺,但經過進一步思考,“更多的應用程序意味著更少的監控”對于手動處理監控過程的組織來說是很常見的。調查的受訪者報告說,隨著組織繼續加載更多應用程序,組織在監控其應用程序方面的成功率降低。事實上,根據受訪者的說法,在使用50-99個應用程序的公司中,只有12%每周進行錯誤配置檢查。

由于每個應用程序都有自己的設計、設置、用戶角色和獨特的權限,并且在員工穩定流動、軟件自動更新和復雜的跨部門需求的動態環境中,組織可能會失去對其安裝的更多應用程序的控制。

委托安全影響風險

隨著SaaS應用程序資產組合的范圍不斷擴大,52%的受訪者表示將定期檢查和維護SaaS安全性的責任交給SaaS所有者。責任方通常位于銷售、營銷或產品等領域。不幸的是,這些利益相關者通常幾乎沒有安全背景或技能。

SSPM是2021年的重中之重

SSPM的關鍵功能可實現安全的云配置:

- 合規性評估

- 運行監控

- 風險識別

- 政策執行

- 威脅評估

由于CSPM和CASB工具不是為應對SaaS環境的挑戰而構建的,因此SSPM已上升到企業議程的首位,并且是2021年優先事項的首位。48%的受訪者將SSPM工具列為#他們的優先事項清單上的第一項。

安全團隊希望對其SaaS應用程序安全狀況有全面和持續的可見性,而SSPM解決方案提供了這些功能。

使用Adaptive Shield實現SaaS安全自動化

安全設置和控制的自動化維護可以使安全團隊能夠控制他們的SaaS應用程序。

SaaS安全態勢管理(SSPM)與Adaptive Shield一樣,提供了一個功能強大的平臺,其獨特設計使安全團隊能夠在其互連的、不同的SaaS應用程序領域主動維護持續安全。

自適應地管理SaaS應用程序安全意味著整個SaaS應用程序領域(從視頻會議平臺和客戶支持工具到人力資源管理系統、儀表板和工作區等等)的完整可見性和威脅。自適應屏蔽:

- 利用內置的安全設置/控制來發現所有漏洞并主動自動修復它們。

- 持續監控全局設置和用戶權限,以驗證是否存在違規或偏差。

- 提供全面的SaaS應用程序集成庫,每周添加更多SaaS應用程序。

- 從頭到尾快速修復SaaS安全問題。

- 在一處顯示組織SaaS安全態勢的健康狀況,以便進行數據驅動的決策。

- 只需幾分鐘即可部署,實現零業務中斷

通過使用Adaptive Shield自動化監控和執行,安全團隊不再需要將責任委派給應用程序所有者,或者對SaaS安全設置的管理不可見。

本文翻譯自:https://thehackernews.com/2021/07/new-saas-security-report-dives-into.html