淺談“一機一密”認證技術在智慧家庭生態中的應用

一. 設備認證技術簡述

設備接入是物聯網平臺發揮作用的基礎,設備接入物聯網平臺之前,需要通過設備身份認證。常見的解決方案有以下幾種實現形式:

? 基于MAC、設備序列號等設備標識進行簡單認證,此種認證方式僅覆蓋平臺對設備的單向認證,且安全性極低,容易通過猜測、枚舉等方式批量破解。

? 基于一型一密密鑰進行認證,部分物聯網設備廠商在所有出廠設備中預置相同的平臺對稱密鑰或平臺公鑰,使用預置密鑰對MAC、SN等設備標識進行加密傳輸,服務平臺側解密后獲取并驗證設備標識,平臺完成對設備身份認證。平臺返回加密認證結果,物聯網設備接收并解密認證結果,完成整個雙向認證流程。由于全部設備預置相同密鑰,此種認證方式黑客可通過破解一個設備獲取平臺密鑰,進而批量破解其他設備,特別對于家庭、可穿戴等消費物聯網以及交通、城市安防、水電等公共行業物聯網場景,黑客很容易購買或接觸到此類物聯網設備。

? 基于一機一密設備密鑰進行認證,即每個設備使用不同的密鑰加密設備標識進行認證,此種認證方式解決不同設備具有唯一獨特可信根的問題,安全性高,但是設備密鑰預置成本相對較高。

總結以上幾種技術方案,設備標識認證安全等級過低容易破解,而一型一密認證技術存在被大范圍破解攻擊的風險。一機一密認證技術安全性較高,雖然存在設備密鑰預置成本高的問題,但是針對此問題可以通過采用產線燒錄工具無縫插入設備生產產線來解決;安全燒錄工具可保證燒錄效率與安全性,降低集成預置成本。

二. 一機一密認證技術方案

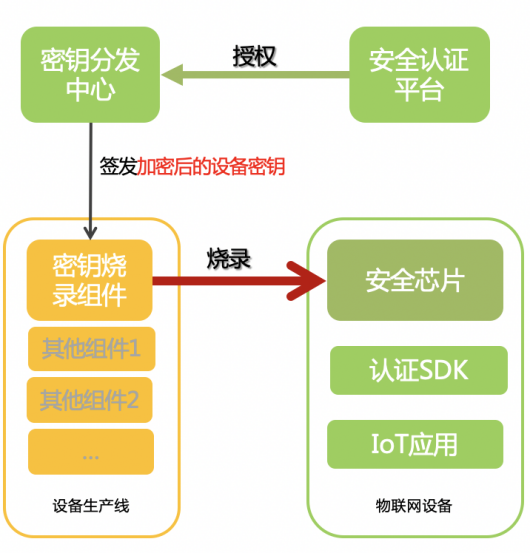

整個認證技術方案由密鑰分發安全燒錄、設備接入安全認證兩部分組成:

1. 密鑰分發安全燒錄

圖1 安全燒錄流程圖

? 基于產線密鑰燒錄組件:該組件提供給設備廠商,作為設備生產線的一環,在生產環節將密鑰直接燒錄到設備,整個燒錄過程不經過任何第三方,保證燒錄過程安全。

? 設備密鑰加密燒錄:密鑰分發中心簽發的設備密鑰經過根秘鑰加密,確保攻擊者即使讀取設備秘鑰,也無法使用。

? 基于安全芯片載體的安全存儲:用安全芯片進行加密,密鑰被存儲在硬件中,實現與IoT設備的物理以及邏輯隔離,數據無法被竊取。

除安全芯片外,同時支持擴展其他安全存儲方式,安全性從高到低依次包括:

SIM卡、TEE、安全MCU及軟沙盒。

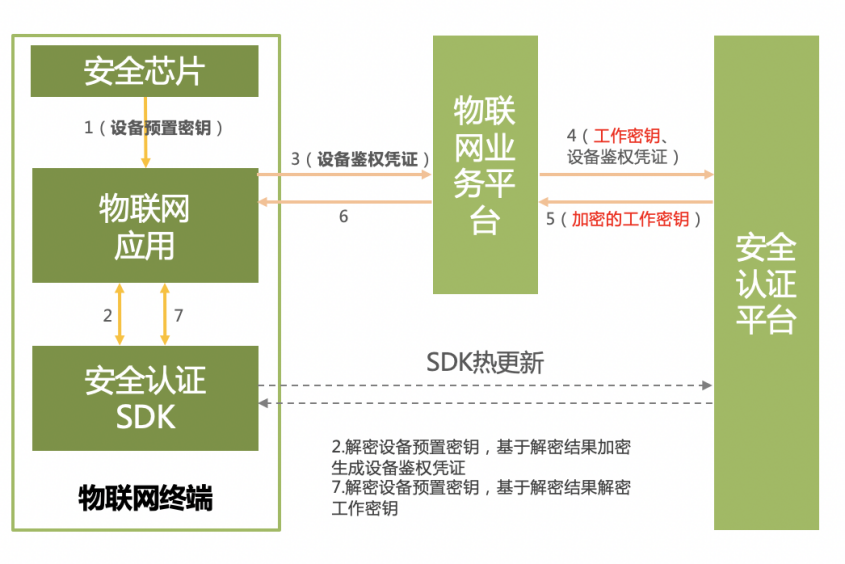

2. 設備安全認證

圖2 安全認證流程圖

安全認證SDK通過一機一密實現設備安全認證和工作密鑰的安全分發,SDK以lib庫文件形式提供給物聯網設備,實現在物聯網終端設備的安裝部署。

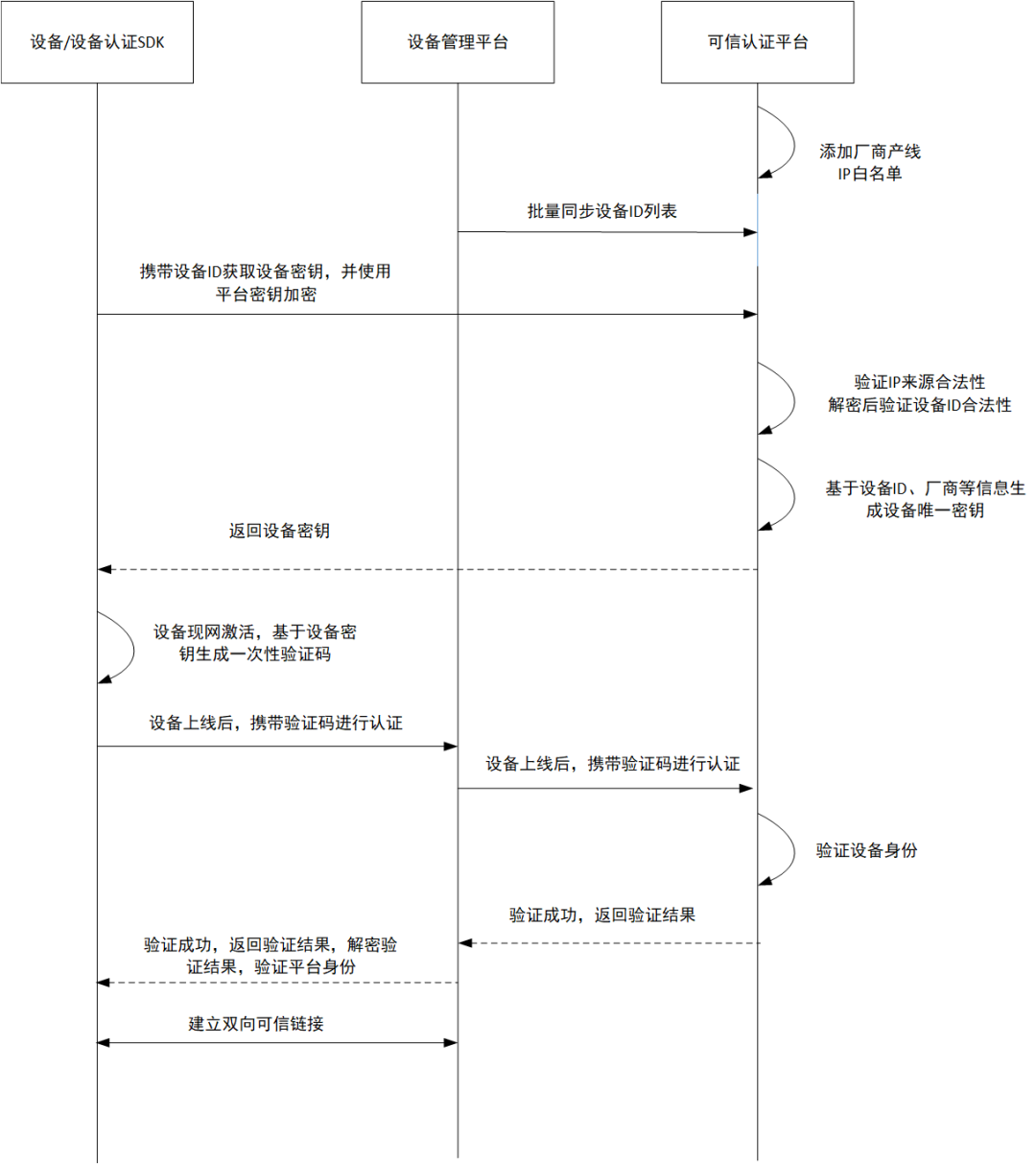

3. 詳細流程

圖3 詳細認證流程圖

(1)在物聯網設備產線生產階段,首先由可信認證平臺添加物聯網設備產線網絡白名單,且物聯網平臺向可信認證平臺同步物聯網設備唯一ID標識。

(2)物聯網設備攜帶設備ID標識向可信認證平臺申請設備唯一密鑰,并且使用可信認證平臺密鑰加密請求。可信認證平臺首先驗證來源是否可信,并使用平臺密鑰進行解密,驗證廠商信息和來源。來源驗證成功后,可信認證平臺檢驗設備唯一ID標識是否在該廠商設備標識列表中,驗證設備唯一ID標識合法性。

(3)可信認證平臺驗證成功為該設備生成設備唯一密鑰并返回物聯網設備,可信認證平臺不保存設備密鑰。

(4)物聯網設備上線激活或使用階段,基于設備唯一密鑰生成設備一次性驗證碼,并攜帶驗證碼等信息發送至物聯網平臺進行設備可信校驗。物聯網平臺轉發校驗請求到可信認證平臺進行校驗。

(5)可信認證平臺基于物聯網平臺來源信息以及設備驗證碼進行校驗,校驗所需的密鑰由硬件加密機基于設備信息和廠商信息實時生成。校驗成功后返回加密后的校驗成功信息和通信連接密鑰至物聯網平臺,物聯網平臺記錄設備驗證成功結果并保存通信工作密鑰,并返回驗證成功信息到物聯網設備。

(6)物聯網設備成功解密驗證信息,實現物聯網設備對平臺的認證并保留通信工作密鑰,最終實現物聯網設備和物聯網平臺的安全連接通道建立。

三. 一機一密認證技術方案特點

? 基于預置密鑰實現業務平臺與物聯網IoT終端雙向可信身份認證;

? 基于可信身份認證實現物聯網終端工作密鑰安全分發;

? 基于工作密鑰安全分發,實現一連一密;

? 兼容國內外主流芯片、通信模組及嵌入式操作系統;

? 按需軟件化部署,支持熱更新機制,保證更新包快速部署。

四. 結語

綜上所述,該方案可幫助物聯網設備實現一機一密、設備與服務器雙向身份認證和建立安全通道的能力,有效防止偽造設備攻擊、設備密鑰被破解、偽造服務器指令、監聽或篡改關鍵信息、通過設備產線安全漏洞竊取密鑰等攻擊手段。

截至當前,由智慧家庭運營中心自建的一機一密認證服務中心,已經覆蓋140多家廠商的近300款設備,在智慧家庭生態中,為全網近1.7億的家庭智能設備賦能并提供了安全認證保障。