Kubernetes安全之認(rèn)證與授權(quán)

背景

隨著云計算和微服務(wù)架構(gòu)的普及,容器技術(shù)已經(jīng)成為了企業(yè)和開發(fā)者構(gòu)建、部署和管理應(yīng)用程序的首選方案。Kubernetes作為一個開源的容器編排平臺,已經(jīng)成為了容器化應(yīng)用程序的事實標(biāo)準(zhǔn)。然而,隨著Kubernetes在生產(chǎn)環(huán)境中的廣泛應(yīng)用,安全問題也日益凸顯,這些安全事件給企業(yè)和開發(fā)者帶來了巨大的損失,也使得Kubernetes安全成為了業(yè)界關(guān)注的焦點。本文將探討Kubernetes安全中的認(rèn)證和授權(quán),為相關(guān)研究和實踐提供參考。

Kubernetes介紹

Kubernetes是一款開源的容器編排系統(tǒng),能夠自動化地部署、擴展和管理容器化的應(yīng)用程序。它最初由Google設(shè)計和開發(fā),現(xiàn)在由Cloud Native Computing Foundation (CNCF)維護。

Kubernetes最初由Google設(shè)計和開發(fā)。Google內(nèi)部的Borg系統(tǒng)啟發(fā)了Kubernetes的設(shè)計,并幫助Google處理了數(shù)百萬個容器實例的管理。Kubernetes項目于2014年6月正式發(fā)布,當(dāng)時的版本為v0.1。自那以后,Kubernetes不斷發(fā)展壯大,成為了一個成熟的、開源的容器編排系統(tǒng),廣泛應(yīng)用于企業(yè)的生產(chǎn)環(huán)境中。現(xiàn)在,Kubernetes由Cloud Native Computing Foundation (CNCF)維護,成為了CNCF的畢業(yè)項目之一。

Kubernetes的目標(biāo)和優(yōu)勢

Kubernetes的目標(biāo)是幫助企業(yè)更好地管理和協(xié)調(diào)容器化的應(yīng)用程序。通過使用Kubernetes,運維人員和開發(fā)人員可以更快速、更可靠地部署和運行容器化的應(yīng)用程序。它提供了一系列的API和工具,可以自動化地處理容器的部署、擴展、負(fù)載均衡、網(wǎng)絡(luò)、存儲和安全等方面的問題。同時,Kubernetes可以支持多種容器運行時,如Docker、rkt等。

Kubernetes的優(yōu)勢包括:

- 自動化:Kubernetes可以自動進行容器的部署、擴展、負(fù)載均衡、網(wǎng)絡(luò)、存儲和安全等方面的管理,從而減輕了運維人員的工作量。

- 可伸縮性:Kubernetes可以輕松地擴展應(yīng)用程序的規(guī)模和資源,從而滿足不同的業(yè)務(wù)需求。

- 可靠性:Kubernetes可以自動化地處理容器的故障恢復(fù)和負(fù)載均衡,從而保證應(yīng)用程序的高可用性。

- 安全性:Kubernetes提供了多種安全措施,如身份驗證、授權(quán)、加密和網(wǎng)絡(luò)隔離等,從而保護容器化應(yīng)用程序和數(shù)據(jù)的安全。

- 靈活性:Kubernetes支持多種云平臺和部署環(huán)境,如公有云、私有云和混合云等,從而滿足不同的業(yè)務(wù)需求。

Kubernetes相關(guān)概念

node介紹

在Kubernetes集群中,node是一個關(guān)鍵概念,它為運行容器和部署應(yīng)用程序提供必需的資源和環(huán)境。通過使用node,能夠更加高效地管理集群內(nèi)的容器化應(yīng)用程序。node可以部署在同一臺物理機器上,也可以部署在不同的物理機器上,實現(xiàn)高可用性和負(fù)載均衡。

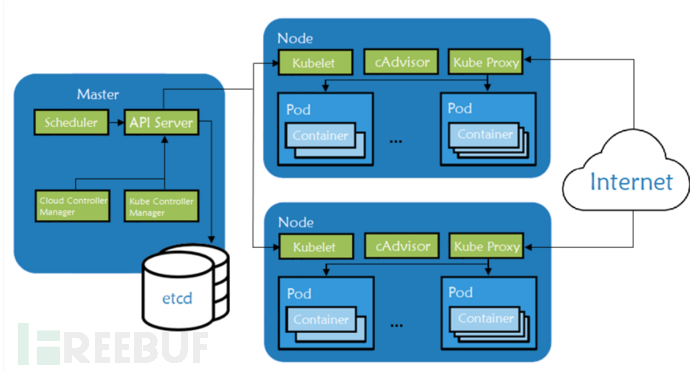

Kubernetes的整體架構(gòu)由Master節(jié)點和Worker節(jié)點組成。Master節(jié)點作為集群的控制中心,負(fù)責(zé)管理整個集群的狀態(tài),以及應(yīng)用程序的部署、伸縮、升級和運維等任務(wù)。而Worker節(jié)點則承擔(dān)著運行應(yīng)用程序的職責(zé),負(fù)責(zé)運行容器并提供應(yīng)用程序服務(wù)。

在Kubernetes集群中,Master節(jié)點主要包括以下幾個組件:

- API Server:提供Kubernetes集群API,涵蓋容器的創(chuàng)建、伸縮、升級、刪除等操作。

- etcd:負(fù)責(zé)Kubernetes集群數(shù)據(jù)存儲,包括集群狀態(tài)、應(yīng)用程序配置和服務(wù)發(fā)現(xiàn)等。

- Controller Manager:管理集群內(nèi)的控制器,如Replication Controller、Deployment Controller和Namespace Controller等。

- Scheduler:為新的Pod選擇合適的Worker節(jié)點以進行運行。

在Kubernetes集群中,Master節(jié)點的API Server、etcd、Controller Manager和Scheduler四個組件相互協(xié)作,共同維護和管理集群的狀態(tài)。API Server作為集群的前端,負(fù)責(zé)處理用戶請求和與其他組件通信;etcd負(fù)責(zé)存儲集群的狀態(tài)信息;Controller Manager負(fù)責(zé)管理控制器,確保集群的實際狀態(tài)與期望狀態(tài)一致;Scheduler負(fù)責(zé)為新創(chuàng)建的Pod選擇合適的節(jié)點進行部署。這四個組件共同構(gòu)成了Kubernetes集群的核心架構(gòu)。

而Worker節(jié)點則包括以下組件:

- kubelet:管理節(jié)點上的容器,包括容器的創(chuàng)建、刪除、伸縮等操作。

- kube-proxy:管理節(jié)點上的網(wǎng)絡(luò),包括為Pod分配IP地址、實現(xiàn)網(wǎng)絡(luò)轉(zhuǎn)發(fā)等。

- Container Runtime:負(fù)責(zé)運行容器的軟件,例如Docker、rkt等。

Kubelet、kube-proxy和Container Runtime是Worker節(jié)點上的三個關(guān)鍵組件。Kubelet負(fù)責(zé)與Master節(jié)點通信并管理容器的生命周期,kube-proxy負(fù)責(zé)實現(xiàn)服務(wù)發(fā)現(xiàn)和負(fù)載均衡,而Container Runtime則負(fù)責(zé)實際運行容器。這三者共同協(xié)作,確保Kubernetes集群中的容器化應(yīng)用能夠高效、穩(wěn)定地運行。

Master節(jié)點與Worker節(jié)點之間的通信至關(guān)重要,它使得Kubernetes集群中的各個組件能夠協(xié)同工作。在Kubernetes架構(gòu)中,Master節(jié)點和Worker節(jié)點可以部署在同一臺物理機器上,也可以部署在不同的物理機器上,以實現(xiàn)高可用性和負(fù)載均衡。

Kubernetes還包含一些其他組件,如Ingress Controller和Service Mesh等,它們?yōu)镵ubernetes集群提供更高級的功能和服務(wù)。

pod介紹

Pod是Kubernetes核心概念之一,提供容器間通信、數(shù)據(jù)共享和資源隔離機制。當(dāng)需要運行容器時,Kubernetes調(diào)度器創(chuàng)建Pod,分配給可用的Worker節(jié)點。在該節(jié)點上,kubelet運行Pod中的容器,kube-proxy確保Pod訪問正確的服務(wù)和資源。

Pod旨在支持多個容器協(xié)同工作,如一個Web應(yīng)用可能需Nginx容器處理網(wǎng)絡(luò)請求,node.js容器處理應(yīng)用邏輯。兩個容器組成一個Pod,共享網(wǎng)絡(luò)和存儲資源。Pod內(nèi)容器共享網(wǎng)絡(luò)命名空間和存儲卷,輕松相互通信和共享數(shù)據(jù)。每個容器在Pod中運行獨立應(yīng)用程序或服務(wù),擁有獨立生命周期。

Pod是臨時、短暫存在的實體。容器故障或需升級時,刪除Pod,創(chuàng)建新Pod替代。Kubernetes確保新Pod中的容器保留舊Pod數(shù)據(jù)和狀態(tài),確保應(yīng)用程序高可用性和靈活性,滿足企業(yè)需求。

namespace介紹

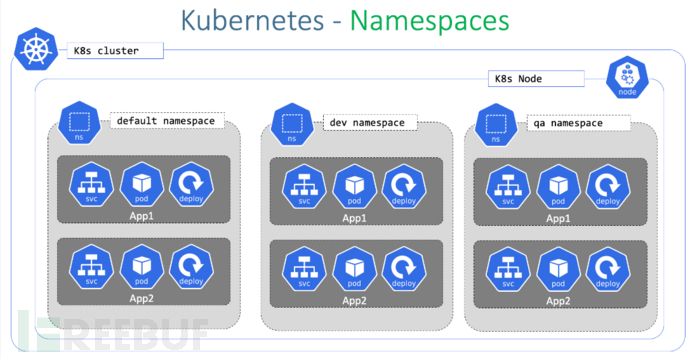

在Kubernetes中,Namespace是一種虛擬的集群劃分方式,用于將一個物理集群劃分為多個邏輯集群。每個Namespace都具有自己的資源限制和授權(quán)策略,可以用來隔離不同的應(yīng)用程序或用戶。通過使用Namespace,企業(yè)可以更好地管理Kubernetes集群中的應(yīng)用程序和資源。例如,可以為不同的團隊或部門分配不同的Namespace,實現(xiàn)資源隔離和授權(quán)控制。

Kubernetes默認(rèn)提供三個Namespace:default、kube-system和kube-public。default Namespace用于存放應(yīng)用程序的默認(rèn)資源,kube-system Namespace用于存放Kubernetes系統(tǒng)的資源,kube-public Namespace用于存放公共資源。除此之外,用戶還可以創(chuàng)建自己的Namespace,用于存放特定的應(yīng)用程序和資源。

Namespace中可以創(chuàng)建各種Kubernetes資源,如Pod、Service、Volume等。這些資源只能在同一Namespace中使用,不能跨Namespace使用。例如,一個Pod只能訪問同一Namespace中的其他Pod和Service,不能訪問其他Namespace中的資源。這樣可以確保資源的隔離和安全性。

Namespace和Node

Node和Namespace是相互獨立的概念,它們在Kubernetes集群中扮演著不同的角色。Node關(guān)注的是集群的物理層面,如服務(wù)器、網(wǎng)絡(luò)等,而Namespace關(guān)注的是集群的邏輯層面,如資源隔離、權(quán)限控制等。Node和Namespace之間沒有直接的關(guān)聯(lián)關(guān)系。一個Node可以運行屬于不同Namespace的Pods,而一個Namespace中的資源可以分布在多個Node上。換句話說,Namespace的劃分不受Node的限制,它們可以跨越整個集群。

盡管Node和Namespace之間沒有直接關(guān)聯(lián),但它們在Kubernetes集群中共同協(xié)作,共同支持容器化應(yīng)用程序的運行。例如,當(dāng)在某個Namespace中創(chuàng)建一個新的Deployment時,Kubernetes會根據(jù)集群的資源情況,自動選擇合適的Node來運行相應(yīng)的Pods。

總之,Node和Namespace在Kubernetes中是兩個獨立但互相協(xié)作的概念。Node負(fù)責(zé)提供集群的計算、存儲和網(wǎng)絡(luò)資源,而Namespace負(fù)責(zé)在邏輯層面上對集群資源進行劃分和管理。它們共同構(gòu)成了Kubernetes集群的基礎(chǔ)架構(gòu),支持容器化應(yīng)用程序的高效運行。

Kubernetes namespace和linux內(nèi)核 namespace

Kubernetes命名空間與Linux操作系統(tǒng)命名空間在概念上具有相似性,但在實際應(yīng)用中所扮演的角色有所不同。Kubernetes命名空間主要關(guān)注集群內(nèi)資源和對象的邏輯隔離,而Linux操作系統(tǒng)命名空間則關(guān)注在內(nèi)核級別實現(xiàn)資源隔離。可以將這兩者視為在不同層次上實現(xiàn)資源隔離的技術(shù)。

Kubernetes中的Pod與Linux操作系統(tǒng)命名空間之間存在聯(lián)系,主要體現(xiàn)在Pod的底層實現(xiàn)。在Kubernetes中,Pod的創(chuàng)建和管理依賴于容器技術(shù),如Docker或rkt。這些容器技術(shù)利用Linux操作系統(tǒng)命名空間為每個容器提供隔離環(huán)境。當(dāng)Kubernetes調(diào)度并運行一個Pod時,底層容器運行時會使用Linux命名空間為Pod中的容器創(chuàng)建一個獨立的運行環(huán)境。

service介紹

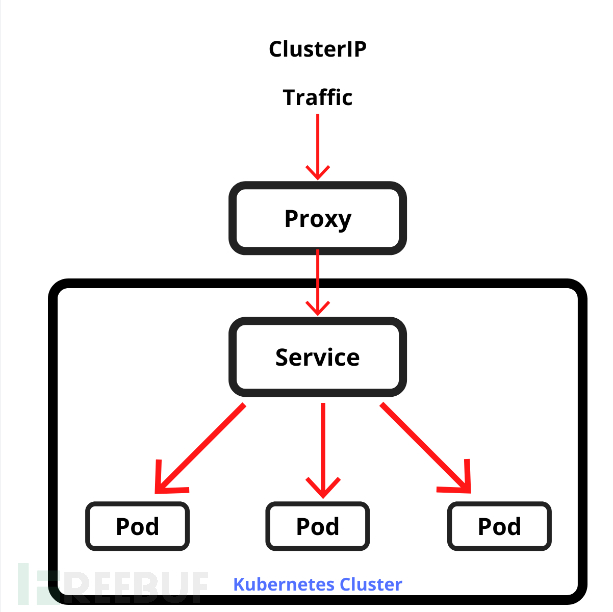

在Kubernetes中,Service是一種抽象的資源,用于公開應(yīng)用程序中的一組Pod,并為它們提供網(wǎng)絡(luò)連接。Service將多個Pod公開為單個邏輯應(yīng)用程序,并為它們提供一個穩(wěn)定的IP地址和端口,使它們在整個集群中可訪問。

Service通過一組標(biāo)簽選擇器來選擇要公開的Pod。Pod的標(biāo)簽可以用來標(biāo)識應(yīng)用程序的不同組件,例如前端、后端、數(shù)據(jù)庫等。Service將選擇器與標(biāo)簽匹配,并將流量路由到匹配的Pod。

在Kubernetes中,Service主要有兩種類型:ClusterIP和NodePort。

ClusterIP Service是默認(rèn)類型的Service,它將Pod暴露到集群內(nèi)部,為每個Service分配一個穩(wěn)定的虛擬IP地址,可以在集群內(nèi)部用于Pod之間的通信。

NodePort Service將Pod公開到集群外部,并為它們提供一個穩(wěn)定的IP地址和端口,可以從集群外部訪問這些Pod。NodePort Service使用了集群節(jié)點的IP地址和端口號,并將流量轉(zhuǎn)發(fā)到匹配的Pod。此外,還有兩種類型的Service:LoadBalancer和ExternalName。LoadBalancer Service用于將流量負(fù)載均衡到集群中的多個節(jié)點,而ExternalName Service則將Service映射到集群外部的DNS名稱。

Service是Kubernetes中一個重要的概念,它為Pod提供了一個穩(wěn)定的網(wǎng)絡(luò)標(biāo)識符,使得開發(fā)人員和操作人員可以更輕松地管理和公開容器化應(yīng)用程序。通過使用Service,可以在不影響應(yīng)用程序的情況下輕松地擴展、升級和部署容器化應(yīng)用程序。

不同概念之間的關(guān)系

- Kubernetes 集群由多個 Node 節(jié)點組成;

- 每個 Node 節(jié)點上可以運行多個 Pod;

- 每個 Pod 可以包含一個或多個容器,這些容器共享存儲卷和網(wǎng)絡(luò)命名空間;

- Namespace 用于在邏輯上對集群資源進行劃分和隔離;

- Service 用于將一組具有相同功能的 Pod 暴露為一個單一的訪問接口,實現(xiàn)負(fù)載均衡和服務(wù)發(fā)現(xiàn)。

Kubernetes安全模型

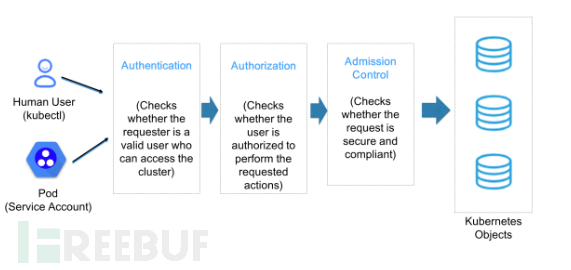

Kubernetes 的安全模型由三個關(guān)鍵組件組成:認(rèn)證、授權(quán)和 Admission Control。

- 認(rèn)證(Authentication): 認(rèn)證是驗證用戶或進程的身份的過程。Kubernetes 支持多種認(rèn)證方式,包括基于證書、令牌、用戶名/密碼等。當(dāng)用戶或進程嘗試訪問 Kubernetes API 服務(wù)器時,Kubernetes 將驗證其身份并授予相應(yīng)的訪問權(quán)限。

- 授權(quán)(Authorization): 授權(quán)是確定用戶或進程是否被允許訪問資源的過程。在 Kubernetes 中,授權(quán)采用基于角色的訪問控制(RBAC)模型。管理員可以創(chuàng)建角色和角色綁定,以控制哪些用戶或進程可以訪問哪些資源,并指定其可執(zhí)行的操作。

- Admission Control: Admission Control 是 Kubernetes 中的一個安全機制,允許管理員在運行時攔截請求,對其進行修改或拒絕。Admission Control 通常用于實現(xiàn)各種策略,如自動擴展、網(wǎng)絡(luò)隔離和資源限制等。

以下是三個 Admission Control 的例子:

Pod Security Policy:Pod Security Policy 是一種 Admission Control,可限制在 Kubernetes 中運行的容器。管理員可以創(chuàng)建 Pod Security Policy 來指定容器的運行限制,如禁用特定的 Linux 功能、系統(tǒng)調(diào)用、特定卷或容器鏡像等。Pod Security Policy 能幫助保護 Kubernetes 集群內(nèi)的應(yīng)用程序和數(shù)據(jù)安全,防止惡意容器攻擊。

MutatingAdmissionWebhook:MutatingAdmissionWebhook 是一種 Admission Control,可在 Pod 創(chuàng)建時自動修改其配置。例如,管理員可使用 MutatingAdmissionWebhook 自動為 Pod 注入環(huán)境變量、Sidecar 容器或配置 Liveness 和 Readiness 探針。這有助于自動化配置管理,減少手動干預(yù)。

ValidatingAdmissionWebhook:ValidatingAdmissionWebhook 是一種 Admission Control,用于驗證部署的 Pod 是否符合預(yù)定義策略。例如,管理員可使用它驗證容器鏡像是否安全、無漏洞或已獲官方認(rèn)證。ValidatingAdmissionWebhook 可幫助防止不安全的容器部署,保護集群內(nèi)應(yīng)用程序和數(shù)據(jù)的安全。

Kubernetes 的認(rèn)證、授權(quán)和 Admission Control 按上述順序執(zhí)行。首先進行認(rèn)證,然后進行授權(quán),最后執(zhí)行 Admission Control。這種順序確保只有經(jīng)過認(rèn)證的用戶或進程才能被授權(quán)訪問資源,并在訪問資源之前執(zhí)行必要的安全和配置檢查,以確保 Kubernetes 集群中的應(yīng)用程序和數(shù)據(jù)的安全性。

管理員可以根據(jù)需求,使用不同的 Admission Control 滿足安全和配置管理需求。Kubernetes 的認(rèn)證、授權(quán)和 Admission Control

Kubernetes 認(rèn)證

在 Kubernetes 中,支持多種不同的認(rèn)證方式。以下是 Kubernetes 中常用的認(rèn)證方式:

- TLS 證書認(rèn)證: TLS 證書認(rèn)證是 Kubernetes 中最常用的認(rèn)證方式之一。該認(rèn)證方式使用 SSL/TLS 證書作為認(rèn)證標(biāo)識,用于驗證用戶或進程的身份,并授予其一組訪問權(quán)限。TLS 證書認(rèn)證通常使用 CA 證書、客戶端證書和服務(wù)器證書,用于驗證客戶端和服務(wù)器之間的安全通信。

- Token 認(rèn)證: Token 認(rèn)證是 Kubernetes 中一種輕量級的認(rèn)證方式,可用于對用戶進行身份驗證。Token 認(rèn)證使用預(yù)定義的 token 來代表用戶身份,用戶需要在請求中提供有效的 token 才能被認(rèn)證和授權(quán)。Token 認(rèn)證通常用于在 Kubernetes 中使用 kubectl 進行命令行操作。

- 基于 HTTP 的認(rèn)證: 基于 HTTP 的認(rèn)證是 Kubernetes 中一種常用的認(rèn)證方式,用于對用戶進行身份驗證。該認(rèn)證方式使用用戶名和密碼來驗證用戶的身份,并授權(quán)訪問 Kubernetes 集群中的資源。基于 HTTP 的認(rèn)證通常使用 OAuth2 或 OpenID Connect 協(xié)議來實現(xiàn)。

- Webhook 認(rèn)證: Webhook 認(rèn)證是 Kubernetes 中一種靈活的認(rèn)證方式,可用于對用戶進行身份驗證。該認(rèn)證方式使用外部認(rèn)證服務(wù)器(如 LDAP 或 Active Directory)來驗證用戶的身份,并授權(quán)訪問 Kubernetes 集群中的資源。Webhook 認(rèn)證通常通過自定義認(rèn)證模塊來實現(xiàn)。

- Bootstrap Token 認(rèn)證: Bootstrap Token 認(rèn)證是 Kubernetes 中一種預(yù)定義的認(rèn)證方式,可用于對新節(jié)點進行身份驗證。該認(rèn)證方式使用預(yù)定義的 bootstrap token 來代表新節(jié)點的身份,并授權(quán)其加入 Kubernetes 集群。Bootstrap Token 認(rèn)證通常用于啟動新節(jié)點的自動注冊和加入集群。

Kubernetes 中有多種不同的認(rèn)證方式可供選擇,管理員可以根據(jù)實際需求和安全要求選擇最合適的認(rèn)證方式。這些認(rèn)證方式可以確保 Kubernetes 集群中的應(yīng)用程序和數(shù)據(jù)的安全性,并保護其免受未經(jīng)授權(quán)的訪問和攻擊。

Kubernetes 證書認(rèn)證

Kubernetes 證書認(rèn)證通常用于驗證用戶或進程的身份,以及授權(quán)其訪問 Kubernetes 集群中的資源,其在api server通訊中起到至關(guān)重要的作用。以下是 Kubernetes 證書認(rèn)證的主要使用場景:

- 安全通信: Kubernetes 證書認(rèn)證可用于保護 Kubernetes 集群中的通信安全。通過 SSL/TLS 證書進行認(rèn)證,可以驗證通信雙方的身份,并確保通信內(nèi)容不被篡改或竊取。

- 認(rèn)證用戶身份: Kubernetes 證書認(rèn)證可用于驗證用戶的身份,以及授予其訪問 Kubernetes 集群中的資源的權(quán)限。通過基于證書的認(rèn)證方式,可以確保用戶身份的安全和可靠性,避免未經(jīng)授權(quán)的用戶訪問 Kubernetes 集群中的敏感數(shù)據(jù)。

- 驗證 Kubernetes 組件: Kubernetes 證書認(rèn)證可用于驗證 Kubernetes 集群中的各個組件和服務(wù)的身份,并授權(quán)其訪問 Kubernetes API。通過 SSL/TLS 證書進行認(rèn)證,可以防止未經(jīng)授權(quán)的進程或服務(wù)訪問 Kubernetes API,確保 Kubernetes 集群的安全和穩(wěn)定。

- 管理集群證書: Kubernetes 證書認(rèn)證可用于管理 Kubernetes 集群中的 SSL/TLS 證書。通過使用 Cluster CA,可以集中管理 Kubernetes 集群中所有組件和服務(wù)的證書簽名和驗證,保證證書管理的安全性和可靠性。

- 保護敏感數(shù)據(jù): Kubernetes 證書認(rèn)證可用于保護 Kubernetes 集群中的敏感數(shù)據(jù),例如密碼、證書和私鑰等。通過 SSL/TLS 證書進行認(rèn)證,可以防止未經(jīng)授權(quán)的用戶或進程訪問敏感數(shù)據(jù),并確保數(shù)據(jù)的安全性和機密性。

總之,Kubernetes 證書認(rèn)證具有廣泛的應(yīng)用場景,可以確保 Kubernetes 集群中各個組件和服務(wù)的安全通信,并保護敏感數(shù)據(jù)免受未經(jīng)授權(quán)的訪問和攻擊。在實際應(yīng)用中,管理員可以根據(jù)需求選擇合適的認(rèn)證方式,以保障集群的安全性和穩(wěn)定性。

Cluster CA組件

在 Kubernetes 中,Cluster CA 是指用于簽發(fā)和驗證 Kubernetes 集群中 SSL/TLS 證書的根證書頒發(fā)機構(gòu)(CA)。Cluster CA 負(fù)責(zé)為 Kubernetes 集群中的各個組件和服務(wù)簽發(fā)證書,并驗證其身份和合法性。所有 Kubernetes 組件和服務(wù)使用由 Cluster CA 簽發(fā)的證書進行身份驗證和授權(quán),確保 Kubernetes 集群中的安全通信。

在 Kubernetes 中,管理員通常使用以下步驟來生成和管理 Cluster CA:

- 生成 CA 的私鑰和公鑰。

- 使用 CA 私鑰和公鑰生成和簽發(fā) Kubernetes 集群中各個組件和服務(wù)的 SSL/TLS 證書。

- 將 CA 的公鑰(cluster-ca.crt)安裝到 Kubernetes 集群中的所有組件和服務(wù)中,以確保所有通信都由 Cluster CA 簽發(fā)的證書進行身份驗證和加密。

通過 Cluster CA 簽發(fā)的證書具有以下優(yōu)點:

- 安全可靠:由 Cluster CA 簽發(fā)的證書具有安全可靠的特性,可以防止未經(jīng)授權(quán)的用戶或進程訪問 Kubernetes 集群中的資源。

- 易于管理:由 Cluster CA 簽發(fā)的證書具有易于管理的特性,可以通過 CA 中心集中管理證書簽名和驗證。

- 可擴展性:Cluster CA 可以擴展到多個 Kubernetes 集群,以支持跨 Kubernetes 集群的安全通信。

Kubernetes支持多種認(rèn)證方式,其中之一是基于證書的認(rèn)證。證書認(rèn)證使用 SSL/TLS 證書作為認(rèn)證標(biāo)識,用于驗證用戶或進程的身份,并授予其一組訪問權(quán)限。

在 Kubernetes 中,證書認(rèn)證通常使用以下三種 SSL/TLS 證書:

- CA 證書:CA 證書是 Kubernetes 集群中的根證書,用于簽發(fā)其他證書。只要驗證證書鏈中的 CA 證書,就可以信任與之相關(guān)的所有證書。

- 客戶端證書:客戶端證書是用戶或進程的證書,用于驗證其身份。客戶端證書通常由 CA 證書簽發(fā),并包含與用戶或進程相關(guān)的信息,例如用戶名、組名等。

- 服務(wù)器證書:服務(wù)器證書是 Kubernetes API 服務(wù)器的證書,用于驗證其身份。服務(wù)器證書通常由 CA 證書簽署,并包含與 API 服務(wù)器相關(guān)的信息,例如主機名、IP 地址等。

在 Kubernetes 中,證書認(rèn)證的工作流程如下:

- 用戶或進程通過 SSL/TLS 客戶端證書向 Kubernetes API 服務(wù)器發(fā)送請求。

- Kubernetes API 服務(wù)器使用 CA 證書驗證客戶端證書的有效性,并確認(rèn)用戶或進程的身份。

- Kubernetes API 服務(wù)器使用 RBAC 模型驗證用戶或進程是否被授予訪問資源的權(quán)限,并授權(quán)訪問。

證書認(rèn)證是 Kubernetes 中一種常用的認(rèn)證方式,可以用于驗證用戶或進程的身份,并授權(quán)其訪問 Kubernetes 集群中的資源。證書認(rèn)證具有安全可靠、易于管理的優(yōu)點,并廣泛用于 Kubernetes 中的生產(chǎn)環(huán)境。

Kubernetes證書認(rèn)證配置案例

Kubernetes使用客戶端證書進行身份驗證,提供一種安全的方法來管理集群訪問。以下是有關(guān)Kubernetes證書認(rèn)證的具體流程的概述,包括如何創(chuàng)建證書,如何對證書進行授權(quán),以及如何為kubectl配置證書等。

1、創(chuàng)建證書:需要創(chuàng)建一個私鑰和證書簽名請求(CSR)。您可以使用OpenSSL工具來完成這些任務(wù)。例如,為用戶創(chuàng)建私鑰:

openssl genrsa -out my-user.key 2048然后,使用私鑰創(chuàng)建CSR:

openssl req -new -key my-user.key -out my-user.csr -subj "/CN=my-user/O=my-group"其中,CN(Common Name)表示用戶名,O(Organization)表示用戶所屬的組。

2、對證書進行授權(quán):需要將證書簽名請求發(fā)送給Kubernetes API服務(wù)器,讓其簽署并生成客戶端證書。為此,請創(chuàng)建一個CertificateSigningRequest資源,其中包含剛剛創(chuàng)建的CSR文件的內(nèi)容:

apiVersion: certificates.k8s.io/v1

kind: CertificateSigningRequest

metadata:

name: my-user

spec:

groups:

- system:authenticated

request: <Base64 encoded CSR content>

signerName: kubernetes.io/kube-apiserver-client

usages:

- client auth使用kubectl創(chuàng)建資源:

kubectl apply -f my-user-csr.yaml一旦資源被創(chuàng)建,集群管理員需要批準(zhǔn)它:

kubectl certificate approve my-user審批后,您可以從CertificateSigningRequest資源中獲取簽名后的證書:

kubectl get csr my-user -o jsnotallow='{.status.certificate}' | base64 --decode > my-user.crt3、為kubectl配置證書: 現(xiàn)在您有了私鑰和客戶端證書,需要將它們添加到kubectl的配置中。首先,將新用戶添加到kubeconfig文件:

kubectl config set-credentials my-user --client-key=my-user.key --client-certificate=my-user.crt --embed-certs=true接下來,創(chuàng)建一個新的上下文,該上下文將使用新的用戶憑據(jù):

kubectl config set-context my-user-context --cluster=<your-cluster-name> --namespace=<desired-namespace> --user=my-user最后,切換到新創(chuàng)建的上下文:

kubectl config use-context my-user-context完成以上步驟后,就可以使用新創(chuàng)建的證書和上下文來訪問Kubernetes集群了。請注意,根據(jù)集群的角色綁定和角色定義,新用戶可能需要進一步授權(quán)才能執(zhí)行某些操作。

證書認(rèn)證配置相關(guān)漏洞

盡管Kubernetes具有強大的功能和廣泛的應(yīng)用,但它也存在一些與證書認(rèn)證相關(guān)的安全漏洞。以下是一些常見的Kubernetes證書認(rèn)證漏洞:

- 證書過期:Kubernetes集群中的證書可能會過期,導(dǎo)致服務(wù)不可用或出現(xiàn)認(rèn)證錯誤。如果證書未及時更新,攻擊者可能會利用過期證書進行中間人攻擊,截獲和篡改集群內(nèi)的通信。

- 使用自簽名證書:在Kubernetes集群中使用自簽名證書可能會導(dǎo)致安全風(fēng)險。自簽名證書沒有經(jīng)過權(quán)威證書頒發(fā)機構(gòu)(CA)的驗證,因此可能容易受到中間人攻擊。為了確保安全,建議使用由可信CA頒發(fā)的證書。

- 證書權(quán)限過大:Kubernetes API服務(wù)器使用的證書可能具有過多的權(quán)限,例如頒發(fā)給所有組件的通配符證書。這可能導(dǎo)致攻擊者偽裝成合法組件,進而竊取或篡改集群中的數(shù)據(jù)。為了降低風(fēng)險,建議為每個組件頒發(fā)具有最小權(quán)限的證書。

- 證書泄露:Kubernetes集群中的證書和密鑰可能會泄露,例如通過錯誤配置的存儲或公開的GitHub倉庫。攻擊者可以利用泄露的證書和密鑰訪問集群中的資源。為了防止證書泄露,建議使用密鑰管理系統(tǒng)存儲證書,并確保只有授權(quán)用戶才能訪問。

- 未加密的通信:Kubernetes集群中的組件之間可能使用未加密的通信,這可能導(dǎo)致敏感數(shù)據(jù)泄露或遭受中間人攻擊。為了確保通信安全,建議使用TLS加密所有組件之間的通信。

- 身份驗證和授權(quán)配置不當(dāng):Kubernetes集群中的身份驗證和授權(quán)策略可能配置不當(dāng),導(dǎo)致未經(jīng)授權(quán)的用戶訪問敏感資源。為了防止未經(jīng)授權(quán)的訪問,建議使用Role-Based Access Control(RBAC)策略限制用戶和組件的權(quán)限,并定期審查權(quán)限設(shè)置。

- API Server未授權(quán)訪問:Kubernetes API 服務(wù)器是集群中的主要組件,負(fù)責(zé)處理和協(xié)調(diào)所有操作。如果API服務(wù)器未正確配置身份驗證和授權(quán)策略,攻擊者可能會利用這一漏洞訪問和操作集群資源。

其他未授權(quán)漏洞

- etcd 未授權(quán)訪問:etcd 是 Kubernetes 集群中用于存儲配置數(shù)據(jù)的分布式鍵值存儲系統(tǒng)。如果 etcd 未正確配置訪問控制,攻擊者可能會訪問敏感數(shù)據(jù),甚至修改集群配置。

- Kubelet 未授權(quán)訪問:Kubelet 是 Kubernetes 集群中每個節(jié)點上運行的代理,負(fù)責(zé)確保容器在 Pod 中正常運行。如果 Kubelet API 未正確配置訪問控制,攻擊者可能會訪問節(jié)點上的容器和 Pod 信息,甚至執(zhí)行惡意操作。

- Kubernetes Dashboard 未授權(quán)訪問:Kubernetes Dashboard 是一個用于管理和監(jiān)控集群的 Web UI。如果 Dashboard 未正確配置身份驗證和授權(quán)策略,攻擊者可能會訪問敏感信息并操作集群資源。

- Helm Tiller 未授權(quán)訪問:Helm 是 Kubernetes 的一個包管理器,用于部署和管理應(yīng)用程序。Tiller 是 Helm 的服務(wù)器端組件,如果 Tiller 未正確配置訪問控制,攻擊者可能會部署惡意應(yīng)用程序或修改現(xiàn)有應(yīng)用程序。

- Docker API未授權(quán)訪問:造成該漏洞的原因主要是Docker守護進程的配置不當(dāng)。默認(rèn)情況下,Docker守護進程只允許本地訪問,但如果將其配置為監(jiān)聽遠程地址,或者未正確配置訪問控制,那么攻擊者就可能在未經(jīng)授權(quán)的情況下訪問Docker API。

Kubernetes授權(quán)

Kubernetes授權(quán)機制決定了用戶可以在集群中執(zhí)行哪些操作。Kubernetes提供了幾種內(nèi)置的授權(quán)模塊,例如Node、ABAC(Attribute-Based Access Control,基于屬性的訪問控制)和RBAC(Role-Based Access Control,基于角色的訪問控制)。在生產(chǎn)環(huán)境中,RBAC是最常用的授權(quán)機制。

Kubernetes授權(quán)核心概念

以下是Kubernetes中與授權(quán)機制相關(guān)的一些核心概念:

ClusterRole

ClusterRole是一種集群范圍的角色,定義了一組對Kubernetes API資源的操作權(quán)限。例如:

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRole

metadata:

name: pod-reader

rules:

- apiGroups: [""]

resources: ["pods"]

verbs: ["get", "watch", "list"]上述示例中的ClusterRole具有在整個集群范圍內(nèi)讀取Pod資源的權(quán)限。

ClusterRoleBinding

ClusterRoleBinding是將ClusterRole綁定到用戶、組或ServiceAccount的資源,授予它們相應(yīng)的操作權(quán)限。例如:

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRoleBinding

metadata:

name: pod-reader-binding

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: ClusterRole

name: pod-reader

subjects:

- kind: User

name: my-user

apiGroup: rbac.authorization.k8s.io上述示例中的ClusterRoleBinding將pod-reader角色綁定到名為my-user的用戶。

Role

Role與ClusterRole類似,但它是命名空間范圍的角色,只適用于特定命名空間。例如:

apiVersion: rbac.authorization.k8s.io/v1

kind: Role

metadata:

name: pod-reader

namespace: my-namespace

rules:

- apiGroups: [""]

resources: ["pods"]

verbs: ["get", "watch", "list"]上述示例中的Role具有在my-namespace命名空間內(nèi)讀取Pod資源的權(quán)限。

RoleBinding

RoleBinding將Role綁定到用戶、組或ServiceAccount,與ClusterRoleBinding類似,但它只在特定命名空間中有效。例如:

apiVersion: rbac.authorization.k8s.io/v1

kind: RoleBinding

metadata:

name: pod-reader-binding

namespace: my-namespace

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: Role

name: pod-reader

subjects:

- kind: User

name: my-user

apiGroup: rbac.authorization.k8s.io上述示例中的RoleBinding將pod-reader角色綁定到名為my-user的用戶,但僅在my-namespace命名空間中。

ServiceAccount

ServiceAccount是Kubernetes中的特殊用戶賬戶,通常用于運行集群內(nèi)的Pod、服務(wù)和控制器。ServiceAccount不需要外部身份提供者,因為它們直接由Kubernetes API管理。默認(rèn)情況下,每個命名空間都有一個名為"default"的ServiceAccount。您可以創(chuàng)建額外的ServiceAccount以滿足特定需求。例如:

apiVersion: v1

kind: ServiceAccount

metadata:

name: my-serviceaccount

namespace: my-namespace上述示例創(chuàng)建了一個名為my-serviceaccount的ServiceAccount。

ServiceAccount Token

ServiceAccount Token是一種身份驗證令牌,與特定ServiceAccount關(guān)聯(lián)。Kubernetes API服務(wù)器會自動生成這些令牌,并將其存儲在與ServiceAccount關(guān)聯(lián)的Secret中。使用ServiceAccount Token,您可以以編程方式訪問Kubernetes API,而無需為機器人或CI/CD系統(tǒng)創(chuàng)建獨立的用戶憑據(jù)。

要在RBAC中為用戶進行授權(quán),可以遵循以下步驟:

- 根據(jù)需要創(chuàng)建Role(命名空間范圍)或ClusterRole(集群范圍)以定義對Kubernetes API資源的訪問權(quán)限。

- 創(chuàng)建RoleBinding(命名空間范圍)或ClusterRoleBinding(集群范圍)以將Role或ClusterRole綁定到用戶、組或ServiceAccount。這將為綁定的實體授予相應(yīng)的權(quán)限。

- 對于需要通過kubectl訪問集群的用戶,配置kubectl上下文以使用相應(yīng)的用戶憑據(jù)(證書或令牌)。

- 確保應(yīng)用程序或服務(wù)使用正確的ServiceAccount運行,以便它們具有適當(dāng)?shù)脑L問權(quán)限。

通過以上步驟,您可以根據(jù)需要為Kubernetes集群中的用戶、組和ServiceAccount設(shè)置訪問權(quán)限。請注意,始終遵循最小權(quán)限原則,只授予所需的最小權(quán)限以降低潛在的安全風(fēng)險。

RBAC授權(quán)配置案例

假設(shè)您要授權(quán)一個名為dev-user的用戶在dev-namespace命名空間中讀取和修改Pod資源。以下是使用RBAC為此用戶進行授權(quán)的具體案例:

- 創(chuàng)建一個名為dev-pod-manager的Role,允許在dev-namespace中讀取和修改Pod資源:

apiVersion: rbac.authorization.k8s.io/v1

kind: Role

metadata:

name: dev-pod-manager

namespace: dev-namespace

rules:

- apiGroups: [""]

resources: ["pods"]

verbs: ["get", "watch", "list", "create", "update", "delete"]

將此YAML保存為**`dev-pod-manager-role.yaml`**,然后使用**`kubectl`**創(chuàng)建Role:kubectl apply -f dev-pod-manager-role.yaml- 創(chuàng)建一個名為dev-user-binding的RoleBinding,將dev-pod-manager角色綁定到dev-user:

apiVersion: rbac.authorization.k8s.io/v1

kind: RoleBinding

metadata:

name: dev-user-binding

namespace: dev-namespace

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: Role

name: dev-pod-manager

subjects:

- kind: User

name: dev-user

apiGroup: rbac.authorization.k8s.io

將此YAML保存為**`dev-user-binding.yaml`**,然后使用**`kubectl`**創(chuàng)建RoleBinding:kubectl apply -f dev-user-binding.yaml- 現(xiàn)在,為了讓dev-user通過kubectl訪問集群,您需要配置kubectl上下文。假設(shè)您已經(jīng)為dev-user創(chuàng)建了客戶端證書(如前述證書認(rèn)證示例),您需要將新用戶添加到kubeconfig文件:

kubectl config set-credentials dev-user --client-key=dev-user.key --client-certificate=dev-user.crt --embed-certs=true

接下來,創(chuàng)建一個新的上下文,該上下文將使用新的用戶憑據(jù):kubectl config set-context dev-user-context --cluster=<your-cluster-name> --namespace=dev-namespace --user=dev-user

最后,切換到新創(chuàng)建的上下文:kubectl config use-context dev-user-context現(xiàn)在,dev-user已經(jīng)具備在dev-namespace命名空間中讀取和修改Pod資源的權(quán)限。這個案例展示了如何使用RBAC和kubectl配置為用戶授權(quán)。當(dāng)然,您可以根據(jù)實際需求調(diào)整角色權(quán)限和綁定的實體。

RBAC配置不當(dāng)導(dǎo)致漏洞案例

假設(shè)您要授權(quán)一個名為dev-user的用戶在dev-namespace命名空間中讀取Pod資源,但不小心將其授權(quán)為集群管理員,這可能導(dǎo)致潛在的安全風(fēng)險和濫用權(quán)限。以下是這個錯誤授權(quán)的具體案例:

- 您本意是為dev-user創(chuàng)建一個僅允許讀取Pod資源的ClusterRole,但錯誤地創(chuàng)建了一個具有完全管理權(quán)限的ClusterRole:

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRole

metadata:

name: accidental-cluster-admin

rules:

- apiGroups: ["*"]

resources: ["*"]

verbs: ["*"]

將此YAML保存為**`accidental-cluster-admin-role.yaml`**,然后使用**`kubectl`**創(chuàng)建ClusterRole:kubectl apply -f accidental-cluster-admin-role.yaml- 創(chuàng)建一個名為dev-user-binding的ClusterRoleBinding,將accidental-cluster-admin角色綁定到dev-user:

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRoleBinding

metadata:

name: dev-user-binding

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: ClusterRole

name: accidental-cluster-admin

subjects:

- kind: User

name: dev-user

apiGroup: rbac.authorization.k8s.io

將此YAML保存為**`dev-user-binding.yaml`**,然后使用**`kubectl`**創(chuàng)建ClusterRoleBinding:kubectl apply -f dev-user-binding.yaml- 與正確授權(quán)的案例類似,為了讓dev-user通過kubectl訪問集群,您需要配置kubectl上下文。假設(shè)您已經(jīng)為dev-user創(chuàng)建了客戶端證書,您需要將新用戶添加到kubeconfig文件:

kubectl config set-credentials dev-user --client-key=dev-user.key --client-certificate=dev-user.crt --embed-certs=true

接下來,創(chuàng)建一個新的上下文,該上下文將使用新的用戶憑據(jù):

``` c

kubectl config set-context dev-user-context --cluster=<your-cluster-name> --namespace=dev-namespace --user=dev-user

```

最后,切換到新創(chuàng)建的上下文:kubectl config use-context dev-user-context現(xiàn)在,由于錯誤地授予了集群管理員權(quán)限,dev-user不僅可以在dev-namespace中讀取Pod資源,還可以在整個集群范圍內(nèi)執(zhí)行任何操作。這可能導(dǎo)致潛在的安全風(fēng)險,因為用戶可以執(zhí)行超出其預(yù)期權(quán)限范圍的操作。為避免此類錯誤,始終仔細檢查您的RBAC配置,確保遵循最小權(quán)限原則。

總結(jié)

本文從Kubernetes的相關(guān)概念出發(fā),依次介紹了Kubernetes的安全模型、Kubernetes認(rèn)證以及Kubernetes授權(quán),并舉例說明了證書認(rèn)證和RBAC授權(quán)的配置流程和潛在的安全風(fēng)險,為相關(guān)研究和實踐提供參考。

作者:中興沉烽實驗室_lyc

參考文獻

https://www.suse.com/c/rancher_blog/understanding-the-kubernetes-node/

https://www.harness.io/blog/kubernetes-services-explained

https://thenewstack.io/a-primer-on-kubernetes-access-control/https://zone.huoxian.cn/d/1153-k8s

https://kubernetes.io/zh-cn/docs/home/

本文作者:中興沉烽實驗室, 轉(zhuǎn)載請注明來自FreeBuf.COM