基于快照的 Fuzz 工具 Wtf 的基礎使用

前言

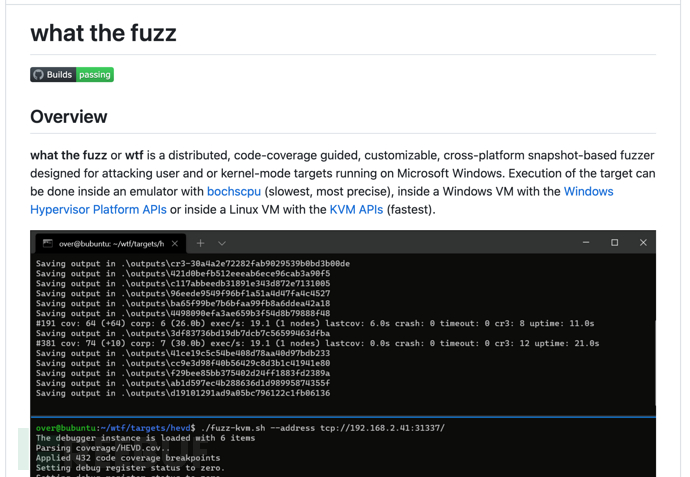

wtf (https://github.com/0vercl0k/wtf</https://github.com/0vercl0k/wtf>) 是一種分布式、代碼覆蓋引導、可定制、基于快照的跨平臺模糊器,設計用于 fuzz 在 Microsoft Windows 平臺上運行的用戶模式或內核模式的目標。

在日常的 fuzz 的工作中,通常我們都需要先大致分析目標軟件,然后對其輸入點構造 harness,才可以使用工具對 harness 進行 fuzz,從而發現目標軟件的潛在漏洞。構造 harness 不是一件容易的事情,這取決于安全研究人員分析解構目標軟件的程度,除此之外,在部分軟件中,只有進行完整的、復雜的初始化操作和預設,才能保證 harness 調用的輸入點函數能夠正常運行。

針對這一問題,基于快照的 fuzz 工具 wtf 吸引了我的注意;我們可以對正常運行的目標軟件打下內存快照,然后對該內存快照進行 fuzz,這種方式可以不必編寫 harness,并在一定程度上減少分析目標軟件的成本。

本文從基于快照這一個特性出發,介紹 wtf 工具的基礎使用和注意事項。

本文實驗環境:

Windows 10 x64 專業版

Visual Studio 2019

WinDBG

ProxmoxVE 7.2-31. wtf概要

在 github 上可以訪問 wtf 的源碼和 README(https://github.com/0vercl0k/wtf):

image

image

作者提供了 4 篇使用 wtf 進行 fuzz 的實操文章:

- Building a new snapshot fuzzer & fuzzing IDA

- Fuzzing Modern UDP Game Protocols With Snapshot-based Fuzzers

- Fuzzing RDPEGFX with "what the fuzz"

- A Journey to Network Protocol Fuzzing – Dissecting Microsoft IMAP Client Protocol

其中第一篇針對 IDA 的 fuzz,也是作者開發 wtf 的初衷,其中講訴了 wtf 的開發歷程并介紹了 wtf 的實現原理。

通過以上文章,了解到使用 wtf 進行 fuzz 可以大致分為 3 個步驟:

1. 遠程調試目標程序,并在合適的位置打下系統內存快照

2. 為內存快照編寫 wtf 的 fuzz 模塊/插件(也稱為 harness)

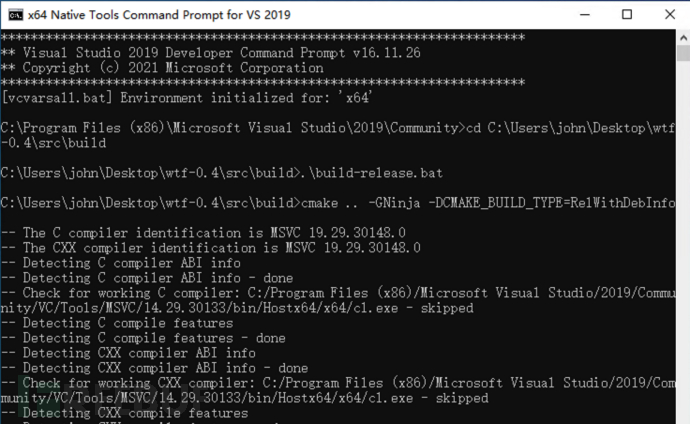

3. 編譯并啟動 wtf 進行 fuzz為了方便下文敘述,這里先介紹如何源碼編譯 wtf。wtf 使用 ninja 進行構建,首先我們下載 ninja(https://ninja-build.org/</https://ninja-build.org/>) 并添加到環境變量PATH中,隨后從 github 下載 wtf 源碼,打開 Visual Studio 的 x64 位開發者命令行工具(vs2019:x64 Native Tools Command Prompt for VS 2019):

# 進入 wtf 的 build 目錄

$ cd C:\Users\john\Desktop\wtf-0.4\src\build

# 執行 bat 腳本

$ .\build-release.bat執行如下:

image

image

編譯成功后,會在build目錄下生成wtf.exe文件,該二進制文件將支撐我們全部的 fuzz 流程。

2. fuzz hevd

wtf 提供了完整的測試用例 hevd / tlv_server,能夠幫助我們快速上手 wtf,這里我們以 hevd 為例進行介紹;hevd(HackSys Extreme Vulnerable Windows Driver)是 Windows 內核驅動漏洞靶場(https://github.com/hacksysteam/HackSysExtremeVulnerableDriver</https://github.com/hacksysteam/HackSysExtremeVulnerableDriver>),以幫助安全研究員學習漏洞原理。

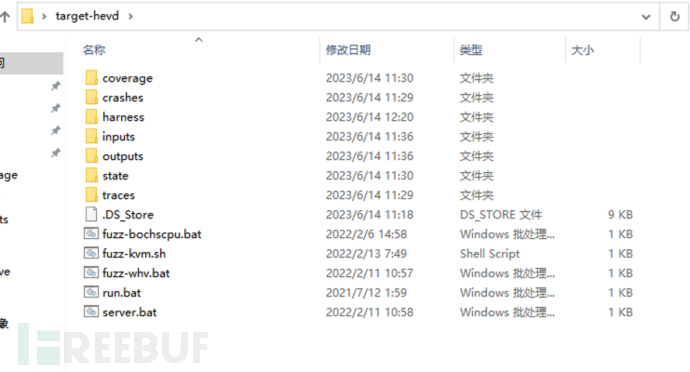

首先第一步是創建 hevd 運行時的系統內存快照,作者已經提供好了 https://github.com/0vercl0k/wtf/releases/download/v0.4/target-hevd.7z</https://github.com/0vercl0k/wtf/releases/download/v0.4/target-hevd.7z>,下載解壓后如下:

image

image

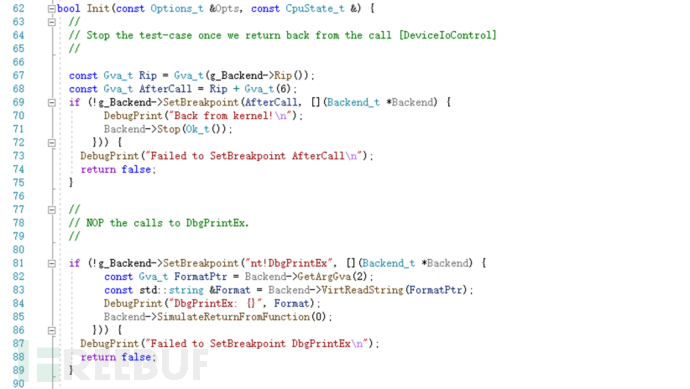

第二步是編寫 hevd 的 wtf fuzz 模塊/插件,其插件代碼屬于 wtf 源碼的一部分,在其中需要定義如何對快照進行初始化,如何向快照注入測試用例等操作,同樣作者也提供了 https://github.com/0vercl0k/wtf/blob/main/src/wtf/fuzzer_hevd.cc</https://github.com/0vercl0k/wtf/blob/main/src/wtf/fuzzer_hevd.cc>,如下:

image

image

通過build-release.bat重新編譯 wtf 以添加 hevd 插件,target-hevd已經準備好了工作目錄,如下:

$ tree target-hevd

target-hevd

├── inputs 輸入/測試用例/樣本種子文件

├── outputs 輸出/wtf發現的可產生不同的路徑的測試用例

├── coverage 覆蓋率文件夾

├── crashes 保存觸發 crash 的測試用例

└── state 快照文件夾,包含內存dump(`mem.dmp`)和CPU狀態`regs.json`

$ hexdump -C target-hevd/inputs/ioctl.bin

00000000 3b 20 22 00 |; ".|

00000004隨后便可以使用wtf.exe進行 fuzz,wtf 的 fuzz 分為 server 節點和 fuzz 節點,服務器節點負責聚合代碼覆蓋率、語料庫,生成測試用例并將其分發給客戶端,fuzz 節點運行由服務器生成和分發的測試用例,并將結果傳回服務器(代碼覆蓋率/結果等)。

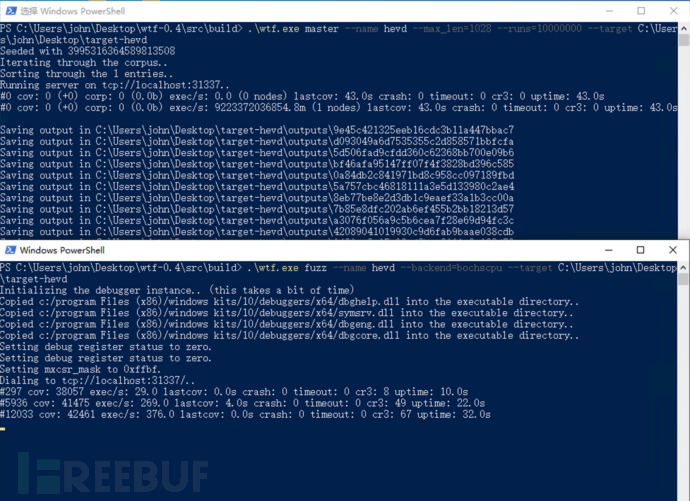

$ cd C:\Users\john\Desktop\wtf-0.4\src\build

# 首先啟動 server 節點

# master 指定為 server 節點

# --name 指定插件模塊為 hevd

# --max_len 設置最大測試用例長度

# --runs 設置生成測試用例的個數

# --target 設置工作目錄

$ .\wtf.exe master --name hevd --max_len=1028 --runs=10000000 --target C:\Users\john\Desktop\target-hevd

# 再啟動一個 fuzz 節點

# fuzz 指定為 fuzz 節點

# --backend 指定執行后端為 bochscpu(還支持 whv/kvm)

$ .\wtf.exe fuzz --name hevd --backend=bochscpu --target C:\Users\john\Desktop\target-hevd執行如下:

image

image

運行一段時間后我們將收獲 crash,本文這里不進行擴展分析。

3. demo程序

target-hevd示例能夠讓我們快速的上手 wtf,現在我們提供個 demo 程序以便完整的學習 wtf 的基本使用,編寫 demo 程序如下:

#define _CRT_SECURE_NO_WARNINGS

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

__declspec(dllexport) int fuzzme(char* data);

char* argv_0 = NULL;

int __declspec(noinline) fuzzme(char* data) {

unsigned int len = strlen(data);

if (!(len > 0 && data[0] == 't')) {

printf("Error 0\n");

return 0;

}

if (!(len > 1 && data[1] == 'e')) {

printf("Error 1\n");

return 0;

}

if (!(len > 2 && data[2] == 's')) {

printf("Error 2\n");

return 0;

}

if (!(len > 3 && data[3] == 't')) {

printf("Error 3\n");

return 0;

}

//

printf("!!!!!!!!!!OK!!!!!!!!!!\n");

char* crash = NULL;

if (len > 4 && data[4] == '1') {

crash[0] = NULL;

} else if (len > 4 && data[4] == '2') {

char buffer[5] = { 0 };

// stack-based overflow to trigger the GS cookie corruption

for (int i = 0; i < 5; ++i) {

strcat(buffer, argv_0);

}

printf("buffer: %s\n", buffer);

}

else {

printf("Error 4\n");

}

return 0;

}

int main(int argc, char* argv[]) {

char ready = 0;

char data[32] = { 0 };

argv_0 = argv[0];

printf("ready?\n");

scanf("%c", &ready);

printf("input data:\n");

scanf("%16s", data);

printf("%s\n", data);

fuzzme(data);

return 0;

}在main()函數的起始位置,我們設置了一個ready標志等待用戶輸入一個字符后,再執行真正代碼邏輯,這樣可以方便我們后續調試該程序進行快照操作;隨后 demo 程序接收用戶輸入的字符串,將該字符串傳入核心函數fuzzme()進行處理,在該函數中將逐字節檢查用戶輸入是否等于test,滿足條件后若第 5 個字節為1,則手動觸發空指針訪問異常,若第 5 個字節為2,則手動觸發 GS cookie 異常,其他則調用printf()輸出。

我們將該 demo 程序編譯為wtf_test.exe,接下來的目標則是使用 wtf 對該二進制程序的fuzzme()函數進行 fuzz,找到其中的兩個異常錯誤;同樣按照上文的三大步進行。

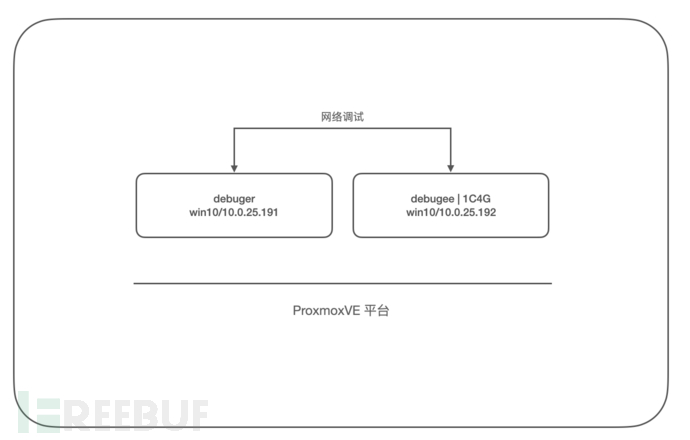

4. 內存快照

首先我們需要搭建雙機調試環境來獲取二進制運行時的內存快照,官方推薦使用 hyper-v 虛擬機作為執行環境,我這里使用 ProxmoxVE 虛擬機環境也一樣;運行的虛擬機(debuggee)使用 1C4G 的配置,調試主機(debugger)的環境不做要求,需要注意一點,由于打內存快照涉及到大量的數據通信,雙機調試一定要使用網絡調試進行,實驗環境搭建如下:

image

image

在debuggee上使用命令開啟 powershell 配置網絡雙機調試如下:

# 開啟 debug

$ bcdedit /debug on

# 設置網絡調試參數

# 設置 debugger 的 ip 地址為 10.0.25.191

# 設置被調試機的端口為 50000

# 設置被調試機的連接密碼為 p.a.s.s

$ bcdedit /dbgsettings NET HOSTIP:10.0.25.191 PORT:50000 KEY:p.a.s.s

# 查看調試配置

$ bcdedit /dbgsettings除此之外,我們還需要關閉 Windows 的 KVA(Kernel Virtual Address) shadow 功能,否則 wtf 執行快照時將出現內存分頁錯誤的問題,可以使用作者提供的腳本(https://github.com/0vercl0k/wtf/blob/main/scripts/disable-kva.cmd</https://github.com/0vercl0k/wtf/blob/main/scripts/disable-kva.cmd>)進行關閉:

REM To disable mitigations for CVE-2017-5715 (Spectre Variant 2) and CVE-2017-5754 (Meltdown)

REM https://support.microsoft.com/en-us/help/4072698/windows-server-speculative-execution-side-channel-vulnerabilities

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 3 /f

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f如果關閉 KVA shadow 后若還出現內存分頁錯誤,可嘗試使用 https://github.com/0vercl0k/lockmem</https://github.com/0vercl0k/lockmem> 對內存進行鎖定再進行快照。

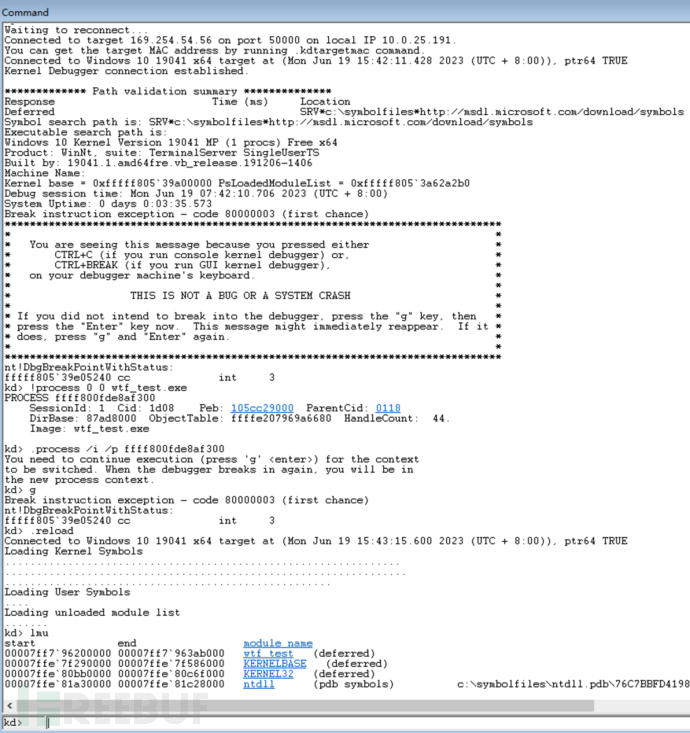

隨后使用debugger使用 WinDBG 網絡調試連接debuggee,隨后在debuggee上執行wtf_test.exe程序,在 WinDBG 中進入目標進程空間如下:

image

image

此時,我們需要選擇一個「合適」的內存快照位置,因為 wtf 將會以該快照作為起始運行狀態,在wtf_test.exe中,我們的目標函數是fuzzme(),所以我們在fuzzme()函數入口打下斷點,并在wtf_test.exe程序中分別輸入g和1234以運行到斷點處,如下:

image

image

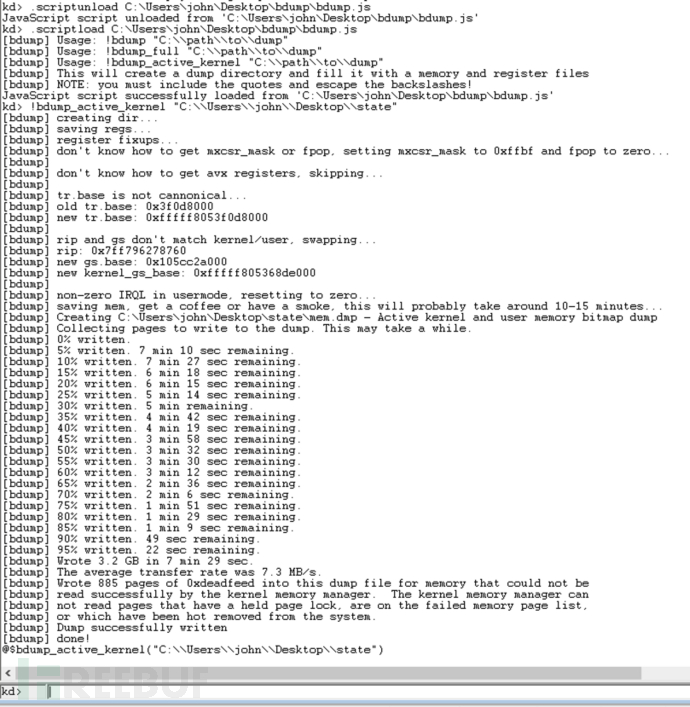

隨后我們使用 WinDBG 的插件 bdump (https://github.com/yrp604/bdump</https://github.com/yrp604/bdump>)對此刻的運行狀態進行快照:

# 加載 bdump.js 腳本

kd> .scriptload C:\Users\john\Desktop\bdump\bdump.js

# 打下內存快照,保存在 state 文件夾中

kd> !bdump_active_kernel "C:\\Users\\john\\Desktop\\state"執行如下:

image

image

在本文的實驗環境下,打內存快照大約需要 40 min。

5. 編寫wtf插件

隨后我們為 demo 程序編寫 wtf 的插件,我們可以以 https://github.com/0vercl0k/wtf/blob/main/src/wtf/fuzzer_hevd.cc作為模板進行改寫。

插件主要需要實現Init()和InsertTestcase()兩個函數,wtf 加載內存快照后,將停留在我們打下斷點/打下快照的位置,然后首先調用一次插件的Init()函數,在該函數中一般定義了:1.快照運行到何處停止、2.如何處理異常錯誤、3.如何處理IO 等操作,完成初始化操作后,隨后將在每次執行快照前,調用InsertTestcase()函數注入測試用例。

編寫 demo 的 wtf 插件如下:

#include "backend.h"

#include "targets.h"

#include "crash_detection_umode.h"

#include <fmt/format.h>

namespace Demo {

bool InsertTestcase(const uint8_t *Buffer, const size_t BufferSize) {

// "int fuzzme(char* data)" => data == Rcx

const Gva_t data = Gva_t(g_Backend->Rcx());

if (!g_Backend->VirtWriteDirty(data, Buffer, BufferSize)) {

fmt::print("VirtWriteDirty failed\n");

return false;

}

return true;

}

bool Init(const Options_t &Opts, const CpuState_t &) {

// Stop the test-case once we return back from the call [fuzzme]

const Gva_t Rsp = Gva_t(g_Backend->Rsp());

const Gva_t ReturnAddress = Gva_t(g_Backend->VirtRead8(Rsp));

if (!g_Backend->SetBreakpoint(ReturnAddress, [](Backend_t *Backend) {

fmt::print("Back from kernel!\n");

Backend->Stop(Ok_t());

})) {

fmt::print("Failed to SetBreakpoint ReturnAddress\n");

return false;

}

// setup usermode crash/exception detection hooks

if (!SetupUsermodeCrashDetectionHooks()) {

fmt::print("Failed to SetupUsermodeCrashDetectionHooks\n");

return false;

}

// patch "printf" to stdio

if (!g_Backend->SetBreakpoint("printf", [](Backend_t *Backend) {

const Gva_t StrPtr = Backend->GetArgGva(0);

const std::string &str = Backend->VirtReadString(StrPtr);

fmt::print("Demo: {}", str);

Backend->SimulateReturnFromFunction(0);

})) {

fmt::print("Failed to SetBreakpoint printf\n");

return false;

}

return true;

}

// Register the target.

Target_t Demo("demo", Init, InsertTestcase);

} // namespace Demo需要注意的是,由于快照不具備 IO 訪問能力,發生 IO 操作時 wtf 無法正確處理,所以我們應該盡量選擇一個「合適」的快照點;對于無法避免的 IO 操作,我們可以采用 patch 的方式修改邏輯,如 demo 程序中的printf()函數調用,我們在Init()中進行 patch,不會執行真正的printf()功能。

通過build-release.bat重新編譯 wtf 以添加 demo 插件。

6. fuzz demo

首先我們準備好工作目錄如下,其中state目錄就是我們上文打下的內存快照:

$ tree workdir

workdir

├── inputs

├── outputs

├── coverage

├── crashes

└── state

$ cat workdir/inputs/1.txt

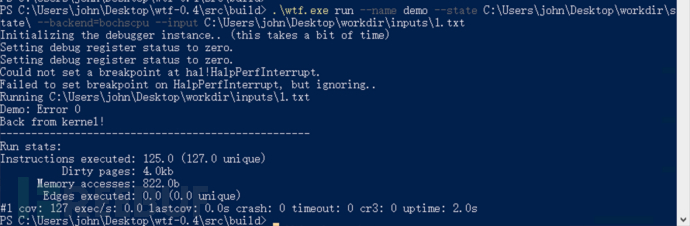

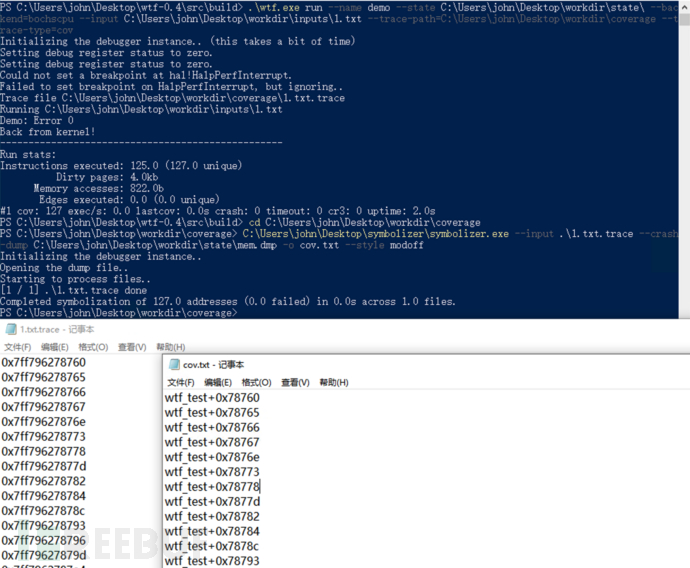

1234在進行 fuzz 之前,我們先使用 wtf 的run子命令,檢查內存快照和插件是否正確運行:

$ cd C:\Users\john\Desktop\wtf-0.4\src\build

# 指定為 run 子命令

# --name 指定插件模塊為 demo

# --state 指定內存快照文件夾

# --backend 指定執行后端為 bochscpu

# --input 指定輸入文件

$ .\wtf.exe run --name demo --state C:\Users\john\Desktop\workdir\state\ --backend=bochscpu --input C:\Users\john\Desktop\workdir\inputs\1.txt執行如下:

image

image

如果不能按預期執行,可以使用run命令生成路徑覆蓋,隨后根據執行路徑分析問題,下文我們將介紹在 wtf 如何獲取路徑覆蓋。

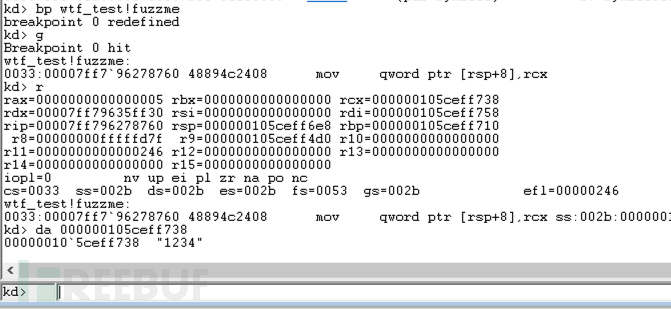

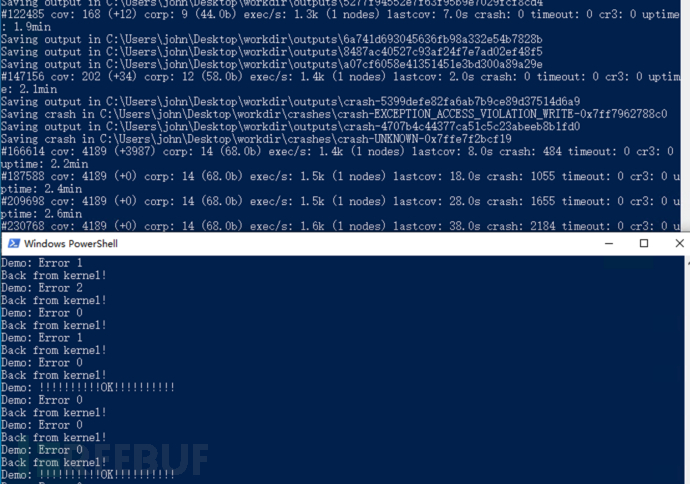

隨后我們便可以對其進行 fuzz:

$ cd C:\Users\john\Desktop\wtf-0.4\src\build

# 啟動 server 節點

$ .\wtf.exe master --name demo --max_len=6 --runs=10000000 --target C:\Users\john\Desktop\workdir

# 啟動一個 fuzz 節點

$ .\wtf.exe fuzz --name demo --backend=bochscpu --target C:\Users\john\Desktop\workdir啟動執行 2min 即可獲得 crash 如下:

image

image

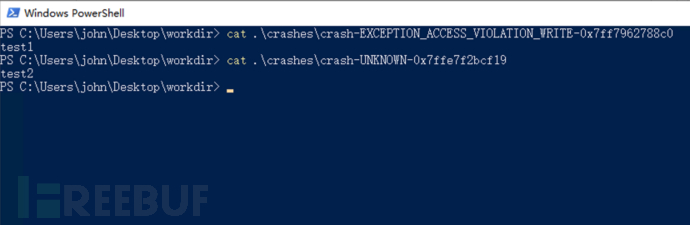

其 crash 文件如下,順序尋找到我們埋在 demo 程序中的兩個異常錯誤:

image

image

7. 覆蓋率

使用 wtf 的run子命令還可以生成路徑覆蓋,配合 IDA 以及 lighthouse 插件可以幫助我們排查 fuzz 問題和衡量 fuzz 的質量,如下:

$ cd C:\Users\john\Desktop\wtf-0.4\src\build

# 指定為 run 子命令

# --trace-path 設置覆蓋率輸出文件夾

# --trace-type 設置路徑類型為 cov

$ .\wtf.exe run --name demo --state C:\Users\john\Desktop\workdir\state\ --backend=bochscpu --input C:\Users\john\Desktop\workdir\inputs\1.txt --trace-path=C:\Users\john\Desktop\workdir\coverage --trace-type=cov執行完畢后將在C:\Users\john\Desktop\workdir\coverage下生成1.txt.trace文件,該文件沒有符號化不能直接使用,使用作者提供的工具 symbolizer(https://github.com/0vercl0k/symbolizer</https://github.com/0vercl0k/symbolizer>) 對其進行符號化處理:

$ cd C:\Users\john\Desktop\workdir\coverage

# --input 指定輸入文件

# --crash-dump 指定內存快照文件

# -o 設置輸出文件

# --style 指定符號化類型

$ C:\Users\john\Desktop\symbolizer\symbolizer.exe --input .\1.txt.trace --crash-dump C:\Users\john\Desktop\workdir\state\mem.dmp -o cov.txt --style modoff執行完畢后,將在指定目錄下生成符號化的路徑覆蓋文件cov.txt,如下:

image

image

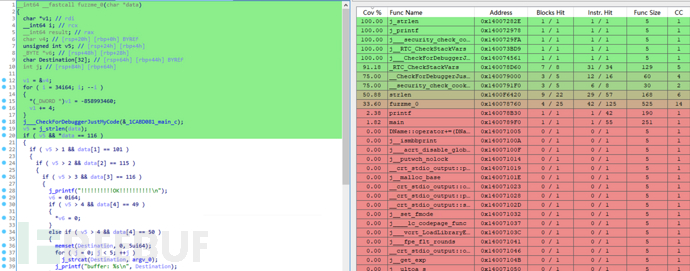

隨后在 IDA 中加載wtf_test.exe文件,并使用 lighthouse 插件加載覆蓋率文件如下:

image

image

8. References

[1]https://github.com/0vercl0k/wtf

[2]https://github.com/0vercl0k/wtf/issues/14

[3]https://github.com/0vercl0k/lockmem[4]https://github.com/0vercl0k/symbolizer

[5]https://github.com/yrp604/bdump

[6]https://msrc.microsoft.com/blog/2018/03/kva-shadow-mitigating-meltdown-on-windows/

[7]https://blog.ret2.io/2021/07/21/wtf-snapshot-fuzzing/