零日攻擊利用 WinRAR 安全漏洞鎖定交易者

Group-IB 的最新發現顯示,自 2023 年 4 月以來, WinRAR 壓縮軟件中一個最近修補的安全漏洞已被利用為零日漏洞。

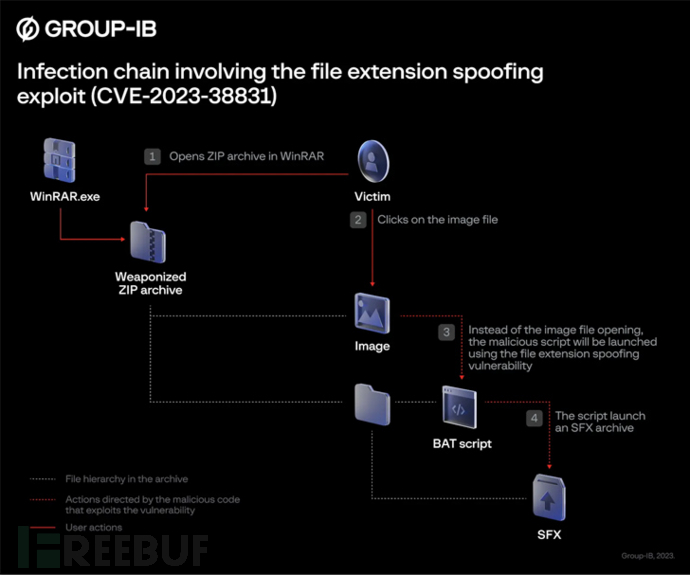

該漏洞被標記為 CVE-2023-38831,允許威脅者仿用文件擴展名,從而在偽裝成看似無害的圖像或文本文件的壓縮包中啟動惡意腳本。2023 年 8 月 2 日發布的 6.23 版本修補了這一漏洞,同時修復的還有 CVE-2023-40477。

在新加坡公司于 2023 年 7 月發現的攻擊中,通過 Forex Station 等交易相關論壇分發的特制 ZIP 或 RAR 壓縮文件被用于傳播 DarkMe、GuLoader 和 Remcos RAT 等多種惡意軟件。

Group-IB 惡意軟件分析師安德烈-波羅文金(Andrey Polovinkin)說:在感染設備后,網絡犯罪分子會從經紀人賬戶中提取資金。目前尚不清楚受害者總人數和由此造成的經濟損失。

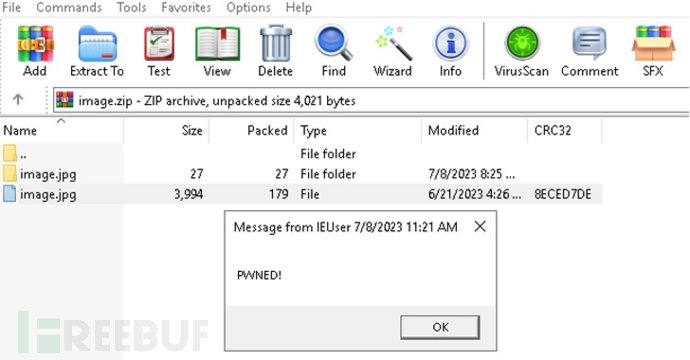

誘殺壓縮文件的創建方式是包含一個圖像文件和一個同名文件夾。

因此,當受害者點擊圖片時,文件夾中的批處理腳本就會被執行,然后用于啟動下一階段,即用于提取和啟動其他文件的 SFX CAB 存檔。與此同時,腳本還會加載誘餌圖片,以免引起懷疑。

波羅文金告訴《黑客新聞》:CVE-2023-38831 是由于在打開 ZIP 壓縮包中的文件時出現處理錯誤造成的。武器化的 ZIP 壓縮包已在至少 8 個流行的交易論壇上傳播,因此受害者的地理位置非常廣泛,攻擊并不針對特定的國家或行業。

目前還不知道誰是利用 WinRAR 漏洞進行攻擊的幕后黑手。盡管如此,DarkMe 是一種 Visual Basic 木馬,歸屬于 EvilNum 組織,NSFOCUS 于 2022 年 9 月首次記錄到它與一個代號為 DarkCasino 的針對歐洲在線賭博和交易服務的網絡釣魚活動有關。

同樣使用這種手段傳播的還有一種名為 GuLoader(又名 CloudEye)的惡意軟件,它隨后會嘗試從遠程服務器獲取 Remcos RAT。

Polovinkin 說:最近利用 CVE-2023-38831 的案例提醒我們,與軟件漏洞相關的風險始終存在。攻擊者手段資源豐富,他們總能找到新的方法來發現并利用漏洞。

參考鏈接:https://thehackernews.com/2023/08/winrar-security-flaw-exploited-in-zero.html