借助注解+AOP 打造定制化權(quán)限系統(tǒng)

引言

在軟件開(kāi)發(fā)的世界里,權(quán)限控制是確保數(shù)據(jù)安全和業(yè)務(wù)流程合規(guī)性的關(guān)鍵。然而,當(dāng)老板或管理層頻繁地調(diào)整權(quán)限設(shè)置時(shí),這不僅會(huì)打亂開(kāi)發(fā)節(jié)奏,還可能導(dǎo)致安全漏洞和性能問(wèn)題。這種情況下,一個(gè)靈活、可擴(kuò)展且易于管理的權(quán)限控制系統(tǒng)就顯得尤為重要。

本文將探討如何使用Java注解和Spring AOP(面向切面編程)來(lái)構(gòu)建一個(gè)復(fù)雜而強(qiáng)大的權(quán)限控制體系。這個(gè)體系將能夠應(yīng)對(duì)頻繁變更的權(quán)限需求,同時(shí)確保系統(tǒng)的安全性和穩(wěn)定性。

在這個(gè)體系中,我們將通過(guò)注解來(lái)聲明權(quán)限需求,利用AOP來(lái)實(shí)現(xiàn)權(quán)限檢查的邏輯。這種方法不僅可以減少代碼侵入性,還能提高系統(tǒng)的可維護(hù)性和可擴(kuò)展性。我們將從權(quán)限控制的基本概念出發(fā),逐步深入到系統(tǒng)需求分析、數(shù)據(jù)庫(kù)設(shè)計(jì)、注解定義、切面實(shí)現(xiàn),以及業(yè)務(wù)邏輯的實(shí)現(xiàn)。

1. 權(quán)限控制的基本概念

權(quán)限控制是軟件系統(tǒng)安全性的核心組成部分,它確保了只有授權(quán)的用戶才能訪問(wèn)特定的資源或執(zhí)行特定的操作。在企業(yè)級(jí)應(yīng)用中,權(quán)限控制的復(fù)雜性隨著業(yè)務(wù)需求的增加而增加,這要求系統(tǒng)能夠靈活地處理不同層次和類型的權(quán)限。

定義組織權(quán)限和個(gè)人權(quán)限

組織權(quán)限通常指的是基于用戶所屬組織結(jié)構(gòu)的權(quán)限。這種權(quán)限控制方式允許系統(tǒng)根據(jù)用戶所在的部門(mén)、團(tuán)隊(duì)或公司層級(jí)來(lái)限制或授權(quán)訪問(wèn)。例如,一個(gè)公司的財(cái)務(wù)部門(mén)可能只能訪問(wèn)與財(cái)務(wù)相關(guān)的數(shù)據(jù)和功能,而不能訪問(wèn)人力資源或研發(fā)部門(mén)的數(shù)據(jù)。

個(gè)人權(quán)限則是指分配給特定用戶的權(quán)限,與用戶所屬的組織結(jié)構(gòu)無(wú)關(guān)。這種權(quán)限控制方式允許系統(tǒng)為每個(gè)用戶定制訪問(wèn)控制,以滿足個(gè)性化的需求。例如,一個(gè)銷售代表可能被授權(quán)訪問(wèn)客戶數(shù)據(jù),但僅限于他們自己的客戶記錄。

權(quán)限的層次結(jié)構(gòu)和作用域

權(quán)限控制系統(tǒng)通常采用層次結(jié)構(gòu)來(lái)組織權(quán)限,以便于管理和維護(hù)。在這種結(jié)構(gòu)中,權(quán)限可以被分為不同的級(jí)別,每個(gè)級(jí)別對(duì)應(yīng)不同的訪問(wèn)控制需求。例如,一個(gè)簡(jiǎn)單的權(quán)限層次結(jié)構(gòu)可能包括“只讀”、“編輯”和“管理”三個(gè)級(jí)別。

權(quán)限的作用域決定了權(quán)限的適用范圍。在某些系統(tǒng)中,權(quán)限可能僅適用于特定的資源或操作,而在其他系統(tǒng)中,權(quán)限可能跨越多個(gè)資源或操作。例如,一個(gè)用戶可能被授權(quán)訪問(wèn)特定的數(shù)據(jù)庫(kù)表,但僅限于查詢操作,而不能進(jìn)行數(shù)據(jù)的插入或刪除。

權(quán)限與角色的關(guān)系

在權(quán)限控制系統(tǒng)中,角色是將權(quán)限分配給用戶的一個(gè)有效方式。通過(guò)為不同的角色分配不同的權(quán)限集合,系統(tǒng)可以簡(jiǎn)化權(quán)限管理,并提高靈活性。例如,一個(gè)“管理員”角色可能擁有訪問(wèn)和修改所有資源的權(quán)限,而一個(gè)“普通用戶”角色可能只有訪問(wèn)特定資源的權(quán)限。

角色和權(quán)限之間的關(guān)系通常是多對(duì)多的。一個(gè)用戶可以擁有多個(gè)角色,而一個(gè)角色也可以包含多個(gè)權(quán)限。這種關(guān)系允許系統(tǒng)靈活地為用戶分配權(quán)限,同時(shí)也方便了權(quán)限的更新和維護(hù)。

在復(fù)雜的系統(tǒng)中,角色和權(quán)限的關(guān)系可能更加復(fù)雜。例如,可能存在繼承關(guān)系,其中某些角色繼承了其他角色的權(quán)限,或者存在特定的規(guī)則來(lái)限制角色的權(quán)限組合。

2. 系統(tǒng)需求分析

在設(shè)計(jì)一個(gè)復(fù)雜的權(quán)限控制系統(tǒng)時(shí),需求分析是至關(guān)重要的第一步。它確保我們能夠準(zhǔn)確理解業(yè)務(wù)需求,并設(shè)計(jì)出一個(gè)既能滿足當(dāng)前需求又能適應(yīng)未來(lái)變化的系統(tǒng)。以下是對(duì)復(fù)雜權(quán)限控制需求的描述,以及確定的業(yè)務(wù)規(guī)則。

描述復(fù)雜的權(quán)限控制需求

組織權(quán)限

組織權(quán)限要求系統(tǒng)能夠根據(jù)用戶所屬的組織結(jié)構(gòu)來(lái)授權(quán)或限制對(duì)特定功能的訪問(wèn)。例如,一個(gè)組織可能有不同的部門(mén),每個(gè)部門(mén)可能有不同的權(quán)限集。

個(gè)人權(quán)限

個(gè)人權(quán)限要求系統(tǒng)能夠?yàn)槊總€(gè)用戶設(shè)置特定的權(quán)限,這些權(quán)限可能與用戶的角色或組織結(jié)構(gòu)無(wú)關(guān)。例如,某些用戶可能被賦予訪問(wèn)敏感數(shù)據(jù)的權(quán)限。

數(shù)量限制

數(shù)量限制要求系統(tǒng)能夠跟蹤和限制用戶或組織可以執(zhí)行的特定操作的數(shù)量。例如,一個(gè)用戶可能在一個(gè)時(shí)間段內(nèi)只能提交一定數(shù)量的請(qǐng)求。

特殊角色權(quán)限

特殊角色權(quán)限要求系統(tǒng)能夠識(shí)別并授權(quán)某些特殊角色,這些角色可能擁有超越常規(guī)權(quán)限控制的權(quán)限。例如,系統(tǒng)管理員可能可以訪問(wèn)系統(tǒng)的所有部分,不受常規(guī)權(quán)限限制。

確定權(quán)限控制的業(yè)務(wù)規(guī)則

- 權(quán)限繼承: 用戶繼承其所屬組織和角色的權(quán)限。

- 權(quán)限覆蓋: 個(gè)人權(quán)限可以覆蓋組織權(quán)限。

- 數(shù)量限制: 用戶的權(quán)限可能受到數(shù)量限制,一旦達(dá)到限制,即使有權(quán)限也無(wú)法執(zhí)行操作。

- 角色優(yōu)先級(jí): 特殊角色可能具有高優(yōu)先級(jí),可以覆蓋其他所有權(quán)限設(shè)置。

- 權(quán)限審計(jì): 所有權(quán)限的授予和使用都應(yīng)該被記錄和審計(jì),以確保系統(tǒng)的安全性和合規(guī)性。

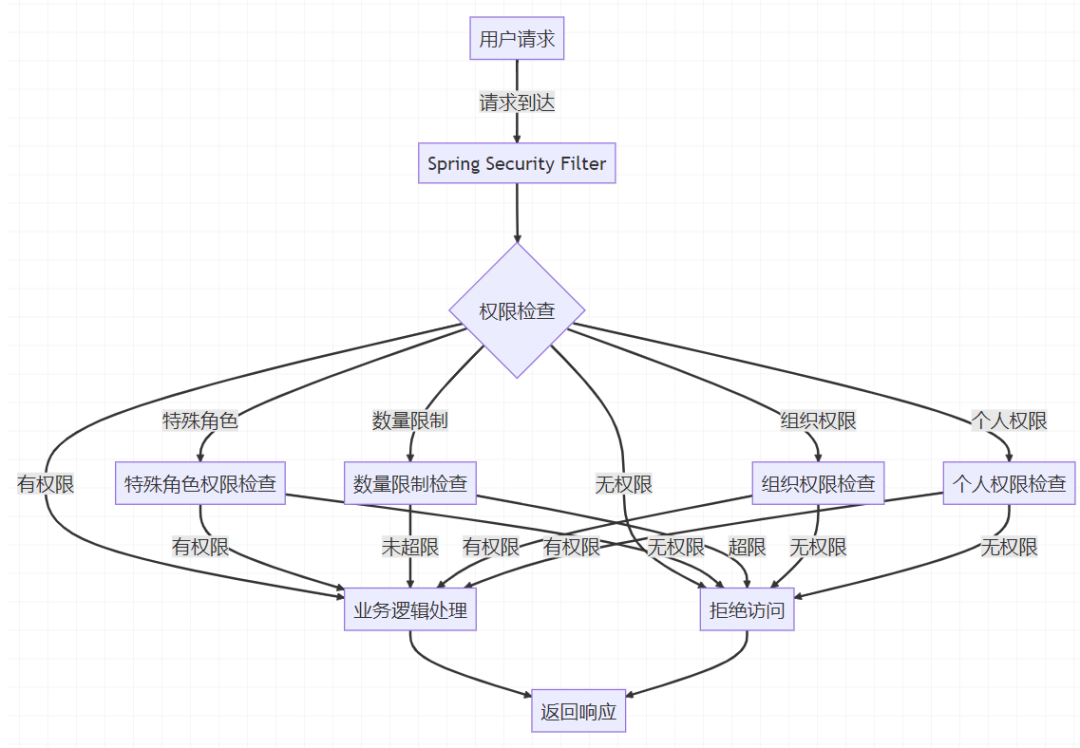

流程圖

下面是一個(gè)簡(jiǎn)化的流程圖,展示了如何通過(guò)注解和切面來(lái)實(shí)現(xiàn)上述復(fù)雜的權(quán)限控制需求:

圖片

圖片

在這個(gè)架構(gòu)中,用戶請(qǐng)求首先到達(dá)Spring Security Filter,然后進(jìn)入權(quán)限檢查環(huán)節(jié)。權(quán)限檢查包括特殊角色權(quán)限檢查、數(shù)量限制檢查、組織權(quán)限檢查和個(gè)人權(quán)限檢查。如果用戶通過(guò)所有檢查,則可以訪問(wèn)業(yè)務(wù)邏輯處理;如果任何一個(gè)檢查失敗,請(qǐng)求將被拒絕。

3. 庫(kù)表設(shè)計(jì)

在設(shè)計(jì)一個(gè)復(fù)雜的權(quán)限控制系統(tǒng)時(shí),數(shù)據(jù)庫(kù)的設(shè)計(jì)是核心部分,它需要能夠支持組織權(quán)限、個(gè)人權(quán)限、數(shù)量限制以及特殊角色權(quán)限等功能。以下是針對(duì)這些需求設(shè)計(jì)的數(shù)據(jù)庫(kù)表結(jié)構(gòu)。

組織表(Organizations)

字段名 | 數(shù)據(jù)類型 | 描述 |

organization_id | INT | 主鍵,自增 |

name | VARCHAR | 組織名稱 |

parent_id | INT | 父組織ID,用于層級(jí)關(guān)系 |

description | TEXT | 組織描述 |

用戶表(Users)

字段名 | 數(shù)據(jù)類型 | 描述 |

user_id | INT | 主鍵,自增 |

username | VARCHAR | 用戶名 |

password_hash | VARCHAR | 加密密碼 |

organization_id | INT | 所屬組織ID |

VARCHAR | 電子郵件 | |

created_at | DATETIME | 創(chuàng)建時(shí)間 |

updated_at | DATETIME | 更新時(shí)間 |

角色表(Roles)

字段名 | 數(shù)據(jù)類型 | 描述 |

role_id | INT | 主鍵,自增 |

name | VARCHAR | 角色名稱 |

description | TEXT | 角色描述 |

權(quán)限表(Permissions)

字段名 | 數(shù)據(jù)類型 | 描述 |

permission_id | INT | 主鍵,自增 |

name | VARCHAR | 權(quán)限名稱 |

description | TEXT | 權(quán)限描述 |

角色權(quán)限關(guān)聯(lián)表(Role_Permissions)

字段名 | 數(shù)據(jù)類型 | 描述 |

role_id | INT | 角色I(xiàn)D,外鍵 |

permission_id | INT | 權(quán)限ID,外鍵 |

用戶角色關(guān)聯(lián)表(User_Roles)

字段名 | 數(shù)據(jù)類型 | 描述 |

user_id | INT | 用戶ID,外鍵 |

role_id | INT | 角色I(xiàn)D,外鍵 |

組織權(quán)限關(guān)聯(lián)表(Organization_Permissions)

字段名 | 數(shù)據(jù)類型 | 描述 |

organization_id | INT | 組織ID,外鍵 |

permission_id | INT | 權(quán)限ID,外鍵 |

limit | INT | 允許的操作數(shù)量限制 |

數(shù)據(jù)庫(kù)設(shè)計(jì)說(shuō)明

- 組織表: 存儲(chǔ)組織的基本信息,包括層級(jí)關(guān)系。

- 用戶表: 存儲(chǔ)用戶的基本信息,包括所屬組織的ID。

- 角色表: 存儲(chǔ)角色的基本信息。

- 權(quán)限表: 存儲(chǔ)權(quán)限的基本信息。

- 角色權(quán)限關(guān)聯(lián)表: 定義角色和權(quán)限之間的關(guān)系,一個(gè)角色可以有多個(gè)權(quán)限,一個(gè)權(quán)限可以被多個(gè)角色擁有。

- 用戶角色關(guān)聯(lián)表: 定義用戶和角色之間的關(guān)系,一個(gè)用戶可以有多個(gè)角色。

- 組織權(quán)限關(guān)聯(lián)表: 定義組織和權(quán)限之間的關(guān)系,并設(shè)置操作數(shù)量限制。

這種設(shè)計(jì)允許系統(tǒng)靈活地管理復(fù)雜的權(quán)限控制需求,包括組織權(quán)限、個(gè)人權(quán)限、數(shù)量限制和特殊角色權(quán)限。通過(guò)外鍵關(guān)聯(lián),可以確保數(shù)據(jù)的一致性和完整性。在實(shí)際應(yīng)用中,可能還需要根據(jù)具體需求添加更多的字段或表,例如,用于跟蹤權(quán)限使用情況的審計(jì)日志表。

請(qǐng)注意,這只是一個(gè)基本的設(shè)計(jì),實(shí)際的數(shù)據(jù)庫(kù)設(shè)計(jì)可能需要根據(jù)具體的業(yè)務(wù)需求和性能要求進(jìn)行調(diào)整。在實(shí)現(xiàn)時(shí),還需要考慮索引優(yōu)化、數(shù)據(jù)一致性、備份和恢復(fù)策略等因素。

4. 權(quán)限控制的注解設(shè)計(jì)

在Java中,注解(Annotation)是一種特殊的接口,用于為代碼提供元數(shù)據(jù)。在權(quán)限控制中,注解可以被用來(lái)標(biāo)記需要進(jìn)行權(quán)限檢查的方法或類。以下是為權(quán)限控制設(shè)計(jì)的三個(gè)注解:@PermissionRequired、@RoleRequired 和 @LimitRequired。

定義權(quán)限注解(@PermissionRequired)

@PermissionRequired 注解用于標(biāo)記需要特定權(quán)限才能訪問(wèn)的方法。它接受一個(gè)或多個(gè)權(quán)限名稱作為參數(shù),表示用戶必須擁有這些權(quán)限之一才能執(zhí)行該方法。

import java.lang.annotation.ElementType;

import java.lang.annotation.Retention;

import java.lang.annotation.RetentionPolicy;

import java.lang.annotation.Target;

@Target({ElementType.METHOD, ElementType.TYPE})

@Retention(RetentionPolicy.RUNTIME)

public @interface PermissionRequired {

String[] value();

}定義角色注解(@RoleRequired)

@RoleRequired 注解用于標(biāo)記需要特定角色才能訪問(wèn)的方法。它接受一個(gè)或多個(gè)角色名稱作為參數(shù),表示用戶必須擁有這些角色之一才能執(zhí)行該方法。

import java.lang.annotation.ElementType;

import java.lang.annotation.Retention;

import java.lang.annotation.RetentionPolicy;

import java.lang.annotation.Target;

@Target({ElementType.METHOD, ElementType.TYPE})

@Retention(RetentionPolicy.RUNTIME)

public @interface RoleRequired {

String[] value();

}定義數(shù)量限制注解(@LimitRequired)

@LimitRequired 注解用于標(biāo)記需要檢查數(shù)量限制的方法。它接受一個(gè)參數(shù),表示該方法對(duì)應(yīng)的操作類型,這個(gè)操作類型將用于檢查用戶或組織是否達(dá)到了操作數(shù)量的限制。

import java.lang.annotation.ElementType;

import java.lang.annotation.Retention;

import java.lang.annotation.RetentionPolicy;

import java.lang.annotation.Target;

@Target({ElementType.METHOD, ElementType.TYPE})

@Retention(RetentionPolicy.RUNTIME)

public @interface LimitRequired {

String value();

}使用示例

以下是如何使用這些注解的示例:

@RestController

@RequestMapping("/api")

public class ApiController {

@PermissionRequired("READ_DATA")

@GetMapping("/data")

public ResponseEntity<?> getData() {

// 方法邏輯

}

@RoleRequired({"ADMIN", "MANAGER"})

@PostMapping("/config")

public ResponseEntity<?> updateConfig() {

// 方法邏輯

}

@LimitRequired("REQUEST_LIMIT")

@GetMapping("/request")

public ResponseEntity<?> makeRequest() {

// 方法邏輯

}

}在這個(gè)示例中,getData 方法需要用戶擁有 READ_DATA 權(quán)限,updateConfig 方法需要用戶擁有 ADMIN 或 MANAGER 角色,而 makeRequest 方法需要檢查 REQUEST_LIMIT 類型的數(shù)量限制。

權(quán)限注解的實(shí)現(xiàn)細(xì)節(jié)

這些注解的實(shí)現(xiàn)將依賴于Spring框架的AOP(面向切面編程)功能。通過(guò)創(chuàng)建相應(yīng)的切面,我們可以在方法執(zhí)行前攔截這些注解,并執(zhí)行權(quán)限檢查邏輯。如果用戶沒(méi)有通過(guò)檢查,系統(tǒng)將阻止方法的執(zhí)行并返回相應(yīng)的錯(cuò)誤信息。

5. 切面實(shí)現(xiàn)

在Spring框架中,AOP(面向切面編程)是一種編程范式,它允許我們?cè)诓恍薷臉I(yè)務(wù)邏輯代碼的情況下,對(duì)橫切關(guān)注點(diǎn)(如日志記錄、事務(wù)管理、權(quán)限檢查等)進(jìn)行模塊化。通過(guò)使用AOP,我們可以將權(quán)限檢查邏輯從業(yè)務(wù)邏輯中分離出來(lái),提高代碼的可維護(hù)性和重用性。

介紹Spring AOP的基本概念

Spring AOP基于代理機(jī)制,它允許我們?cè)诓桓淖儸F(xiàn)有代碼結(jié)構(gòu)的情況下,通過(guò)聲明額外的邏輯來(lái)擴(kuò)展程序的行為。在Spring AOP中,主要涉及以下幾個(gè)核心概念:

- 切面(Aspect): 切面是封裝橫切關(guān)注點(diǎn)的類,比如日志、事務(wù)、權(quán)限控制等。

- 連接點(diǎn)(Join point): 連接點(diǎn)是程序執(zhí)行過(guò)程中的一個(gè)點(diǎn),如方法的調(diào)用或異常的拋出。在Spring AOP中,連接點(diǎn)總是方法的執(zhí)行。

- 通知(Advice): 通知是切面在某連接點(diǎn)上的執(zhí)行動(dòng)作,它定義了在何時(shí)何地執(zhí)行哪些邏輯。常見(jiàn)的通知類型包括:前置通知(

Before)、后置通知(After)、返回通知(AfterReturning)、異常通知(AfterThrowing)和環(huán)繞通知(Around)。 - 切點(diǎn)(Pointcut): 切點(diǎn)是一組匹配連接點(diǎn)的規(guī)則,它定義了哪些連接點(diǎn)會(huì)被切面所攔截。

- 目標(biāo)對(duì)象(Target Object): 目標(biāo)對(duì)象是指被代理的對(duì)象,即包含連接點(diǎn)的對(duì)象。

- 代理(Proxy): 代理是AOP框架創(chuàng)建的,它包裹了目標(biāo)對(duì)象,并在執(zhí)行連接點(diǎn)之前或之后執(zhí)行通知。

定義權(quán)限檢查切面(PermissionAspect)

PermissionAspect 是一個(gè)切面類,它使用Spring AOP來(lái)攔截被權(quán)限注解標(biāo)記的方法,并執(zhí)行權(quán)限檢查邏輯。

import org.aspectj.lang.annotation.Aspect;

import org.aspectj.lang.annotation.Pointcut;

import org.aspectj.lang.annotation.Before;

import org.springframework.stereotype.Component;

@Aspect

@Component

public class PermissionAspect {

@Pointcut("@annotation(permissionRequired)")

public void permissionPointcut(PermissionRequired permissionRequired) {}

@Before("permissionPointcut(permissionRequired)")

public void checkPermission(JoinPoint joinPoint, PermissionRequired permissionRequired) {

// 獲取當(dāng)前用戶

User currentUser = SecurityContextHolder.getContext().getAuthentication().getPrincipal();

// 檢查用戶是否擁有所需的權(quán)限

for (String permission : permissionRequired.value()) {

if (!permissionService.hasPermission(currentUser, permission)) {

throw new AccessDeniedException("Access Denied: No permission to perform this operation.");

}

}

}

// 其他方法,如角色檢查、數(shù)量限制檢查等

}組織權(quán)限檢查

組織權(quán)限檢查需要查詢數(shù)據(jù)庫(kù),確定當(dāng)前用戶所屬的組織是否擁有特定的權(quán)限。

public boolean hasOrganizationPermission(User currentUser, String permission) {

// 查詢數(shù)據(jù)庫(kù),檢查用戶所屬組織是否有權(quán)限

}個(gè)人權(quán)限檢查

個(gè)人權(quán)限檢查需要查詢數(shù)據(jù)庫(kù),確定當(dāng)前用戶是否擁有特定的權(quán)限。

public boolean hasUserPermission(User currentUser, String permission) {

// 查詢數(shù)據(jù)庫(kù),檢查用戶是否有權(quán)限

}數(shù)量限制檢查

數(shù)量限制檢查需要查詢數(shù)據(jù)庫(kù),確定當(dāng)前用戶或組織是否達(dá)到了操作數(shù)量的限制。

public boolean isLimitExceeded(User currentUser, String limitType) {

// 查詢數(shù)據(jù)庫(kù),檢查是否達(dá)到數(shù)量限制

}特殊角色檢查

特殊角色檢查需要查詢數(shù)據(jù)庫(kù),確定當(dāng)前用戶是否擁有特殊角色。

public boolean hasSpecialRole(User currentUser) {

// 查詢數(shù)據(jù)庫(kù),檢查用戶是否擁有特殊角色

}綜合檢查邏輯

在實(shí)際的權(quán)限檢查邏輯中,我們需要綜合考慮組織權(quán)限、個(gè)人權(quán)限、數(shù)量限制和特殊角色。這可能涉及到多個(gè)方法的調(diào)用和復(fù)雜的邏輯判斷。

在PermissionAspect中,我們可以使用環(huán)繞通知(Around Advice)來(lái)實(shí)現(xiàn)這一邏輯,確保在方法執(zhí)行前后進(jìn)行必要的檢查。

6. 權(quán)限控制的業(yè)務(wù)邏輯實(shí)現(xiàn)

在權(quán)限控制系統(tǒng)中,業(yè)務(wù)邏輯層是實(shí)現(xiàn)權(quán)限檢查功能的核心。它負(fù)責(zé)與數(shù)據(jù)庫(kù)交互,獲取用戶、角色和權(quán)限數(shù)據(jù),并根據(jù)這些數(shù)據(jù)執(zhí)行權(quán)限檢查。以下是三個(gè)關(guān)鍵服務(wù)的實(shí)現(xiàn):UserService、RoleService 和 PermissionService。

用戶權(quán)限服務(wù)(UserService)

UserService 提供了與用戶相關(guān)的業(yè)務(wù)邏輯,包括獲取用戶信息、用戶權(quán)限以及用戶所屬的角色。

@Service

public class UserService {

@Autowired

private UserRepository userRepository;

public User getUserById(Long userId) {

return userRepository.findById(userId).orElse(null);

}

public Set<String> getUserPermissions(Long userId) {

User user = getUserById(userId);

if (user != null) {

Set<Role> roles = user.getRoles();

Set<String> permissions = new HashSet<>();

for (Role role : roles) {

permissions.addAll(role.getPermissions());

}

return permissions;

}

return Collections.emptySet();

}

// 其他用戶相關(guān)業(yè)務(wù)邏輯

}角色權(quán)限服務(wù)(RoleService)

RoleService 提供了與角色相關(guān)的業(yè)務(wù)邏輯,包括獲取角色信息、角色權(quán)限以及分配給角色的權(quán)限。

@Service

public class RoleService {

@Autowired

private RoleRepository roleRepository;

public Role getRoleById(Long roleId) {

return roleRepository.findById(roleId).orElse(null);

}

public Set<String> getRolePermissions(Long roleId) {

Role role = getRoleById(roleId);

if (role != null) {

return role.getPermissions();

}

return Collections.emptySet();

}

// 其他角色相關(guān)業(yè)務(wù)邏輯

}權(quán)限檢查服務(wù)(PermissionService)

PermissionService 是權(quán)限控制系統(tǒng)的核心,它負(fù)責(zé)檢查用戶是否擁有特定的權(quán)限、角色以及是否超出操作數(shù)量限制。

@Service

public class PermissionService {

@Autowired

private UserService userService;

@Autowired

private RoleService roleService;

public boolean hasPermission(User user, String permission) {

if (user == null) {

returnfalse;

}

Set<String> userPermissions = userService.getUserPermissions(user.getId());

return userPermissions.contains(permission);

}

public boolean hasRole(User user, String role) {

if (user == null) {

returnfalse;

}

Set<Role> userRoles = user.getRoles();

for (Role userRole : userRoles) {

if (userRole.getName().equals(role)) {

returntrue;

}

}

returnfalse;

}

public boolean isLimitExceeded(User user, String limitType) {

// 實(shí)現(xiàn)檢查用戶或組織是否超出了操作數(shù)量限制

// 這可能涉及查詢數(shù)據(jù)庫(kù)中的計(jì)數(shù)器或使用緩存

returnfalse;

}

// 特殊角色檢查

public boolean hasSpecialRole(User user) {

// 實(shí)現(xiàn)檢查用戶是否擁有特殊角色

return hasRole(user, "ADMIN"); // 示例:假設(shè)"ADMIN"是特殊角色

}

}業(yè)務(wù)邏輯實(shí)現(xiàn)說(shuō)明

在這些服務(wù)中,我們使用了Spring框架的@Service注解來(lái)標(biāo)記服務(wù)類,并使用@Autowired注解來(lái)自動(dòng)注入所需的數(shù)據(jù)訪問(wèn)對(duì)象(如UserRepository 和 RoleRepository)。這些服務(wù)提供了與數(shù)據(jù)庫(kù)交互的方法,以及基于這些數(shù)據(jù)執(zhí)行權(quán)限檢查的邏輯。

UserService 和 RoleService 提供了獲取用戶和角色相關(guān)信息的方法,而PermissionService 則使用這些信息來(lái)執(zhí)行實(shí)際的權(quán)限檢查。這些服務(wù)可以被AOP切面或其他業(yè)務(wù)邏輯組件調(diào)用,以確保在執(zhí)行敏感操作之前進(jìn)行適當(dāng)?shù)臋?quán)限驗(yàn)證。

請(qǐng)注意,這些服務(wù)的實(shí)現(xiàn)可能需要根據(jù)具體的業(yè)務(wù)需求和數(shù)據(jù)庫(kù)設(shè)計(jì)進(jìn)行調(diào)整。在實(shí)際應(yīng)用中,還可能需要考慮性能優(yōu)化、緩存策略和安全性等因素。

7. 結(jié)論

在本文中,我們深入探討了如何使用Java注解和Spring AOP來(lái)實(shí)現(xiàn)一個(gè)復(fù)雜而靈活的權(quán)限控制系統(tǒng)。我們從權(quán)限控制的基本概念出發(fā),分析了系統(tǒng)需求,并設(shè)計(jì)了相應(yīng)的數(shù)據(jù)庫(kù)結(jié)構(gòu)。

接著,我們定義了權(quán)限注解,并實(shí)現(xiàn)了一個(gè)切面來(lái)攔截和檢查這些注解。最后,我們實(shí)現(xiàn)了業(yè)務(wù)邏輯層,提供了用戶權(quán)限服務(wù)、角色權(quán)限服務(wù)和權(quán)限檢查服務(wù)。

總結(jié)

- 權(quán)限控制的基本概念: 我們定義了組織權(quán)限、個(gè)人權(quán)限,并討論了權(quán)限的層次結(jié)構(gòu)和作用域,以及權(quán)限與角色的關(guān)系。

- 系統(tǒng)需求分析: 我們描述了復(fù)雜的權(quán)限控制需求,包括組織權(quán)限、個(gè)人權(quán)限、數(shù)量限制和特殊角色權(quán)限,并確定了業(yè)務(wù)規(guī)則。

- 庫(kù)表設(shè)計(jì): 我們?cè)O(shè)計(jì)了數(shù)據(jù)庫(kù)表結(jié)構(gòu),包括組織表、用戶表、角色表、權(quán)限表以及相關(guān)的關(guān)聯(lián)表。

- 權(quán)限控制的注解設(shè)計(jì): 我們定義了三個(gè)注解:@PermissionRequired、@RoleRequired 和 @LimitRequired,用于標(biāo)記需要權(quán)限檢查的方法。

- 切面實(shí)現(xiàn): 我們介紹了Spring AOP的基本概念,并實(shí)現(xiàn)了一個(gè)權(quán)限檢查切面,包括組織權(quán)限檢查、個(gè)人權(quán)限檢查、數(shù)量限制檢查和特殊角色檢查。

- 權(quán)限控制的業(yè)務(wù)邏輯實(shí)現(xiàn): 我們實(shí)現(xiàn)了用戶權(quán)限服務(wù)、角色權(quán)限服務(wù)和權(quán)限檢查服務(wù),這些服務(wù)提供了與數(shù)據(jù)庫(kù)交互和執(zhí)行權(quán)限檢查的邏輯。

實(shí)現(xiàn)的優(yōu)缺點(diǎn)

優(yōu)點(diǎn):

- 靈活性: 使用注解和AOP,我們可以靈活地在不同的方法上應(yīng)用權(quán)限控制,而不需要修改業(yè)務(wù)邏輯代碼。

- 可維護(hù)性: 將權(quán)限控制邏輯從業(yè)務(wù)邏輯中分離出來(lái),使得代碼更容易維護(hù)和擴(kuò)展。

- 重用性: 定義的注解和切面可以在多個(gè)項(xiàng)目中重用,減少了重復(fù)代碼。

- 安全性: 通過(guò)細(xì)致的權(quán)限控制,可以確保系統(tǒng)的安全性,防止未授權(quán)訪問(wèn)。

缺點(diǎn):

- 復(fù)雜性: 實(shí)現(xiàn)一個(gè)復(fù)雜的權(quán)限控制系統(tǒng)可能會(huì)增加系統(tǒng)的復(fù)雜性,特別是在設(shè)計(jì)和維護(hù)數(shù)據(jù)庫(kù)結(jié)構(gòu)和業(yè)務(wù)邏輯時(shí)。

- 性能考慮: 權(quán)限檢查可能會(huì)引入額外的性能開(kāi)銷,特別是在涉及大量數(shù)據(jù)庫(kù)查詢的情況下。

- 安全性依賴: 系統(tǒng)的安全性高度依賴于權(quán)限控制的實(shí)現(xiàn),任何實(shí)現(xiàn)上的漏洞都可能導(dǎo)致安全風(fēng)險(xiǎn)。

未來(lái)可能的改進(jìn)方向

- 緩存策略: 為了提高性能,可以引入緩存策略,減少對(duì)數(shù)據(jù)庫(kù)的直接查詢。

- 動(dòng)態(tài)權(quán)限更新: 支持動(dòng)態(tài)更新權(quán)限設(shè)置,而不需要重新部署或重啟應(yīng)用程序。

- 細(xì)粒度權(quán)限控制: 實(shí)現(xiàn)更細(xì)粒度的權(quán)限控制,例如基于屬性的訪問(wèn)控制(ABAC)。

- 審計(jì)和監(jiān)控: 增加審計(jì)和監(jiān)控功能,記錄所有權(quán)限檢查的操作,以便進(jìn)行安全分析和問(wèn)題排查。

- 用戶界面: 開(kāi)發(fā)一個(gè)用戶友好的管理界面,使管理員能夠輕松地管理用戶、角色和權(quán)限。

- 多因素認(rèn)證: 結(jié)合多因素認(rèn)證(MFA)增強(qiáng)系統(tǒng)的安全性。

通過(guò)這些改進(jìn),我們可以進(jìn)一步提高權(quán)限控制系統(tǒng)的性能、安全性和用戶體驗(yàn)。隨著技術(shù)的發(fā)展和業(yè)務(wù)需求的變化,權(quán)限控制系統(tǒng)也需要不斷地演進(jìn)和優(yōu)化。