被 .env 折磨到想離職?試試這套更安全還不折騰的密鑰方案

用 .env 管環境變量已經是“行業默認”,但它既不總安全,也不總干凈,更談不上對生產環境友好。

這篇就是手把手帶你升級到一套更安全、更專業、更接近生產實戰的做法:用 dotenv-cli、.env.vault 再加系統級環境變量,把安全性拉滿的同時,還不犧牲開發體驗(DX)。

.env 到處都是,但這不一定是好事

說句實話:幾乎每個項目里都有 .env。

但現實往往是這樣的:

- 它很容易 泄露——

git push一手抖,密鑰就進了公共倉庫 - 它容易 失控——一個變量改了,本地、測試、預發立刻全亂套

- 它并不 可移植——CI/CD、Docker、Staging……每個環境都要單獨折騰一套處理邏輯

更別提那一堆讓人腦殼疼的文件:

.env、.env.local、.env.production、.env.sample、.env.staging……

看到這串名字頭暈了嗎?你不孤單,大家都暈。

大多數人的做法,其實一上生產就碎掉了

典型流程是不是這樣:

- 把秘密全塞進

.env - 用

dotenv在代碼里加載 - 提交一個

.env.example,自我安慰“這樣就夠安全了吧”

但問題是,這套操作根本沒認真想過:

- 從開發到預發,配置怎么無痛遷移?

- CI/CD 里,密鑰怎么注入?

- 密鑰要輪換的時候,誰能看到、誰必須更新?

- 審計怎么做,誰什么時候動過什么?

在本地寫 demo 是沒事,一旦要支撐團隊協作和生產發布,這套方案很快就崩。

更好的辦法:3 步把你的 .env 升級到“成年版本”

第一步:上 dotenv-cli,別再手撕環境變量

先裝上這個小工具:

npm install dotenv-cli之后你可以這樣跑腳本:

dotenv -e .env.dev -- node server.js意思是:顯式指定用 .env.dev,然后再跑 node server.js。好處是:你再也不用在代碼里寫一堆“如果是 dev 就加載這個文件”的奇怪邏輯,命令本身就說清楚了“我現在用的是哪套配置”。

你甚至可以直接在 package.json 里給每個腳本配好“專屬 .env”:

"scripts": {

"dev": "dotenv -e .env.dev -- next dev",

"stage": "dotenv -e .env.staging -- next build"

}這樣一來:

- 哪個腳本對應哪個環境,一行就能看懂

- 換環境就是改個文件名,而不是滿世界找

if (process.env.NODE_ENV)

控制力瞬間提上來 ?

第二步:用 .env.vault 給密鑰套一層“保險箱”

dotenv-vault 做的事情很簡單粗暴:把你的 .env 整體加密,變成一個 .env.vault 文件。

一條指令搞定本地構建:

npx dotenv-vault local build構建完之后,.env.vault 就是密文。就算這個文件不小心被傳出去了,也只是加密后的內容。

這玩意對誰有用?

- 對有多環境的研發團隊:不用再用 Excel 或飛書文檔到處貼密鑰

- 對 CI/CD:可以把密鑰安全地“同步到云端”,流水線里再解密

- 對遠程協作:不明文傳播密鑰,減少“復制粘貼時截圖走光”的風險

一句話:同樣是同步密鑰,用 Vault 的方式會體面很多。

第三步:真正的生產環境里,干脆別再依賴 .env 文件

到了生產,建議你直接把 .env 文件放下。

更穩的做法是:

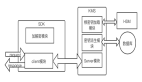

- 用 AWS SSM、Secrets Manager、GitHub Actions Secrets 等托管方案

- 在部署、運行時,把這些值注入成系統級環境變量

- 代碼層面只做一件事:從

process.env里讀取,不再依賴任何本地文件

這么做有幾個好處:

.env丟了也沒關系,生產不靠它吃飯- 審計、權限、輪換,都交給成熟的基礎設施

- 即使機器被換、容器被重建,密鑰注入方式也一致

說白了:開發可以用 .env 輔助,生產就收一收,交給系統級工具。

Bonus:從此以后,別再把秘密塞進 git 了

既然都講到這了,順手把另一個坑也填了。

你可以先加個 pre-commit hook 幫你擋一擋明顯的問題:

npx husky add .husky/pre-commit "npx dotenv-linter ."或者至少,把 .env 類的東西扔進 .gitignore(理論上你早就這么做了,對吧):

.env*

!.env.example這兩步不能說絕對安全,但能幫你擋掉一大半“手滑型事故”。

最后聊聊:.env 只是起點,不是終點

環境變量本身沒錯,.env 文件當然也有它的價值,但它更像是:

“周末寫 side project 的臨時帳篷”,而不是 “扛得住風雨的生產級工地”。

如果你想把這塊安全性和工程化一起提上去,可以從這三件事開始:

- ? 用

dotenv-cli管理環境切換和腳本 - ? 用

.env.vault給密鑰上一道加密“防火墻” - ? 真到了生產,就交給系統級環境變量和 Secret 服務

這樣你最后會得到什么?

?? 你能帶走的幾個改變

- 一套更安全、可控的

.env流程 - 更干凈的腳本和配置,不用翻一堆條件判斷

- 更健康的部署衛生習慣(特別是團隊協作、多人維護時)

- 那種“完了,我剛剛是不是把密鑰推上去了”的心驚瞬間,會出現得越來越少