FireEye最新報告:當前全球網(wǎng)絡攻擊態(tài)勢

FireEye公司發(fā)布了一份最新報告,著眼于與網(wǎng)絡攻擊有關的全球范圍內的惡意網(wǎng)絡通信活動。

“由于網(wǎng)絡攻擊相關技術已經超越了傳統(tǒng)基于特征識別安全防御體系的防御能力,因此威脅的范圍正在進一步擴大。像當前全球都在使用的反病毒軟件,對抗網(wǎng)絡威脅時已經顯得捉襟見肘。一次精心策劃的網(wǎng)絡犯罪活動能夠輕易的躲避檢測并在受感染的組織內部建立通信。”FireEye公司CEODavid DeWalt說道。

C&C服務器被廣泛應用在網(wǎng)絡攻擊的整個生命周期當中,通過回調的方式與受感染的主機之間保持通信,允許攻擊者更新惡意軟件來躲避檢測,提取感染主機中的信息,或者在目標組織內部擴大攻擊范圍。

這幅”網(wǎng)絡攻擊分布態(tài)勢圖”是通過回溯2012年超過一千二百萬的攻擊事件而繪制出來的,這些攻擊事件記錄在了上千臺FireEye產品的攻擊日志中,使用這些設備的客戶來自超過184個國家。FireEye平臺是部署在防火墻,下一代防火墻,IPS,AV以及其他安全網(wǎng)關設備后面的,代表著網(wǎng)絡攻擊瓦解了傳統(tǒng)安全防御之后的最后一道防線。

網(wǎng)絡攻擊已經成為了全球性的活動。在過去幾年當中,被特意標記過的回調信號發(fā)送到了全球184個國家當中。FireEye發(fā)現(xiàn)網(wǎng)絡攻擊中常見的C&C服務器也被部署在了超過184個國家當中——這一數(shù)字與2012年發(fā)現(xiàn)的130個國家增長了41%。

亞洲和東歐是網(wǎng)絡攻擊的熱點區(qū)域。我們對回調標記的平均數(shù)以公司為單位進行計算并按國家分類,亞洲的中國大陸,韓國,印度,日本以及香港地區(qū)占全球攻擊事件總數(shù)的%24。而東歐的俄國,波蘭,羅馬尼亞,烏克蘭,哈薩克斯坦以及拉脫維亞以22%的比例緊隨其后。

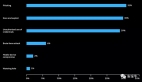

科技公司是熱門的攻擊對象。分析結果顯示在受到下一代網(wǎng)絡攻擊的所有公司當中,科技類公司所占比例最高。

科技公司因為其所擁有的智力財產而成為攻擊熱點,攻擊的目的大多是破壞或修改源代碼來為進一步的犯罪活動鋪路。

與APT攻擊活動有關的APT工具絕大多數(shù)是“中國生產”或者和中國黑客組織有關。通過繪制已知APT攻擊的家族樹,F(xiàn)ireEye發(fā)現(xiàn)大多數(shù)APT攻擊事件——大概89%——是與中國有關的。而在這些攻擊中經常用到的工具是Gh0st RAT。