道高一尺魔高一丈,針對(duì)工業(yè)設(shè)備的勒索軟件再次升級(jí)

至少?gòu)?017年開始,對(duì)影響工業(yè)生產(chǎn)和關(guān)鍵基礎(chǔ)設(shè)施組織的勒索軟件事件的公開披露大幅增加。知名的勒索軟件家族,有WannaCry、LockerGoga、MegaCortex、Ryuk、Maze,以及現(xiàn)在的SNAKEHOSE(也稱為Snake / Ekans),已經(jīng)讓工業(yè)生產(chǎn)行業(yè)的受害者付出了數(shù)百萬美元的贖金和各種成本,這些攻擊還對(duì)使各組織能夠生產(chǎn)和提供貨物和服務(wù)的物理過程造成重大中斷和延誤。

最近,隨著金融犯罪分子的策略已從機(jī)會(huì)主義演變?yōu)槔账鬈浖舨呗裕芯咳藛T發(fā)現(xiàn)攻擊者在攻擊時(shí)的內(nèi)部偵察的增加,使他們能夠瞄準(zhǔn)對(duì)生產(chǎn)鏈至關(guān)重要的系統(tǒng)。因此,勒索軟件感染無論是影響企業(yè)網(wǎng)絡(luò)中的關(guān)鍵資產(chǎn),還是影響OT網(wǎng)絡(luò)中的計(jì)算機(jī),往往會(huì)導(dǎo)致同樣的結(jié)果,這些攻擊最終都會(huì)造成產(chǎn)品或服務(wù)供應(yīng)不足或供應(yīng)延遲。

要真正理解工業(yè)部門勒索軟件發(fā)送操作的獨(dú)特細(xì)微差別,需要結(jié)合IT和OT系統(tǒng)的技能和可視性來講解。使用收集的例子,研究人員將說明勒索軟件是如何破壞工業(yè)運(yùn)營(yíng)能力的?

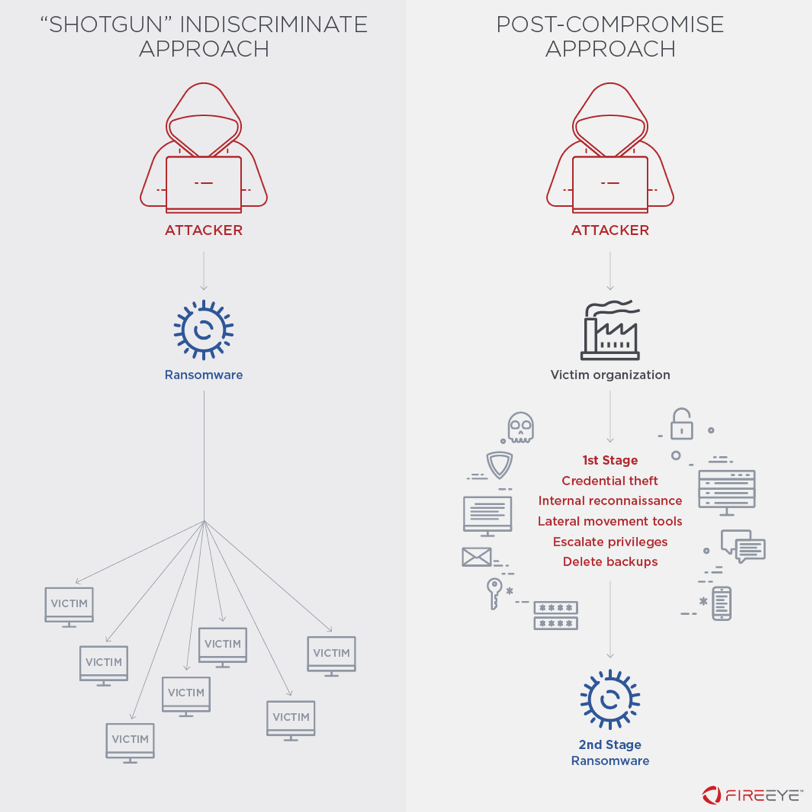

傳統(tǒng)的勒索軟件攻擊方法主要依賴于一種 叫做“shotgun” 的方法,這種方法包括不加選擇地傳播惡意軟件,以加密來自各種受害者的文件和數(shù)據(jù)。攻擊者使用這種攻擊模式的攻擊者將向受害者平均勒索500至1000美元,并希望能從盡可能多的人那里得到付款。雖然采用這種方法的早期勒索軟件活動(dòng)通常被認(rèn)為超出了OT安全的范圍,但最近針對(duì)整個(gè)工業(yè)和關(guān)鍵基礎(chǔ)設(shè)施組織的活動(dòng)已經(jīng)轉(zhuǎn)向采用一種更復(fù)雜的勒索操作方法。

在勒索軟件安全完成后,攻擊者可能仍然經(jīng)常依靠分布廣泛的惡意軟件來獲得對(duì)受害環(huán)境的初始訪問權(quán)限,但是一旦進(jìn)入網(wǎng)絡(luò),他們將專注于獲得特權(quán)訪問權(quán)限,以便他們能夠在部署勒索軟件之前探索目標(biāo)網(wǎng)絡(luò)并確定關(guān)鍵網(wǎng)絡(luò)。另外,這種方法還使攻擊者可以禁用通常足以檢測(cè)已知勒索軟件指標(biāo)或行為的安全過程。攻擊者投下的監(jiān)測(cè)網(wǎng)可能會(huì)影響關(guān)鍵系統(tǒng),從而給受害者造成最大的痛苦,進(jìn)而擴(kuò)大其后期行動(dòng)的規(guī)模和效力。因此,他們?cè)谡勁兄刑幱诟欣牡匚唬梢砸蟾叩内H金,這通常與受害者的支付能力和贖金本身的價(jià)值相稱。

不加區(qū)別的勒索軟件方法與掃描后開始進(jìn)行的勒索軟件方法的比較

涉及機(jī)會(huì)性勒索軟件部署的歷史事件通常僅限于影響單個(gè)計(jì)算機(jī),其中偶爾包括OT中間系統(tǒng),這些系統(tǒng)可以通過互聯(lián)網(wǎng)訪問,分段不佳或暴露于受感染的便攜式媒體。在2017年,研究人員還觀察到諸如NotPetya和BadRabbit之類的活動(dòng),在這些活動(dòng)中研究人員發(fā)現(xiàn)了具有蠕蟲功能的雨刷惡意軟件(wiper malware),通過偽裝,在成功安裝后,勒索軟件會(huì)開始進(jìn)行攻擊操作。

當(dāng)攻擊者針對(duì)特定行業(yè)或組織量身定制攻擊時(shí),具有基礎(chǔ)設(shè)施性質(zhì)的組織(例如,公用事業(yè),醫(yī)院和工業(yè)制造)和被認(rèn)為有能力支付贖金的公司(例如,收入更高的公司)成為主要目標(biāo)。這意味著金融犯罪攻擊者將目標(biāo)擴(kuò)大到直接處理有市場(chǎng)價(jià)值的信息(如信用卡號(hào)碼或客戶數(shù)據(jù))的行業(yè),以方便變現(xiàn)。

由于攻擊者在進(jìn)行內(nèi)部偵察并在部署勒索軟件之前,已經(jīng)橫向移動(dòng)到目標(biāo)網(wǎng)絡(luò)中,現(xiàn)在他們可以更好的在整個(gè)網(wǎng)絡(luò)中發(fā)起攻擊,從而對(duì)關(guān)鍵資產(chǎn)發(fā)起攻擊。

最重要的是,金融攻擊者過去經(jīng)常使用的許多戰(zhàn)術(shù)、技術(shù)和程序(TTP)與過去OT安全事件的攻擊生命周期的初始和中間階段高技能攻擊者所采用的策略、技術(shù)和程序相似。因此,金融犯罪分子很可能能夠轉(zhuǎn)向OT中介系統(tǒng)并在其中間系統(tǒng)部署勒索軟件,以進(jìn)一步破壞運(yùn)營(yíng)。

有組織的金融犯罪分子已經(jīng)顯示出破壞OT資產(chǎn)的能力

攻擊者通過勒索軟件獲得經(jīng)濟(jì)利益的能力取決于許多因素,其中之一就是破壞與受害組織的核心使命最相關(guān)的系統(tǒng)的能力。因此,研究人員可以期望成熟的攻擊者逐漸將其選擇范圍從IT和業(yè)務(wù)流程擴(kuò)展到OT資產(chǎn)監(jiān)視和控制物理流程。這在勒索軟件家族中表現(xiàn)得很明顯,例如SNAKEHOSE,其設(shè)計(jì)僅在停止一系列進(jìn)程后才執(zhí)行其有效載荷,比如包括來自通用電氣(General Electric)和霍尼韋爾(Honeywell)等供應(yīng)商的一些工業(yè)軟件。乍一看,SNAKEHOSE的攻擊列表似乎是專門為OT環(huán)境量身定制的,因?yàn)槌跏挤诸惖淖詣?dòng)化工具識(shí)別的進(jìn)程相對(duì)較少(但與OT相關(guān)的進(jìn)程數(shù)量較多)。然而,在手動(dòng)從終止進(jìn)程的函數(shù)中提取列表之后,我們確定SNAKEHOSE使用的終止列表實(shí)際上針對(duì)超過1000個(gè)進(jìn)程。

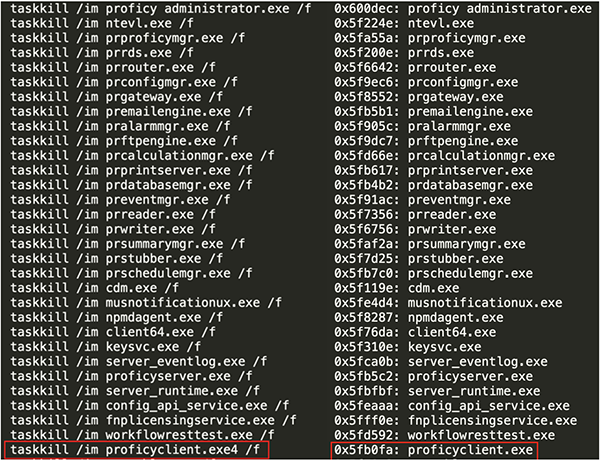

實(shí)際上,研究人員觀察到SNAKEHOSE與其他勒索軟件家族(包括LockerGoga,MegaCortex和Maze)執(zhí)行的進(jìn)程終止列表非常相似。其實(shí),這也不奇怪,在過去的兩年中,所有這些代碼家族都與影響工業(yè)組織的重大事件相關(guān)。研究人員確定的最早包含OT處理的列表是2019年1月與LockerGoga一起部署的批處理腳本。該列表與后來在MegaCortex事件中使用的批處理腳本非常相似,盡管有明顯的例外,例如與OT相關(guān)的流程出現(xiàn)明顯的錯(cuò)字,在研究人員的SNAKEHOSE或MegaCortex樣本中不存在“proficyclient.exe4”。 SNAKEHOSE和MegaCortex示例中沒有這種錯(cuò)別字可能表明這些惡意軟件開發(fā)者在最初復(fù)制LockerGoga列表中的OT進(jìn)程時(shí)已識(shí)別并糾正了該錯(cuò)誤,或者LockerGoga開發(fā)者未能正確地結(jié)合某些理論上的進(jìn)程常見的來源,如下所示。

使用LockerGoga(左)和SNAKEHOSE(右)部署的終止列表中的“proficyclient.exe”的拼寫

無論哪個(gè)勒索軟件家族首先在終止列表中使用了與OT相關(guān)的過程,還是由惡意軟件開發(fā)者獲得該列表的位置,該列表似乎在各個(gè)惡意軟件家族中普遍存在,這表明這個(gè)列表本身比任何實(shí)現(xiàn)它的惡意軟件家族更值得注意。盡管這些列表中標(biāo)識(shí)的OT流程可能只是代表從目標(biāo)環(huán)境自動(dòng)收集流程的巧合輸出,而不是影響OT的有針對(duì)性的努力,但此列表的存在為金融犯罪分子提供了破壞OT系統(tǒng)的機(jī)會(huì)。此外,研究人員預(yù)計(jì)隨著出于財(cái)務(wù)動(dòng)機(jī)的攻擊者繼續(xù)將工業(yè)組織作為攻擊對(duì)象,對(duì)OT更加熟悉并確定IT和OT系統(tǒng)之間的依存關(guān)系,他們將開發(fā)其他運(yùn)行工業(yè)軟件產(chǎn)品和技術(shù)的系統(tǒng)和運(yùn)行環(huán)境。

IT和OT系統(tǒng)中的勒索軟件部署已經(jīng)影響了工業(yè)生產(chǎn)

由于攻擊者采取了提前掃描工業(yè)組織系統(tǒng)的策略,并且對(duì)工業(yè)部門目標(biāo)的攻擊意識(shí)增強(qiáng),因此無論惡意軟件是部署在IT還是OT中,勒索軟件事件都會(huì)影響工業(yè)生產(chǎn)。勒索軟件事件對(duì)公司網(wǎng)絡(luò)中服務(wù)器和計(jì)算機(jī)的數(shù)據(jù)進(jìn)行加密,導(dǎo)致對(duì)由OT網(wǎng)絡(luò)監(jiān)管的物理生產(chǎn)過程的直接或間接破壞。這導(dǎo)致了最終產(chǎn)品或服務(wù)的供應(yīng)不足或延遲,這代表了長(zhǎng)期的經(jīng)濟(jì)損失,如失去商業(yè)機(jī)會(huì)、事件響應(yīng)成本、監(jiān)管罰款、聲譽(yù)損害,有時(shí)甚至支付了贖金。在某些部門,如公用事業(yè)和公共服務(wù),它們一旦停止運(yùn)轉(zhuǎn),就會(huì)對(duì)社會(huì)生活產(chǎn)生重要影響。

勒索軟件使用IT網(wǎng)絡(luò)感染工業(yè)生產(chǎn)的最著名例子是Norsk Hydro公司 2019年3月遭受的攻擊,挪威鋁業(yè)巨頭Norsk Hydro在2019年3月18日和19日的午夜左右發(fā)現(xiàn)了這次攻擊,研究表明攻擊者早在發(fā)現(xiàn)漏洞之前就可以訪問其系統(tǒng)。據(jù)報(bào)道,該攻擊涉及一個(gè)名為L(zhǎng)ockerGoga的較新的勒索軟件,該勒索軟件旨在對(duì)受感染計(jì)算機(jī)上的文件進(jìn)行加密。該事件導(dǎo)致業(yè)務(wù)流程管理系統(tǒng)(BPMS)中斷,迫使多個(gè)站點(diǎn)關(guān)閉自動(dòng)化操作。除此之外,勒索軟件還中斷了通常用于管理整個(gè)生產(chǎn)鏈中的資源的IT系統(tǒng)之間的通信。這些信息流(例如包含產(chǎn)品庫(kù)存)中斷,迫使該公司臨時(shí)關(guān)閉多個(gè)工廠并將挪威、卡塔爾和巴西等國(guó)家的工廠運(yùn)營(yíng)模式改為“可以使用的”手動(dòng)運(yùn)營(yíng)模式,以繼續(xù)執(zhí)行某些運(yùn)營(yíng),比如讓員工手動(dòng)處理6500多個(gè)庫(kù)存單位和4000個(gè)貨架。根據(jù)FireEye旗下的公司 Mandiant對(duì)一個(gè)類似的案例的調(diào)查,在該案例中,TrickBot被用于在一家石油鉆機(jī)制造商處部署Ryuk勒索軟件。盡管感染僅發(fā)生在公司網(wǎng)絡(luò)上,但最大的業(yè)務(wù)影響是由Oracle ERP軟件的中斷引起的,該中斷使公司暫時(shí)脫機(jī),并對(duì)生產(chǎn)產(chǎn)生負(fù)面影響。

當(dāng)勒索軟件到達(dá)OT網(wǎng)絡(luò)中基于IT的資產(chǎn)時(shí),例如人機(jī)界面(HMI),監(jiān)督控制和數(shù)據(jù)采集(SCADA)軟件以及工程工作站,可能會(huì)產(chǎn)生類似的結(jié)果。大多數(shù)設(shè)備依賴于易受各種IT威脅影響的商品軟件和標(biāo)準(zhǔn)操作系統(tǒng)。 Mandiant Intelligence根據(jù)敏感消息源了解到至少有一次事件,該事件是由于大規(guī)模勒索軟件攻擊而導(dǎo)致工業(yè)設(shè)施停產(chǎn)。由于該設(shè)施的網(wǎng)絡(luò)分段不當(dāng),從而使惡意軟件從公司網(wǎng)絡(luò)傳播到OT網(wǎng)絡(luò),在此OT服務(wù)器對(duì)服務(wù)器,HMI,工作站和備份進(jìn)行加密。

如果要緩解勒索軟件的影響,需要在IT和OT上進(jìn)行防御

研究人員鼓勵(lì)所有組織評(píng)估與勒索軟件攻擊有關(guān)的安全和工業(yè)風(fēng)險(xiǎn)。請(qǐng)注意,這些建議還有助于在面對(duì)其他對(duì)業(yè)務(wù)運(yùn)營(yíng)的威脅(例如加密采礦惡意軟件感染)時(shí)增強(qiáng)抵御能力。盡管每種情況都會(huì)有所不同,但研究人員重點(diǎn)介紹以下建議。

- 進(jìn)行滲透測(cè)試,以評(píng)估你組織的當(dāng)前安全狀況以及對(duì)勒索軟件威脅做出響應(yīng)的能力。模擬攻擊場(chǎng)景(主要在非生產(chǎn)環(huán)境中)以了解事件響應(yīng)團(tuán)隊(duì)對(duì)實(shí)際事件的意識(shí)和響應(yīng)能力。

- 審查運(yùn)營(yíng)、業(yè)務(wù)流程和工作流,以識(shí)別對(duì)于維持連續(xù)工業(yè)運(yùn)營(yíng)至關(guān)重要的資產(chǎn)。

- 通過基于網(wǎng)絡(luò)或基于主機(jī)的防火墻邏輯隔離主資產(chǎn)和冗余資產(chǎn),并進(jìn)行后續(xù)的資產(chǎn)加固,例如,禁用通常被勒索軟件用于其傳播的服務(wù),如SMB、RDP和WMI。除了創(chuàng)建策略來禁用不必要的對(duì)等和遠(yuǎn)程連接之外,我們還建議對(duì)可能承載這些服務(wù)和協(xié)議的所有系統(tǒng)進(jìn)行常規(guī)審查。

- 建立嚴(yán)格的備份制度,應(yīng)特別注意確保備份的安全性和完整性。另外,關(guān)鍵備份必須保持脫機(jī)狀態(tài),或至少保持在隔離的網(wǎng)絡(luò)上。

- 根據(jù)恢復(fù)時(shí)間目標(biāo)優(yōu)化恢復(fù)計(jì)劃,在恢復(fù)期間引入所需的可選工作流程(包括手動(dòng)流程),這對(duì)于關(guān)鍵資產(chǎn)有限或沒有冗余的組織尤其重要。當(dāng)從備份中恢復(fù)時(shí),加強(qiáng)恢復(fù)的資產(chǎn)和整個(gè)組織的基礎(chǔ)結(jié)構(gòu),以防止重復(fù)的勒索病毒感染和傳播。

- 建立對(duì)OT外圍保護(hù)設(shè)備的明確所有權(quán)和管理,以確保可以在企業(yè)范圍內(nèi)進(jìn)行緊急更改。在遏制攻擊時(shí),必須保持有效的網(wǎng)絡(luò)分段。