谷歌表單成為了BEC攻擊的工具

網(wǎng)絡(luò)攻擊者向某些組織發(fā)送了數(shù)千封電子郵件,研究人員警告說,這是犯罪分子在進行信息偵察活動,其目的是為以后要進行的商業(yè)電子郵件攻擊(BEC)確定目標。

研究人員觀察到從2020年12月到現(xiàn)在,該攻擊者已經(jīng)向公司發(fā)送了數(shù)千封郵件,主要是發(fā)送給零售、電信、醫(yī)療保健、能源和制造業(yè)部門。值得注意的是,此次攻擊活動利用了谷歌的Forms調(diào)查工具。為了繞過電子郵件內(nèi)容過濾系統(tǒng),網(wǎng)絡(luò)犯罪分子使用谷歌表單來收集信息并不新鮮,這在憑證釣魚攻擊活動中經(jīng)常會觀察到。然而,研究人員表示,在這種攻擊中,使用Google Forms還可以使郵件收件人和攻擊者之間保持聯(lián)系,從而對他們進行BEC攻擊。

據(jù)Proofpoint研究人員在周三的分析中稱,"這種活動通過利用谷歌服務(wù)與社會工程學(xué)攻擊相結(jié)合的方式,使攻擊更具有規(guī)模性和合法性,在BEC攻擊中經(jīng)常會見到。"。

這些信息中包含了目標組織中C級高管的名字,這表明網(wǎng)絡(luò)犯罪分子在進行攻擊的時候做好了充分的準備。研究人員表示,這些郵件本身 "形式很簡單,但內(nèi)容卻給人以緊迫感",它們問受害者能否立即去做一件事,發(fā)件人聲稱自己是要去開會或太忙,無法親自處理這項任務(wù),并在郵件中附加了一個鏈接。

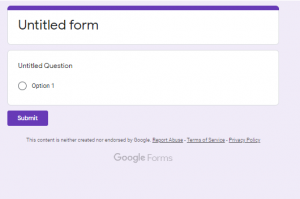

這個鏈接會將受害者引向一個托管在Google Forms基礎(chǔ)設(shè)施上的無標題的表格。Google Forms是一款調(diào)查管理軟件,是Google的Doc Editors套件的一部分。奇怪的是,這次攻擊活動中使用的表格是空白的,只是寫著 "無標題表格 "。

研究人員認為,這樣做的目的是為了使受害者回復(fù)電子郵件,回復(fù)說調(diào)查問卷被破壞了或者說表格是有問題的。這可以為受害者和攻擊者之間的更進一步的交流奠定基礎(chǔ),為后續(xù)進行的BEC攻擊做好準備。

研究人員說:"該表格很可能只是一個探測工具,簡單地看看是否有人填寫他們的信息,作為一種新的探測技術(shù),那些習(xí)慣點擊郵件鏈接的用戶很容易成為受害者"。

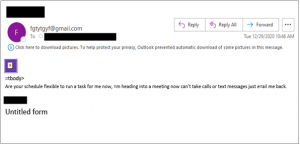

盡管使用了這一攻擊技巧,但郵件本身有幾處明顯的錯誤,很可能會讓收件人看出破綻。包括錯誤的拼寫和一些不規(guī)范的語法。其中一封郵件說:"你現(xiàn)在有時間嗎,現(xiàn)在幫我做一件事,點擊=m標題進入一個會議,我現(xiàn)在不能接收電話或短信 只能給我發(fā)e=ail。"

另一個非常明顯的地方就是這次攻擊活動中發(fā)件人使用的電子郵件地址,在某些情況下,這些地址一眼就能看出不是合法的電子郵件地址(比如fgtytgyg[@]gmail.com)。

Proofpoint威脅研究和檢測高級總監(jiān)Sherrod DeGrippo告訴Threatpost:"我們并沒有研究出這些郵件地址的組合規(guī)律,同時,有些地址看起來像是隨機拼湊而成的,而其他地址則結(jié)合使用了常見的名稱或短語"

研究人員認為,這只是攻擊活動的最初階段。他們表示,攻擊者可能是正在收集信息,確定后續(xù)的攻擊目標。

研究人員說:"郵件中使用緊急語氣與之前的BEC攻擊者的行為是一致的,因此,我們希望這些信息對于客戶和社區(qū)有警醒作用"。

攻擊者此前曾利用過包括谷歌表單在內(nèi)的其他谷歌服務(wù),然后發(fā)動各種惡意攻擊。曾在11月的一次網(wǎng)絡(luò)釣魚攻擊活動中,犯罪分子利用谷歌表單來收集受害者的憑證,這些表單偽裝成了25家不同的公司、品牌和政府機構(gòu)的登錄頁面。11月的另一次攻擊活動中使用了谷歌表格和美國運通的標志,并企圖獲取受害者的敏感信息。同樣在11月,騙子利用Google Drive協(xié)作功能,欺騙用戶點擊惡意鏈接進行攻擊。

Proofpoint研究人員說:"雖然社會工程學(xué)攻擊在電子郵件傳播攻擊中非常普遍,但它在惡意軟件攻擊和憑證釣魚攻擊中的應(yīng)用方式與在BEC活動中的應(yīng)用方式是不同的,在惡意軟件攻擊活動中,社會工程學(xué)是在攻擊的初始階段使用的。相反,在BEC中,社會工程學(xué)在整個攻擊過程中都會使用到。雖然這種攻擊很少見,我們發(fā)現(xiàn)的攻擊方式通常是惡意攻擊者在獲取受害人的信任后,向受害人提供惡意軟件來進行攻擊。"

本文翻譯自:https://threatpost.com/google-forms-set-baseline-for-widespread-bec-attacks/163223/