網(wǎng)絡(luò)安全編程:C語(yǔ)言逆向之函數(shù)的識(shí)別

在學(xué)習(xí)編程的過(guò)程中,需要閱讀大量的源代碼才能提高自身的編程能力。同樣,在做產(chǎn)品的時(shí)候也需要大量參考同行的軟件才能改善自己產(chǎn)品的不足。如果發(fā)現(xiàn)某個(gè)軟件的功能非常不錯(cuò),是自己急需融入自己軟件產(chǎn)品的功能,而此時(shí)又沒(méi)有源代碼可以參考,那么程序員唯一能做的只有通過(guò)逆向分析來(lái)了解其實(shí)現(xiàn)方式。除此之外,當(dāng)使用的某個(gè)軟件存在 Bug,而該軟件已經(jīng)不再更新時(shí),程序員能做的并不是去尋找同類(lèi)的其他軟件,而是可以通過(guò)逆向分析來(lái)自行修正其軟件的 Bug,從而很好地繼續(xù)使用該軟件。逆向分析程序的原因很多,有些情況不得不進(jìn)行逆向分析,比如病毒分析、漏洞分析等。

可能病毒分析、漏洞分析等高深技術(shù)對(duì)于有些人來(lái)說(shuō)目前還無(wú)法達(dá)到,但是其基礎(chǔ)知識(shí)部分都離不開(kāi)逆向知識(shí)。下面借助IDA來(lái)分析由VC6編譯連接C語(yǔ)言的代碼,從而來(lái)學(xué)習(xí)掌握逆向的基礎(chǔ)知識(shí)。

1. 簡(jiǎn)單的C語(yǔ)言函數(shù)調(diào)用程序

為了方便介紹關(guān)于函數(shù)的識(shí)別,這里寫(xiě)一個(gè)簡(jiǎn)單的C語(yǔ)言程序,用VC6進(jìn)行編譯連接。C語(yǔ)言的代碼如下:

- #include <stdio.h>

- #include <windows.h>

- int test(char *szStr, int nNum)

- {

- printf("%s, %d \r\n", szStr, nNum);

- MessageBox(NULL, szStr, NULL, MB_OK);

- return 5;

- }

- int main(int argc, char ** argv)

- {

- int nNum = test("hello", 6);

- printf("%d \r\n", nNum);

- return 0;

- }

在程序代碼中,自定義函數(shù)test()由主函數(shù)main()所調(diào)用,test()函數(shù)的返回值為int類(lèi)型。在test()函數(shù)中調(diào)用了printf()函數(shù)和MessageBox()函數(shù)。將代碼在VC6下使用DEBUG方式進(jìn)行編譯連接來(lái)生成一個(gè)可執(zhí)行文件,對(duì)該可執(zhí)行文件通過(guò)IDA進(jìn)行逆向分析。

以上代碼的擴(kuò)展名為“.c”,而不是“.cpp”。這里用來(lái)進(jìn)行逆向分析的例子均使用DEBUG方式在VC6下進(jìn)行編譯連接。

2. 函數(shù)逆向分析

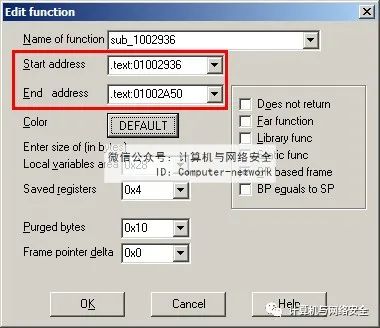

大多數(shù)情況下程序員都是針對(duì)自己比較感興趣的程序部分進(jìn)行逆向分析,分析部分功能或者部分關(guān)鍵函數(shù)。因此,確定函數(shù)的開(kāi)始位置和結(jié)束位置非常重要。不過(guò)通常情況下,函數(shù)的起始位置和結(jié)束位置都可以通過(guò)反匯編工具自動(dòng)識(shí)別,只有在代碼被刻意改變后才需要程序員自己進(jìn)行識(shí)別。IDA可以很好地識(shí)別函數(shù)的起始位置和結(jié)束位置,如果在逆向分析的過(guò)程中發(fā)現(xiàn)有分析不準(zhǔn)確的時(shí)候,可以通過(guò)Alt + P快捷鍵打開(kāi)“Edit function”(編輯函數(shù))對(duì)話框來(lái)調(diào)整函數(shù)的起始位置和結(jié)束位置。“Edit function”對(duì)話框的界面如圖1所示。在圖1中,被選中的部分可以設(shè)定函數(shù)的起始地址和結(jié)束地址。

圖1 “Edit function”對(duì)話框

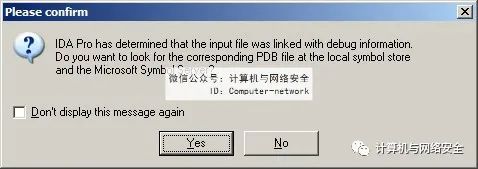

用IDA打開(kāi)VC6編譯好的程序,在打開(kāi)的時(shí)候,IDA會(huì)有一個(gè)提示,如圖2所示。該圖詢問(wèn)是否使用PDB文件。PDB文件是程序數(shù)據(jù)庫(kù)文件,是編譯器生成的一個(gè)文件,方便程序調(diào)試使用。PDB包含函數(shù)地址、全局變量的名字和地址、參數(shù)和局部變量的名字和在堆棧的偏移量等很多信息。這里選擇“Yes”按鈕。

圖2 提示是否使用PDB文件

在分析其他程序的時(shí)候,通常沒(méi)有PDB文件,那么這里會(huì)選擇“No”按鈕。在有PDB和無(wú)PDB文件時(shí),IDA的分析結(jié)果是截然不同的。請(qǐng)大家在自己分析時(shí),嘗試對(duì)比不加載編譯器生成的PDB文件和加載了PDB文件IDA生成的反匯編代碼的差異。

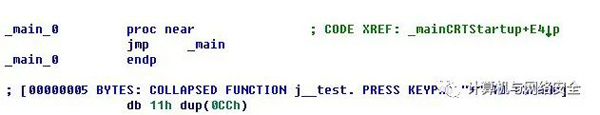

當(dāng)IDA完成對(duì)程序的分析后,IDA直接找到了main()函數(shù)的跳表項(xiàng),如圖3所示。

圖3 main()函數(shù)的跳表

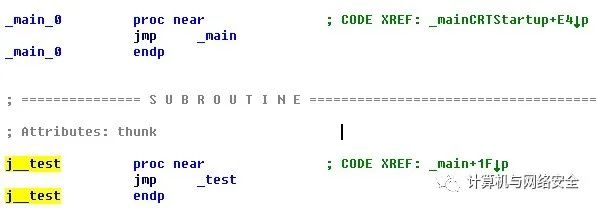

所謂main()函數(shù)的跳表項(xiàng),意思是這里并不是main()函數(shù)的真正的起始位置,而是該位置是一個(gè)跳表,用來(lái)統(tǒng)一管理各個(gè)函數(shù)的地址。從圖3中看到,有一條jmp _main的匯編代碼,這條代碼用來(lái)跳向真正的main()函數(shù)的地址。在IDA中查看圖3上下位置,可能只能找到這么一條跳轉(zhuǎn)指令。在圖3的靠下部分有一句注釋為“[00000005 BYTES: COLLAPSED FUNCTION j__test. PRESS KEYPAD "+" TO EXPAND]”。這里是可以展開(kāi)的,在該注釋上單擊右鍵,出現(xiàn)右鍵菜單后選擇“Unhide”項(xiàng),則可以看到被隱藏的跳表項(xiàng),如圖4所示。

圖4 展開(kāi)后的跳表

在實(shí)際的反匯編代碼時(shí),jmp _main和jmp _test是緊挨著的兩條指令,而且jmp后面是兩個(gè)地址。這里的顯示函數(shù)形式、_main和_test是由IDA進(jìn)行處理的。在OD下觀察跳表的形式,如圖5所示。

圖5 OD中跳表的指令位置

并不是每個(gè)程序都能被IDA識(shí)別出跳轉(zhuǎn)到main()函數(shù)的跳表項(xiàng),而且程序的入口點(diǎn)也并非main()函數(shù)。首先來(lái)看一下程序的入口函數(shù)位置。在IDA上單擊窗口選項(xiàng)卡,選擇“Exports”窗口(Exports窗口是導(dǎo)出窗口,用于查看導(dǎo)出函數(shù)的地址,但是對(duì)于EXE程序來(lái)說(shuō)通常是沒(méi)有導(dǎo)出函數(shù)的,這里將顯示EXE程序的入口函數(shù)),在“Exports”窗口中可以看到_mainCRTStartup,如圖6所示。

圖6 Exports窗口

雙擊_mainCRTStartup就可以到達(dá)啟動(dòng)函數(shù)的位置了。在C語(yǔ)言中,main()不是程序運(yùn)行的第一個(gè)函數(shù),而是程序員編寫(xiě)程序時(shí)的第一個(gè)函數(shù),main()函數(shù)是由啟動(dòng)函數(shù)來(lái)調(diào)用的。現(xiàn)在看一下

- _mainCRTStartup函數(shù)的部分反匯編代碼:

- .text:004011D0 public _mainCRTStartup

- .text:004011D0 _mainCRTStartup proc near

- .text:004011D0

- .text:004011D0 Code = dword ptr -1Ch

- .text:004011D0 var_18 = dword ptr -18h

- .text:004011D0 var_4 = dword ptr -4

- .text:004011D0

- .text:004011D0 push ebp

- .text:004011D1 mov ebp, esp

- .text:004011D3 push 0FFFFFFFFh

- .text:004011D5 push offset stru_422148

- .text:004011DA push offset __except_handler3

- .text:004011DF mov eax, large fs:0

- .text:004011E5 push eax

- .text:004011E6 mov large fs:0, esp

- .text:004011ED add esp, 0FFFFFFF0h

- .text:004011F0 push ebx

- .text:004011F1 push esi

- .text:004011F2 push edi

- .text:004011F3 mov [ebp+var_18], esp

- .text:004011F6 call ds:__imp__GetVersion@0 ; GetVersion()

- .text:004011FC mov __osver, eax

- .text:00401201 mov eax, __osver

- .text:00401206 shr eax, 8

- .text:00401209 and eax, 0FFh

- .text:0040120E mov __winminor, eax

- .text:00401213 mov ecx, __osver

- .text:00401219 and ecx, 0FFh

- .text:0040121F mov __winmajor, ecx

- .text:00401225 mov edx, __winmajor

- .text:0040122B shl edx, 8

- .text:0040122E add edx, __winminor

- .text:00401234 mov __winver, edx

- .text:0040123A mov eax, __osver

- .text:0040123F shr eax, 10h

- .text:00401242 and eax, 0FFFFh

- .text:00401247 mov __osver, eax

- .text:0040124C push 0

- .text:0040124E call __heap_init

- .text:00401253 add esp, 4

- .text:00401256 test eax, eax

- .text:00401258 jnz short loc_401264

- .text:0040125A push 1Ch

- .text:0040125C call fast_error_exit

- .text:00401261; ------------------------------------------------

- .text:00401261 add esp, 4

- .text:00401264

- .text:00401264 loc_401264: ; CODE XREF: _mainCRTStartup+88j

- .text:00401264 mov [ebp+var_4], 0

- .text:0040126B call __ioinit

- .text:00401270 call ds:__imp__GetCommandLineA@0 ; GetCommandLineA()

- .text:00401276 mov __acmdln, eax

- .text:0040127B call ___crtGetEnvironmentStringsA

- .text:00401280 mov __aenvptr, eax

- .text:00401285 call __setargv

- .text:0040128A call __setenvp

- .text:0040128F call __cinit

- .text:00401294 mov ecx, __environ

- .text:0040129A mov ___initenv, ecx

- .text:004012A0 mov edx, __environ

- .text:004012A6 push edx

- .text:004012A7 mov eax, ___argv

- .text:004012AC push eax

- .text:004012AD mov ecx, ___argc

- .text:004012B3 push ecx

- .text:004012B4 call _main_0

- .text:004012B9 add esp, 0Ch

- .text:004012BC mov [ebp+Code], eax

- .text:004012BF mov edx, [ebp+Code]

- .text:004012C2 push edx ; Code

- .text:004012C3 call _exit

- .text:004012C3 _mainCRTStartup endp

從反匯編代碼中可以看到,main()函數(shù)的調(diào)用在004012B4位置處。啟動(dòng)函數(shù)從004011D0地址處開(kāi)始,期間調(diào)用GetVersion()函數(shù)獲得了系統(tǒng)版本號(hào)、調(diào)用__heap_init函數(shù)初始化了程序所使用的堆空間、調(diào)用GetCommandLineA()函數(shù)獲取了命令行參數(shù)、調(diào)用___crtGetEnviro nmentStringsA函數(shù)獲得了環(huán)境變量字符串……在完成一系列啟動(dòng)所需的工作后,終于在004012B4處調(diào)用了_main_0。由于這里使用的是調(diào)試版且有PDB文件,因此在反匯編代碼中直接顯示出程序中的符號(hào),在分析其他程序時(shí)是沒(méi)有PDB文件的,這樣_main_0就會(huì)顯示為一個(gè)地址,而不是一個(gè)符號(hào)。不過(guò)依然可以通過(guò)規(guī)律來(lái)找到_main_0所在的位置。

沒(méi)有PDB文件,如何找到_main_0所在的位置呢?在VC6中,啟動(dòng)函數(shù)會(huì)依次調(diào)用GetVersion()、GetCommandLineA()、GetEnvironmentStringsA()等函數(shù),而這一系列函數(shù)即是一串明顯的特征。在調(diào)用完GetEnvironmentStringsA()后,不遠(yuǎn)處會(huì)有3個(gè)push操作,分別是main()函數(shù)的3個(gè)參數(shù),代碼如下:

- .text:004012A0 mov edx, __environ

- .text:004012A6 push edx

- .text:004012A7 mov eax, ___argv

- .text:004012AC push eax

- .text:004012AD mov ecx, ___argc

- .text:004012B3 push ecx

- .text:004012B4 call _main_0

該反匯編代碼對(duì)應(yīng)的C代碼如下:

- #ifdef WPRFLAG

- __winitenv = _wenviron;

- mainret = wmain(__argc, __wargv, _wenviron);

- #else /* WPRFLAG */

- __initenv = _environ;

- mainmainret = main(__argc, __argv, _environ);

- #endif /* WPRFLAG */

該部分代碼是從CRT0.C中得到的,可以看到啟動(dòng)函數(shù)在調(diào)用main()函數(shù)時(shí)有3個(gè)參數(shù)。

接著上面的內(nèi)容,在3個(gè)push操作后的第1個(gè)call處,即是_main_0函數(shù)的地址。往_main_0下面看,_main_0后地址為004012C3的指令為call _exit。確定了程序是由VC6編寫(xiě)的,那么找到對(duì)_exit的調(diào)用后,往上找一個(gè)call指令就找到_main_0所對(duì)應(yīng)的地址。大家可以依照該方法進(jìn)行測(cè)試。

在順利找到_main_0函數(shù)后,直接雙擊反匯編的_main_0,到達(dá)函數(shù)跳轉(zhuǎn)表處。在跳轉(zhuǎn)表中雙擊_main,即可到真正的_main函數(shù)的反匯編代碼處。_main函數(shù)的返匯編代碼如下:

- .text:004010A0 _main proc near ; CODE XREF: _main_0j

- .text:004010A0

- .text:004010A0 var_44 = byte ptr -44h

- .text:004010A0 var_4 = dword ptr -4

- .text:004010A0

- .text:004010A0 push ebp

- .text:004010A1 mov ebp, esp

- .text:004010A3 sub esp, 44h

- .text:004010A6 push ebx

- .text:004010A7 push esi

- .text:004010A8 push edi

- .text:004010A9 lea edi, [ebp+var_44]

- .text:004010AC mov ecx, 11h

- .text:004010B1 mov eax, 0CCCCCCCCh

- .text:004010B6 rep stosd

- .text:004010B8 push 6

- .text:004010BA push offset aHello ; "hello"

- .text:004010BF call j__test

- .text:004010C4 add esp, 8

- .text:004010C7 mov [ebp+var_4], eax

- .text:004010CA mov eax, [ebp+var_4]

- .text:004010CD push eax

- .text:004010CE push offset aD ; "%d \r\n"

- .text:004010D3 call _printf

- .text:004010D8 add esp, 8

- .text:004010DB xor eax, eax

- .text:004010DD pop edi

- .text:004010DE pop esi

- .text:004010DF pop ebx

- .text:004010E0 add esp, 44h

- .text:004010E3 cmp ebp, esp

- .text:004010E5 call __chkesp

- .text:004010EA mov esp, ebp

- .text:004010EC pop ebp

- .text:004010ED retn

- .text:004010ED _main endp

短短幾行C語(yǔ)言代碼,在編譯連接生成可執(zhí)行文件后,再進(jìn)行反匯編竟然生成了比C語(yǔ)言代碼多很多的代碼。仔細(xì)觀察上面的反匯編代碼,通過(guò)特征可以確定這是寫(xiě)的主函數(shù),首先代碼中有一個(gè)對(duì)test()函數(shù)的調(diào)用在004010BF地址處,其次有一個(gè)對(duì)printf()函數(shù)的調(diào)用在004010D3地址處。_main函數(shù)的入口部分代碼如下:

- .text:004010A0 push ebp

- .text:004010A1 mov ebp, esp

- .text:004010A3 sub esp, 44h

- .text:004010A6 push ebx

- .text:004010A7 push esi

- .text:004010A8 push edi

- .text:004010A9 lea edi, [ebp+var_44]

- .text:004010AC mov ecx, 11h

- .text:004010B1 mov eax, 0CCCCCCCCh

- .text:004010B6 rep stosd

大多數(shù)函數(shù)的入口處都是push ebp/mov ebp, esp/sub esp, ×××這樣的形式,這幾句代碼完成了保存棧幀,并開(kāi)辟了當(dāng)前函數(shù)所需的棧空間。push ebx/push esi/push edi是用來(lái)保存幾個(gè)關(guān)鍵寄存器的值,以便函數(shù)返回后這幾個(gè)寄存器中的值還能在調(diào)用函數(shù)處繼續(xù)使用而沒(méi)有被破壞掉。lea edi, [ebp + var_44]/mov ecx, 11h/move ax , 0CCCCCCCCh/rep stosd,這幾句代碼是開(kāi)辟的內(nèi)存空間,全部初始化為0xCC。0xCC被當(dāng)作機(jī)器碼來(lái)解釋時(shí),其對(duì)應(yīng)的匯編指令為int 3,也就是調(diào)用3號(hào)斷點(diǎn)中斷來(lái)產(chǎn)生一個(gè)軟件中斷。將新開(kāi)辟的棧空間初始化為0xCC,這樣做的好處是方便調(diào)試,尤其是給指針變量的調(diào)試帶來(lái)了方便。

以上反匯編代碼是一個(gè)固定的形式,唯一會(huì)發(fā)生變化的是sub esp, ×××部分,在當(dāng)前反匯編代碼處是sub esp, 44h。在VC6下使用Debug方式編譯,如果當(dāng)前函數(shù)沒(méi)有變量,那么該句代碼是sub esp, 40h;如果有一個(gè)變量,其代碼是sub esp, 44h;有兩個(gè)變量時(shí),為sub esp, 48h。也就是說(shuō),通過(guò)Debug方式編譯時(shí),函數(shù)分配棧空間總是開(kāi)辟了局部變量的空間后又預(yù)留了40h字節(jié)的空間。局部變量都在棧空間中,棧空間是在進(jìn)入函數(shù)后臨時(shí)開(kāi)辟的空間,因此局部變量在函數(shù)結(jié)束后就不復(fù)存在了。與函數(shù)入口代碼對(duì)應(yīng)的代碼當(dāng)然是出口代碼,其代碼如下:

- .text:004010DD pop edi

- .text:004010DE pop esi

- .text:004010DF pop ebx

- .text:004010E0 add esp, 44h

- .text:004010E3 cmp ebp, esp

- .text:004010E5 call __chkesp

- .text:004010EA mov esp, ebp

- .text:004010EC pop ebp

- .text:004010ED retn

- .text:004010ED _main endp

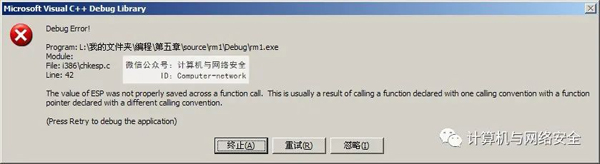

函數(shù)的出口部分(或者是函數(shù)返回時(shí)的部分)也屬于固定格式,這個(gè)格式跟入口的格式基本是對(duì)應(yīng)的。首先是pop edi/pop esi/pop ebx,這里是將入口部分保存的幾個(gè)關(guān)鍵寄存器的值進(jìn)行恢復(fù)。push和pop是對(duì)堆棧進(jìn)行操作的指令。堆棧結(jié)構(gòu)的特點(diǎn)是后進(jìn)先出,或先進(jìn)后出。因此,在函數(shù)的入口部分的入棧順序是push ebx/push esi/push edi,出棧順序則是倒序pop edi/pop esi/pop ebx。恢復(fù)完寄存器的值后,需要恢復(fù)esp指針的位置,這里的指令是add esp, 44h,將臨時(shí)開(kāi)辟的棧空間釋放掉(這里的釋放只是改變寄存器的值,其中的數(shù)據(jù)并未清除掉),其中44h也是與入口處的44h對(duì)應(yīng)的。從入口和出口改變esp寄存器的情況可以看出,棧的方向是由高地址向低地址方向延伸的,開(kāi)辟空間是將esp做減法操作。mov esp, ebp/pop ebp是恢復(fù)棧幀,retn就返回上層函數(shù)了。在該反匯編代碼中還有一步?jīng)]有講到,也就是cmp ebp, esp/call __chkesp,這兩句是對(duì)__chkesp函數(shù)的一個(gè)調(diào)用。在Debug方式下編譯,對(duì)幾乎所有的函數(shù)調(diào)用完成后都會(huì)調(diào)用一次__chkesp。該函數(shù)的功能是用來(lái)檢查棧是否平衡,以保證程序的正確性。如果棧不平,會(huì)給出錯(cuò)誤提示。這里做個(gè)簡(jiǎn)單的測(cè)試,在主函數(shù)的return語(yǔ)句前加一條內(nèi)聯(lián)匯編__asm push ebx(只要是改變esp或ebp寄存器值的操作都可以達(dá)到效果),然后編譯連接運(yùn)行,在輸出后會(huì)看到一個(gè)錯(cuò)誤的提示,如圖7所示。

圖7 調(diào)用__chkesp后對(duì)棧平衡進(jìn)行檢查后的出錯(cuò)提示

圖7就是__chkesp函數(shù)在檢測(cè)到ebp與esp不平時(shí)給出的提示框。該功能只在DEBUG版本中存在。

主函數(shù)的反匯編代碼中還有一部分沒(méi)有介紹,反匯編代碼如下:

- .text:004010B8 push 6

- .text:004010BA push offset aHello ; "hello"

- .text:004010BF call j__test

- .text:004010C4 add esp, 8

- .text:004010C7 mov [ebp+var_4], eax

- .text:004010CA mov eax, [ebp+var_4]

- .text:004010CD push eax

- .text:004010CE push offset aD ; "%d \r\n"

- .text:004010D3 call _printf

- .text:004010D8 add esp, 8

- .text:004010DB xor eax, eax

首先幾條反匯編代碼是push 6/push offset aHello/call j_test/add esp, 8/mov [ebp+var_ 4], eax,這幾條反匯編代碼是主函數(shù)對(duì)test()函數(shù)的調(diào)用。函數(shù)參數(shù)的傳遞可以選擇寄存器或者內(nèi)存。由于寄存器數(shù)量有限,幾乎大部分函數(shù)調(diào)用都是通過(guò)內(nèi)存進(jìn)行傳遞的。當(dāng)參數(shù)使用完成后,需要把參數(shù)所使用的內(nèi)存進(jìn)行回收。對(duì)于VC開(kāi)發(fā)環(huán)境而言,其默認(rèn)的調(diào)用約定方式是cdecl。這種函數(shù)調(diào)用約定對(duì)參數(shù)的傳遞依靠棧內(nèi)存,在調(diào)用函數(shù)前,會(huì)通過(guò)壓棧操作將參數(shù)從右往左依次送入棧中。在C代碼中,對(duì)test()函數(shù)的調(diào)用形式如下:

- int nNum = test("hello", 6);

而對(duì)應(yīng)的反匯編代碼為push 6 / push offset aHello / call j_test。從壓棧操作的push指令來(lái)看,參數(shù)是從右往左依次入棧的。當(dāng)函數(shù)返回時(shí),需要將參數(shù)使用的空間回收。這里的回收,指的是恢復(fù)esp寄存器的值到函數(shù)調(diào)用前的值。而對(duì)于cdecl調(diào)用方式而言,平衡堆棧的操作是由函數(shù)調(diào)用方來(lái)做的。從上面的反匯編代碼中可以看到反匯編代碼add esp, 8,它是用于平衡堆棧的。該代碼對(duì)應(yīng)的語(yǔ)言為調(diào)用函數(shù)前的兩個(gè)push操作,即函數(shù)參數(shù)入棧的操作。

函數(shù)的返回值通常保存在eax寄存器中,這里的返回值是以return語(yǔ)句來(lái)完成的返回值,并非以參數(shù)接收的返回值。004010C7地址處的反匯編代碼mov [ebp+var_4], eax是將對(duì)j_test調(diào)用后的返回值保存在[ebp + var_4]中,這里的[ebp + var_4]就相當(dāng)于C語(yǔ)言代碼中的nNum變量。逆向分析時(shí),可以在IDA中通過(guò)快捷鍵N來(lái)完成對(duì)var_4的重命名。

在對(duì)j_test調(diào)用完成并將返回值保存在var_4中后,緊接著push eax/push offset aD/call _printf/add esp, 8的反匯編代碼應(yīng)該就不陌生了。而最后面的xor eax, eax這句代碼是將eax進(jìn)行清0。因?yàn)樵贑語(yǔ)言代碼中,main()函數(shù)的返回值為0,即return 0;,因此這里對(duì)eax進(jìn)行了清0操作。

雙擊004010BF地址處的call j__test,會(huì)移到j(luò)_test的函數(shù)跳表處,反匯編代碼如下:

- .text:0040100A j__test proc near ; CODE XREF: _main+1Fp

- .text:0040100A jmp _test

- .text:0040100A j__test endp

雙擊跳表中的_test,到如下反匯編處:

- .text:00401020 ; int __cdecl test(LPCSTR lpText, int)

- .text:00401020 _test proc near ; CODE XREF: j__testj

- .text:00401020

- .text:00401020 var_40 = byte ptr -40h

- .text:00401020 lpText = dword ptr 8

- .text:00401020 arg_4 = dword ptr 0Ch

- .text:00401020

- .text:00401020 push ebp

- .text:00401021 mov ebp, esp

- .text:00401023 sub esp, 40h

- .text:00401026 push ebx

- .text:00401027 push esi

- .text:00401028 push edi

- .text:00401029 lea edi, [ebp+var_40]

- .text:0040102C mov ecx, 10h

- .text:00401031 mov eax, 0CCCCCCCCh

- .text:00401036 rep stosd

- .text:00401038 mov eax, [ebp+arg_4]

- .text:0040103B push eax

- .text:0040103C mov ecx, [ebp+lpText]

- .text:0040103F push ecx

- .text:00401040 push offset Format ; "%s, %d \r\n"

- .text:00401045 call _printf

- .text:0040104A add esp, 0Ch

- .text:0040104D mov esi, esp

- .text:0040104F push 0 ; uType

- .text:00401051 push 0 ; lpCaption

- .text:00401053 mov edx, [ebp+lpText]

- .text:00401056 push edx ; lpText

- .text:00401057 push 0 ; hWnd

- .text:00401059 call ds:__imp__MessageBoxA@16 ; MessageBoxA(x,x,x,x)

- .text:0040105F cmp esi, esp

- .text:00401061 call __chkesp

- .text:00401066 mov eax, 5

- .text:0040106B pop edi

- .text:0040106C pop esi

- .text:0040106D pop ebx

- .text:0040106E add esp, 40h

- .text:00401071 cmp ebp, esp

- .text:00401073 call __chkesp

- .text:00401078 mov esp, ebp

- .text:0040107A pop ebp

- .text:0040107B retn

- .text:0040107B _test endp

該反匯編代碼的開(kāi)頭部分和結(jié)尾部分,這里不再重復(fù),主要看一下中間的反匯編代碼部分。中間的部分主要是printf()函數(shù)和MessageBoxA()函數(shù)的反匯編代碼。

調(diào)用printf()函數(shù)的反匯編代碼如下:

- .text:00401038 mov eax, [ebp+arg_4]

- .text:0040103B push eax

- .text:0040103C mov ecx, [ebp+lpText]

- .text:0040103F push ecx

- .text:00401040 push offset Format ; "%s, %d \r\n"

- .text:00401045 call _printf

- .text:0040104A add esp, 0Ch

調(diào)用MessageBoxA()函數(shù)的反匯編代碼如下:

- .text:0040104F push 0 ; uType

- .text:00401051 push 0 ; lpCaption

- .text:00401053 mov edx, [ebp+lpText]

- .text:00401056 push edx ; lpText

- .text:00401057 push 0 ; hWnd

- .text:00401059 call ds:__imp__MessageBoxA@16 ; MessageBoxA(x,x,x,x)

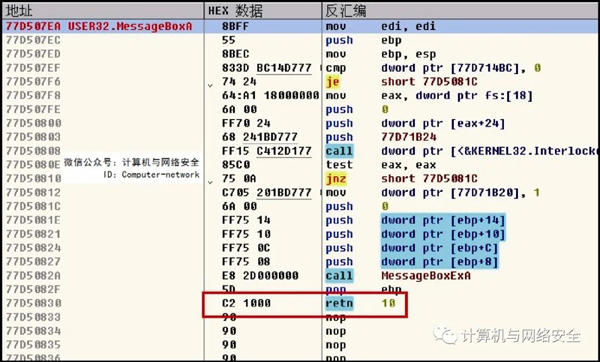

比較以上簡(jiǎn)單的兩段代碼會(huì)發(fā)現(xiàn)很多不同之處,首先在調(diào)用完_printf后會(huì)有add esp, 0Ch的代碼進(jìn)行平衡堆棧,而調(diào)用MessageBoxA后沒(méi)有。為什么對(duì)MessageBoxA函數(shù)的調(diào)用則沒(méi)有呢?原因在于,在Windows系統(tǒng)下,對(duì)API函數(shù)的調(diào)用都遵循的函數(shù)調(diào)用約定是stdcall。對(duì)于stdcall這種調(diào)用約定而言,參數(shù)依然是從右往左依次被送入堆棧,而參數(shù)的平棧是在API函數(shù)內(nèi)完成的,而不是在函數(shù)的調(diào)用方完成的。在OD中看一下MessageBoxA函數(shù)在返回時(shí)的平棧方式,如圖8所示。

圖8 MessageBoxA函數(shù)的平棧操作

從圖8中可以看出,MessageBoxA函數(shù)在調(diào)用retn指令后跟了一個(gè)10。這里的10是一個(gè)16進(jìn)制數(shù),16進(jìn)制的10等于10進(jìn)制的16。而在為MessageBoxA傳遞參數(shù)時(shí),每個(gè)參數(shù)是4字節(jié),4個(gè)參數(shù)等于16字節(jié),因此retn 10除了有返回的作用外,還包含了add esp, 10的作用。

上面兩段反匯編代碼中除了平衡堆棧的不同外,還有另外一個(gè)明顯的區(qū)別。在調(diào)用printf時(shí)的指令為call _printf,而調(diào)用MessageBoxA時(shí)的指令為call ds:__imp__MessageBoxA@16。printf()函數(shù)在stdio.h頭文件中,該函數(shù)屬于C語(yǔ)言的靜態(tài)庫(kù),在連接時(shí)會(huì)將其代碼連接入二進(jìn)制文件中。而MessageBoxA函數(shù)的實(shí)現(xiàn)在user32.dll這個(gè)動(dòng)態(tài)連接庫(kù)中。在代碼中,這里只留了進(jìn)入MessageBoxA函數(shù)的一個(gè)地址,并沒(méi)有具體的代碼。MessageBoxA的具體地址存放在數(shù)據(jù)節(jié)中,因此在反匯編代碼中給出了提示,使用了前綴“ds:”。“__imp__”表示導(dǎo)入函數(shù)。MessageBoxA后面的“@16”表示該API函數(shù)有4個(gè)參數(shù),即16 / 4 = 4。

多參的API函數(shù)仍然在調(diào)用方進(jìn)行平棧,比如wsprintf()函數(shù)。原因在于,被調(diào)用的函數(shù)無(wú)法具體明確調(diào)用方會(huì)傳遞幾個(gè)參數(shù),因此多參函數(shù)無(wú)法在函數(shù)內(nèi)完成參數(shù)的堆棧平衡工作。

stdcall是Windows下的標(biāo)準(zhǔn)函數(shù)調(diào)用約定。Windows提供的應(yīng)用層及內(nèi)核層函數(shù)均使用stdcall的調(diào)用約定方式。cdecl是C語(yǔ)言的調(diào)用函數(shù)約定方式。

3. 結(jié)語(yǔ)

在逆向分析函數(shù)時(shí),首先需要確定函數(shù)的起始位置,這通常會(huì)由IDA自動(dòng)進(jìn)行識(shí)別(識(shí)別不準(zhǔn)確的話,就只能手動(dòng)識(shí)別了);其次需要掌握函數(shù)的調(diào)用約定和確定函數(shù)的參數(shù)個(gè)數(shù),確定函數(shù)的調(diào)用約定和參數(shù)個(gè)數(shù)都是通過(guò)平棧的方式和平棧時(shí)對(duì)esp操作的值來(lái)進(jìn)行判斷的;最后就是觀察函數(shù)的返回值,這部分通常就是觀察eax的值,由于return通常只返回布爾類(lèi)型、數(shù)值類(lèi)型相關(guān)的值,因此通過(guò)觀察eax的值可以確定返回值的類(lèi)型,確定了返回值的類(lèi)型后,可以進(jìn)一步考慮函數(shù)調(diào)用方下一步的動(dòng)作。