騰訊主機(jī)安全實(shí)戰(zhàn)案例

在重保客戶應(yīng)用場(chǎng)景,攻擊者手握大量漏洞武器,其中不乏0day漏洞。其中,由于安全防護(hù)軟件本身具有較高的權(quán)限、相對(duì)集中的部署節(jié)點(diǎn),對(duì)入侵者來(lái)說(shuō)具有特殊價(jià)值,攻擊方會(huì)針對(duì)各安全產(chǎn)品存在的安全漏洞進(jìn)行重點(diǎn)突破。

騰訊安全專家服務(wù)團(tuán)隊(duì)針對(duì)上述這些高危漏洞進(jìn)行應(yīng)急響應(yīng),第一時(shí)間升級(jí)數(shù)百個(gè)漏洞應(yīng)急檢測(cè)規(guī)則,增強(qiáng)各云主機(jī)的漏洞檢測(cè)能力。將騰訊安全威脅情報(bào)獲得的攻擊者IP數(shù)據(jù)與騰訊天幕(NIPS)聯(lián)動(dòng),實(shí)時(shí)阻斷攻擊行動(dòng)。

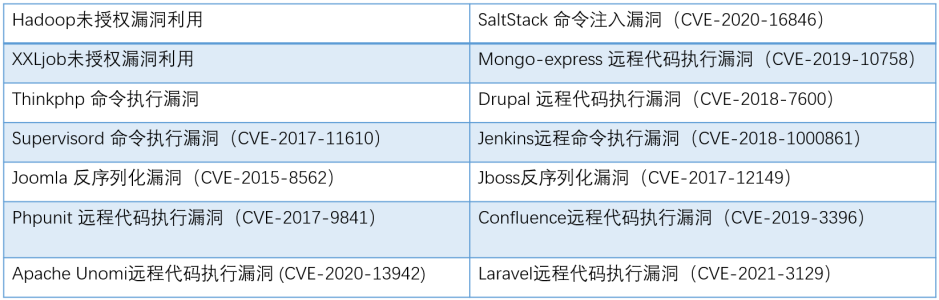

2020年12月,騰訊安全主機(jī)安全產(chǎn)品檢測(cè)到Sysrv-hello僵尸網(wǎng)絡(luò)團(tuán)伙對(duì)企業(yè)云主機(jī)的攻擊,該團(tuán)伙擁有十來(lái)個(gè)漏洞攻擊武器,在攻陷一臺(tái)云主機(jī)之后,還會(huì)繼續(xù)下載更多弱口令爆破工具,Weblogic遠(yuǎn)程代碼執(zhí)行漏洞等攻擊工具,在企業(yè)云主機(jī)之間橫向擴(kuò)散,該團(tuán)伙的攻擊目標(biāo)覆蓋Windows和Linux雙平臺(tái)。僅僅一周之后,騰訊安全團(tuán)隊(duì)再次監(jiān)測(cè)發(fā)現(xiàn)該團(tuán)伙又升級(jí)了14個(gè)漏洞武器,這些新漏洞武器覆蓋面較廣,影響范圍達(dá)數(shù)萬(wàn)臺(tái)云主機(jī),該團(tuán)伙的最終目標(biāo),是控制所有失陷系統(tǒng)組成挖礦僵尸網(wǎng)絡(luò)。

Sysrv-hello僵尸網(wǎng)絡(luò)利用的漏洞武器部分列表