網絡犯罪團伙竟然邀請內部員工幫忙植入勒索軟件

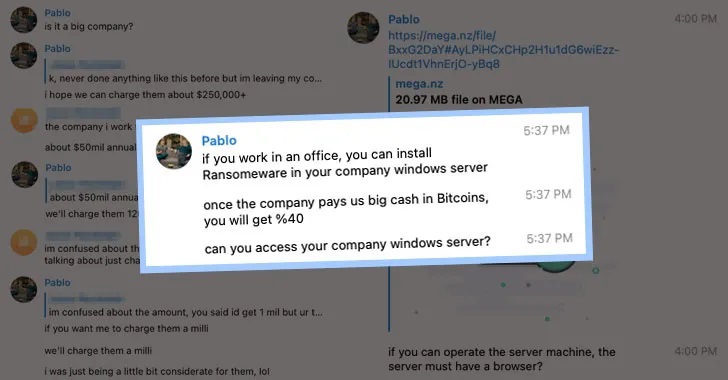

8月19日,Abnormal Security發布報告稱:“發件人告訴公司員工,如果他們能夠在公司計算機或Windows服務器上部署勒索軟件,就可以收到價值100萬美元的比特幣,即250萬美元贖金的40%。雇員被告知:勒索軟件可以物理啟動或遠程啟動。如果員工感興趣的話,發件人還提供了兩種聯系方式:Outlook郵件賬戶和Telegram用戶名。”

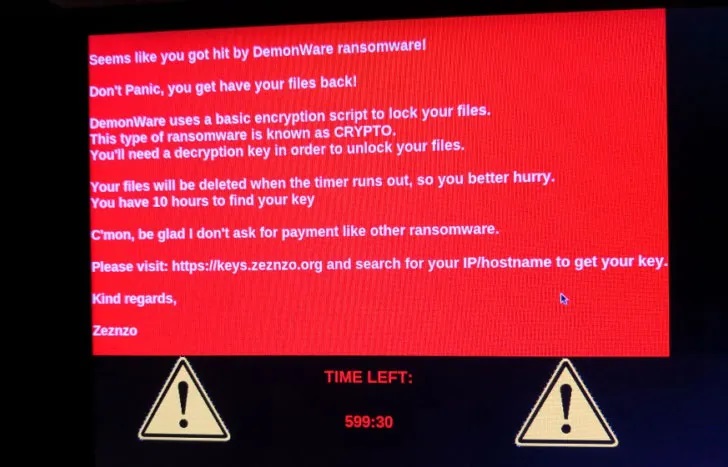

Black Kingdom又名DemonWare和DEMON,今年3月初就引起了安全界的注意,當時黑客利用影響微軟Exchange服務器的ProxyLogon缺陷往未打補丁的系統上植入此勒索軟件。

Abnormal Security在8月12日檢測并阻止了網絡釣魚郵件,通過創建虛擬人物回應了招募,并在Telegram Messenger上聯系了黑客,使其無意中泄露了攻擊手法,其中包括兩個可執行勒索軟件載荷的下載鏈接,可供“雇員”通過WeTransfer或Mega.nz下載。

Abnormal Security威脅情報總監Crane Hassold稱:“黑客還指示我們處理.EXE文件,將其從回收站中刪除。根據黑客的回復,我們明顯可以看出,1)他希望雇員能夠物理接觸服務器,2)他不太熟悉數字取證或事件響應調查。”

除了贖金要求十分靈活,據說該計劃還是由尼日利亞拉各斯一家名為Sociogram的社交網絡初創公司的首席執行官炮制的,目的是利用抽走的資金“建立我自己的公司”。在五天時間的聊天過程中,那人甚至稱自己是“下一個馬克·扎克伯格”。

需要特別指出的還有使用LinkedIn收集高管企業電子郵件地址的方法,這種方法再一次凸顯出源自尼日利亞的商務電郵入侵(BEC)攻擊如何繼續演變,怎樣使企業暴露在勒索軟件等復雜攻擊風險之下。

Tripwire產品管理與策略副總裁Tim Erlin稱:“網絡攻擊與社會工程之間的界限總是十分模糊,整個案例正好體現了二者是如何交織的。隨著用戶越來越善于識別和規避網絡釣魚,看到攻擊者采用新戰術來實現其目標也就不足為奇了。”

“將心懷不滿的內部人員視為網絡安全威脅的想法不是新進冒出的。只要企業需要員工,就總存在內部人風險。分得一份贖金的承諾可能看上去很誘人,但這種共謀行為能夠實際獲得回報的保證幾乎為零,而且接受攻擊者報價的人也極有可能被抓住。”