DongTai 被動(dòng)型IAST工具

被動(dòng)型IAST被認(rèn)為是DevSecOps測(cè)試階段實(shí)現(xiàn)自動(dòng)化安全測(cè)試的最佳工具,而就在前幾天,洞態(tài)IAST正式開(kāi)源了,這對(duì)于甲方構(gòu)建安全工具鏈來(lái)說(shuō),絕對(duì)是一個(gè)大利好。

我在5月份的時(shí)候就申請(qǐng)了洞態(tài)IAST企業(yè)版內(nèi)測(cè),算是比較早的一批用戶了。聊聊幾個(gè)我比較在意的問(wèn)題,比如API接口覆蓋率、第三方開(kāi)源組件檢測(cè)以及臟數(shù)據(jù)等問(wèn)題,而這些都是安全測(cè)試過(guò)程中的痛點(diǎn),那么在這款工具的應(yīng)用上,我們將找到答案。

在這里,讓我們做一個(gè)簡(jiǎn)單的安裝部署,接入靶場(chǎng)進(jìn)行測(cè)試體驗(yàn)。

1、快速安裝與部署

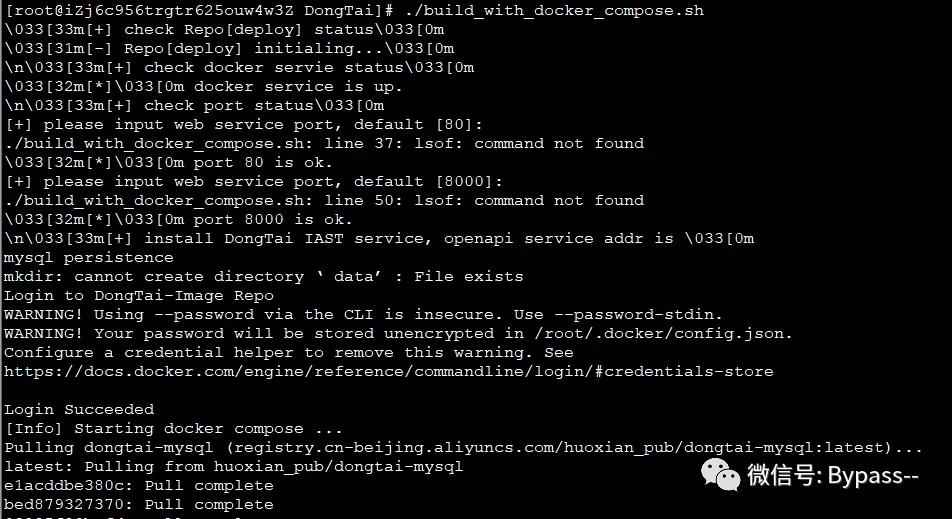

本地化部署可使用docker-compose部署,拉取代碼,一鍵部署。

- git clone https://github.com/HXSecurity/DongTai.git

- cd DongTai

- chmod u+x build_with_docker_compose.sh

- ./build_with_docker_compose.sh

首次使用默認(rèn)賬號(hào)admin/admin登錄,配置OpenAPI服務(wù)地址,即可完成基本的環(huán)境安裝和配置。

2、初步體驗(yàn)

以Webgoat作為靶場(chǎng),新建項(xiàng)目,加載agent,正常訪問(wèn)web應(yīng)用,觸發(fā)api檢測(cè)漏洞。

- java -javaagent:./agent.jar -jar webgoat-server-8.1.0.jar --server.port=9999 --server.address=0.0.0.0

檢測(cè)到的漏洞情況:

這里,推薦幾個(gè)使用java開(kāi)發(fā)的漏洞靶場(chǎng):

- Webgoat:https://github.com/WebGoat/WebGoat

- wavsep:https://github.com/sectooladdict/wavsep

- bodgeit:https://github.com/psiinon/bodgeit

- SecExample:https://github.com/tangxiaofeng7/SecExample

最后,通過(guò)將IAST工具接入DevOps流程,在CI/CD pipeline中完成Agent的安裝,就可以實(shí)現(xiàn)自動(dòng)化安全測(cè)試,開(kāi)啟漏洞收割模式,這應(yīng)該會(huì)是很有意思的嘗試。