數千工業組織的企業電子郵件賬戶失竊,被濫用進行下一次攻擊

“異常”的攻擊

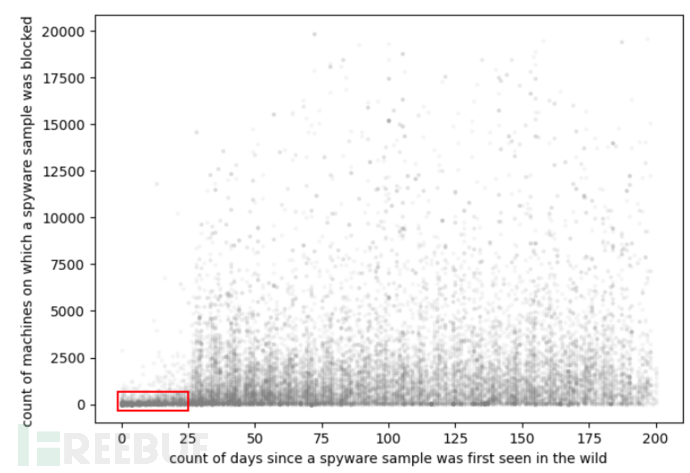

2021 年,卡巴斯基的工控安全專家注意到工控環境計算機上檢出間諜軟件的統計數據中存在部分異常。盡管這些攻擊中使用的惡意軟件都屬于知名的商業間諜軟件(如 AgentTesla/Origin Logger、HawkEye、Noon/Formbook、Masslogger、Snake Keylogger、Azorult、Lokibot 等),但這些攻擊的目標極其有限且每個樣本的生命周期都非常短。如下圖紅色矩形所示:

惡意樣本檢出數量與發現時間

這些攻擊的生命周期通常在 25 天左右,且攻擊的計算機數量不超過 100 臺。其中 40-45% 是工控環境下的計算機,其余為同一組織的其他 IT 基礎設施。

在 2021 年上半年時,全球工控環境計算機上被檢出的所有間諜軟件樣本約有 21.2% 也屬于此類攻擊的范疇。并且根據地域的不同,有多達六分之一的計算機受到此類攻擊。

C&C 基礎設施

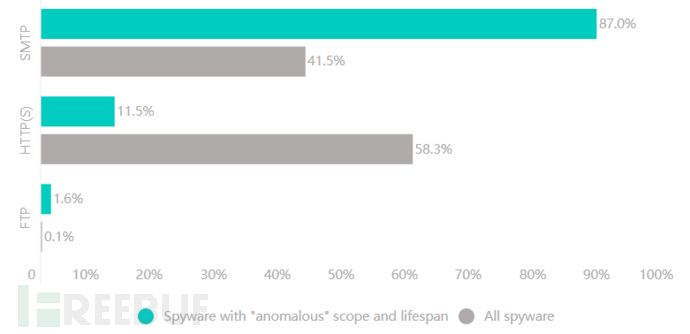

這些表現出“異常”的惡意樣本,大多都使用基于 SMTP(而非 FTP/HTTP)的 C&C 信道進行單向數據傳說,這意味攻擊者的目標就是竊取數據。

異常樣本與全部樣本的對比

TTP

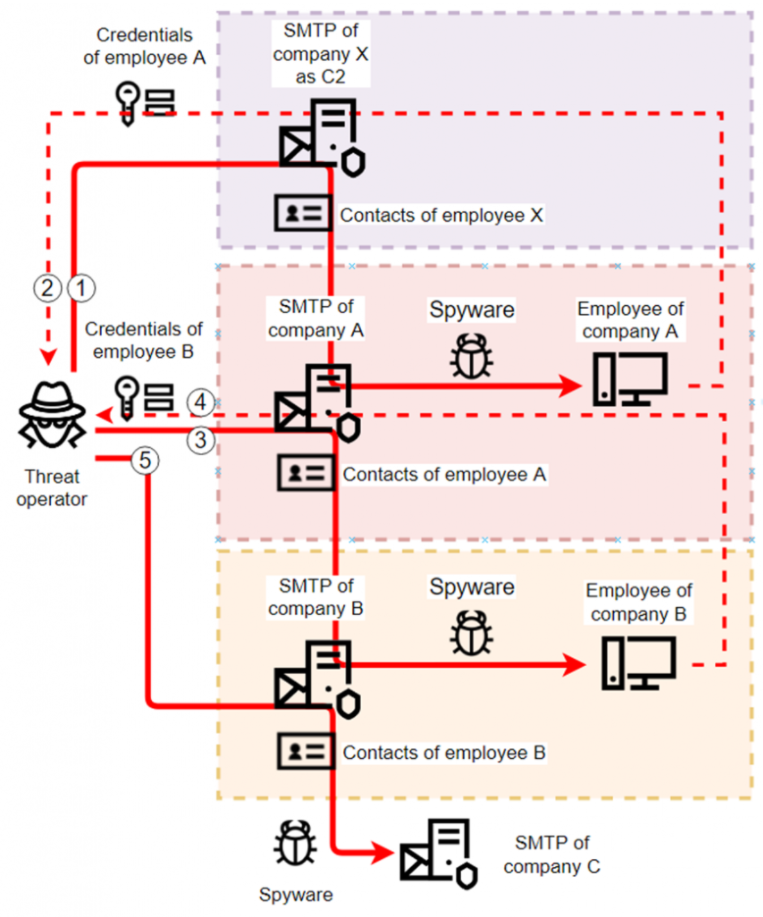

卡巴斯基認為,竊取的數據主要被攻擊者用來在失陷組織內進行橫向平移或者是用來攻擊其他組織。

攻擊者會利用之前攻陷的組織的郵箱作為發起新攻擊的 C&C 服務器。

在同類攻擊中,發現了大量的攻擊都是通過偽裝成難以檢測的釣魚郵件發起的。攻擊者就濫用企業郵箱的聯系人信任發起攻擊,從一個工業企業傳播到另一個工業企業。

攻擊者行為示意圖

與此同時,企業部署的反垃圾郵件技術使這些郵件在垃圾郵件文件夾中不容易被發現,這也讓攻擊者從失陷主機竊取憑據時可以不被注意。

總體而言,已經發現超過 2000 個屬于工業組織的企業郵箱被濫用,作為發起新攻擊的 C&C 服務器。根據卡巴斯基的估算,可能還有超過 7000 個郵箱被在網絡上出售或者以其他方式被濫用。

攻擊者

大多數攻擊都是由水平不高的個人或者小團伙獨立發起的,大多數都是直接性的金融犯罪,也有些攻擊者會將失陷公司網絡服務(SMTP、SSH、RDP、VPN 等)的憑據在市場上出售獲利。

地下市場

跟蹤了超過 25 個地下市場,市面上有很多已經確認被盜的數據正在被出售。各種賣家提供了數千個 RDP、SMTP、SSH、cPanel 以及電子郵件帳戶在售賣,有的甚至還包括惡意軟件、欺詐方案以及釣魚郵件和釣魚網頁。

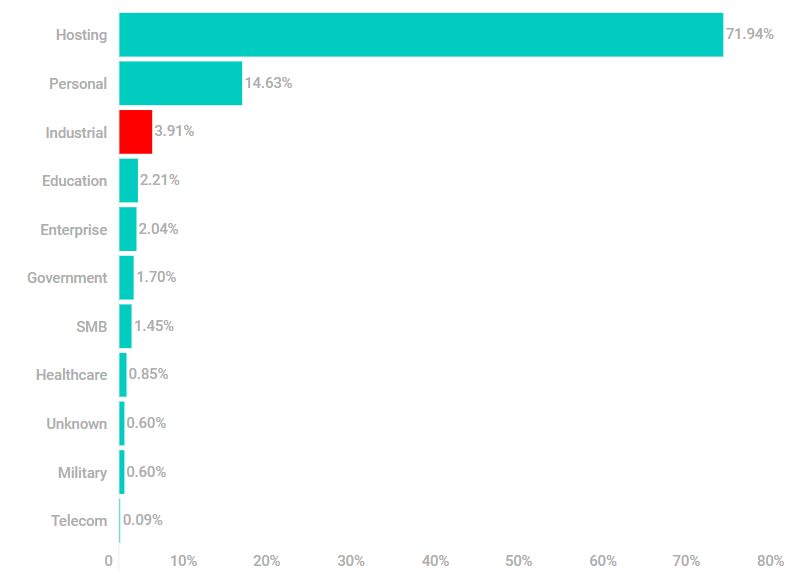

對市場上待售的 50000+ 個 RDP 賬戶的元數據進行統計分析,其中 1954 個(3.9%)屬于工業組織。

相關行業統計

這些信息可以被通過多種方式濫用,甚至有可能被勒索軟件團伙或者 APT 組織所利用。在地下市場上,對企業內部系統訪問權限的需求是很多的,攻擊者也正在積極滿足這些需求。

建議

- 考慮為企業郵箱以及其他面向互聯網的服務(包括 RDP、VPN-SSL 網關等)實施雙因子驗證,避免攻擊者通過這些服務直接觸達關鍵數據和基礎設施

- 確保 IT 和 OT 網絡上的所有端點都在保護范圍內

- 定期培訓員工,提高正確處理收到電子郵件的安全意識

- 定期檢查垃圾郵件,而非只是直接清空

- 監控組織賬戶在互聯網上的泄露情況

- 考慮對收到的電子郵件附件執行沙盒測試,不跳過檢查受信任來源的電子郵件

- 甚至對發出的電子郵件也需要檢查,也可能使自己意識到被攻陷了

參考來源:??Kaspersky??