設(shè)備接管風(fēng)險警告!F5發(fā)現(xiàn)一個關(guān)鍵BIG-IP遠程執(zhí)行漏洞

近日,應(yīng)用交付領(lǐng)域(ADN)全球領(lǐng)導(dǎo)者F5公司發(fā)布了一項安全警告,其研究團隊監(jiān)測到一個關(guān)鍵漏洞正在被積極利用。漏洞的追蹤代碼為CVE-2022-1388,CVSS 3.0評分為9.8,危險等級非常高。該漏洞允許未經(jīng)身份驗證的網(wǎng)絡(luò)攻擊者執(zhí)行任意系統(tǒng)命令,執(zhí)行文件操作,并禁用BIG-IP上的服務(wù)。

根據(jù)F5的安全研究顯示,這個漏洞存在于iControl REST組件中,并允許攻擊者發(fā)送未公開的請求以繞過BIG-IP中的iControl REST認證。

由于該漏洞的嚴重性以及BIG-IP產(chǎn)品的廣泛應(yīng)用,CISA(美國網(wǎng)絡(luò)安全和基礎(chǔ)設(shè)施安全局)也對此發(fā)出了警告。

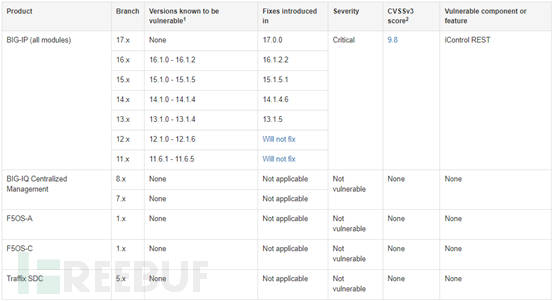

受影響產(chǎn)品的完整名單如下:

- BIG-IP versions 16.1.0 to 16.1.2

- BIG-IP versions 15.1.0 to 15.1.5

- BIG-IP versions 14.1.0 to 14.1.4

- BIG-IP versions 13.1.0 to 13.1.4

- BIG-IP versions 12.1.0 to 12.1.6

- BIG-IP versions 11.6.1 to 11.6.5

F5公司方面表示,目前已在版本v17.0.0、v16.1.2.2、v15.1.5.1、v14.1.4.6 和 v13.1.5 中引入了修復(fù)補丁。而版本12.x和11.x 可能將不會受到修復(fù)。

此外,在安全報告中,研究人員特別指出了BIG-IQ集中管理(Centralized Management),F(xiàn)5OS-A, F5OS-C,和Traffic SDC不會受到CVE-2022-1388的影響。

對于那些暫時不能進行安全更新的人,F(xiàn)5提供了以下3個有效的緩解措施:通過自有 IP 地址阻止對 BIG-IP 系統(tǒng)的 iControl REST 接口的所有訪問;通過管理界面將訪問限制為僅受信任的用戶和設(shè)備;修改 BIG-IP httpd 配置。

在F5發(fā)布的安全報告中,我們可以看到關(guān)于如何完成上述操作的所有細節(jié)。但有些方法,如完全阻止訪問可能對服務(wù)產(chǎn)生影響,包括破壞高可用性(HA)配置。因此,如果可以的話,安全更新仍然是最佳的途徑。

由于F5 BIG-IP設(shè)備被企業(yè)廣泛應(yīng)用,這個漏洞就導(dǎo)致了攻擊者獲得對企業(yè)網(wǎng)絡(luò)的初始訪問權(quán)限的重大風(fēng)險。對此,F(xiàn)5發(fā)布了一項通用性更高的安全報告,涵蓋了在BIG-IP中發(fā)現(xiàn)和修復(fù)的另外17個高危漏洞。

更糟糕的是,自2020年以來,安全研究人員Nate Warfield發(fā)現(xiàn),被公開暴露的BIG-IP設(shè)備數(shù)量顯著增加,而企業(yè)妥善保護的設(shè)備數(shù)量卻沒有。

基于Warfield共享的查詢,在搜索引擎Shodan上,我們可以看到當前共有有16,142臺F5 BIG-IP設(shè)備被公開暴露在網(wǎng)絡(luò)上。 這些設(shè)備大多位于美國,其次是中國、印度、澳大利亞和日本。

現(xiàn)在,安全研究人員已經(jīng)開始縮小范圍地檢測漏洞,或許就在不久的將來,我們就可以看到攻擊者如何掃描易受攻擊的設(shè)備。

報告的結(jié)尾,研究人員建議管理員務(wù)必對設(shè)備進行補丁修復(fù),或者采取報告建議的方法減輕漏洞的影響。

參考來源:https://www.bleepingcomputer.com/news/security/f5-warns-of-critical-big-ip-rce-bug-allowing-device-takeover/