谷歌:2023年被利用的漏洞70%是0Day

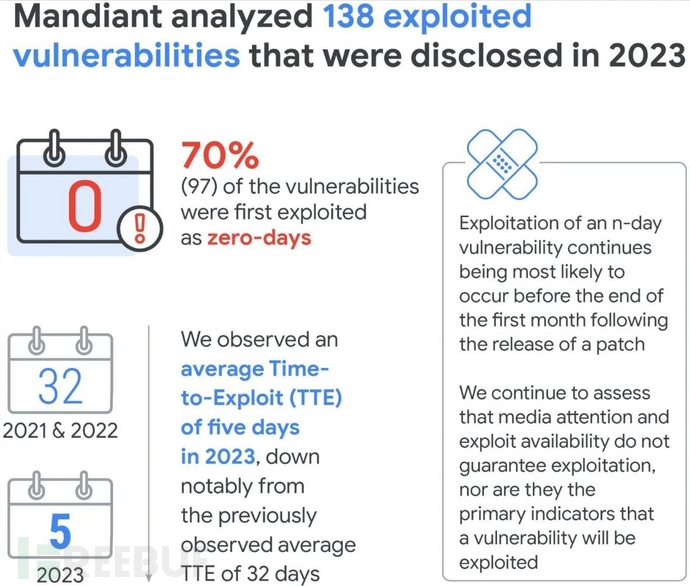

谷歌Mandiant安全分析師警告稱,攻擊者發現和利用軟件零日漏洞的能力增長已成為一個令人擔憂的新趨勢。在2023年披露的138個被積極利用的漏洞中,有97個(70.3%)是0 Day漏洞,意味著大量漏洞在被供應商知道或修補之前就被攻擊者用來實施攻擊。

從2020年到2022年,N Day漏洞和0 Day漏洞之間的比例相對穩定地保持在4:6,但到了2023年,這一比例轉變為3:7。 谷歌解釋說,這并不是因為在野外被利用的N Day 數量下降,而是因為0 Day 漏洞利用的增加以及安全廠商檢測能力的提高。

而惡意活動的增加和目標產品的多樣化也反映在受主動利用漏洞影響的供應商數量上,2023 年受影響的供應商數量從 2022 年的 44 家增加到創紀錄的 56 家,高于 2021 年創下的 48 家供應商的記錄。

Mandiant 的研究結果概述

另一個重要趨勢是利用新披露漏洞(N Day或0 Day)缺陷所需的時長(TTE)進一步大幅縮短,現僅需要5 天。相比之下,2018-2019 年間的TTE為 63 天,2021-2022 年間為 32 天。 這為供應商和系統管理員提供了充足的時間來發布補丁應用或實施緩解措施,以確保受影響系統的安全。

而目前僅有5天的時間,在給到供應商和系統管理員壓力的同時,實施網絡分段、實時檢測和緊急補丁優先級等策略就變得更加重要。

與此相關的是,谷歌認為漏洞利用的公開與TTE之間沒有關聯。2023 年,75% 的漏洞利用在黑客利用開始之前就被公開,25% 的漏洞是在黑客已經利用這些漏洞后發布。

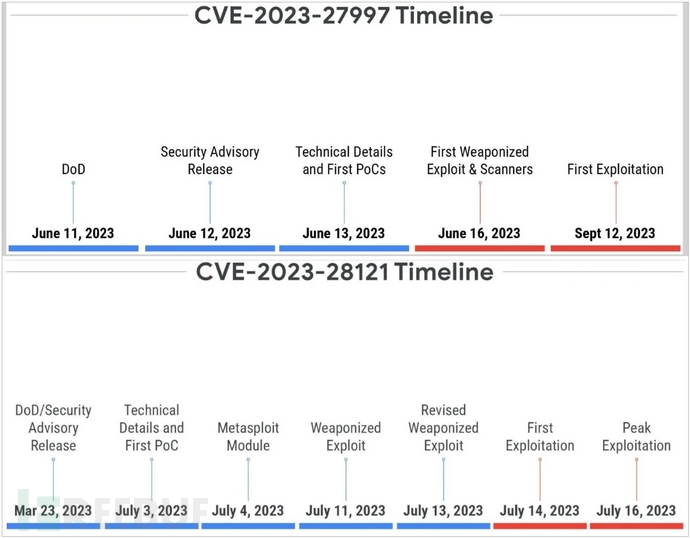

報告中引用了兩個例子——CVE-2023-28121(WordPress 插件)和 CVE-2023-27997(Fortinet FortiOS)來證明公開漏洞與惡意活動之間并不存在一致的關系。在第一個例子中,漏洞在披露3個月后和概念驗證發布10天后開始被利用;在第二個例子中,漏洞在被公開之后就立刻被武器化,但真正的第一起利用攻擊事件直到4個月后才被記錄到。

兩個漏洞案例的利用時間表

谷歌認為,與 PoC 可用性的直接或孤立關聯的做法其依據都是不充分的,漏洞利用難度、攻擊者的動機、目標價值和整體攻擊復雜性都會在 TTE 中發揮作用。