卡巴斯基:2023年物聯(lián)網(wǎng)(IoT)威脅概述

物聯(lián)網(wǎng)設(shè)備(路由器、攝像頭、NAS盒子和智能家居組件)每年都在成倍增長。數(shù)據(jù)預(yù)計,到2030年,物聯(lián)網(wǎng)設(shè)備將超過290億臺。隨著連接設(shè)備數(shù)量的增加,防御各種威脅的需求也在增加。卡巴斯基最新發(fā)布的《2023年物聯(lián)網(wǎng)(IoT)威脅概述》為了解針對這些設(shè)備的攻擊方法、暗網(wǎng)活動和流行的惡意軟件類型提供了重要見解。

一、攻擊向量

物聯(lián)網(wǎng)主要有兩種感染途徑:暴力破解弱密碼和利用網(wǎng)絡(luò)服務(wù)中的漏洞。

Telnet是一種非常流行的未加密物聯(lián)網(wǎng)文本協(xié)議,是暴力破解的主要目標。成功破解密碼后,攻擊者可以在設(shè)備上執(zhí)行任意命令并注入惡意軟件。對使用SSH(一種更高級的通信加密協(xié)議)的服務(wù)進行暴力破解攻擊也會產(chǎn)生類似的結(jié)果。但是,攻擊SSH需要占用更多的資源,且與Telnet相比,其可以在線訪問的服務(wù)數(shù)量也較少。

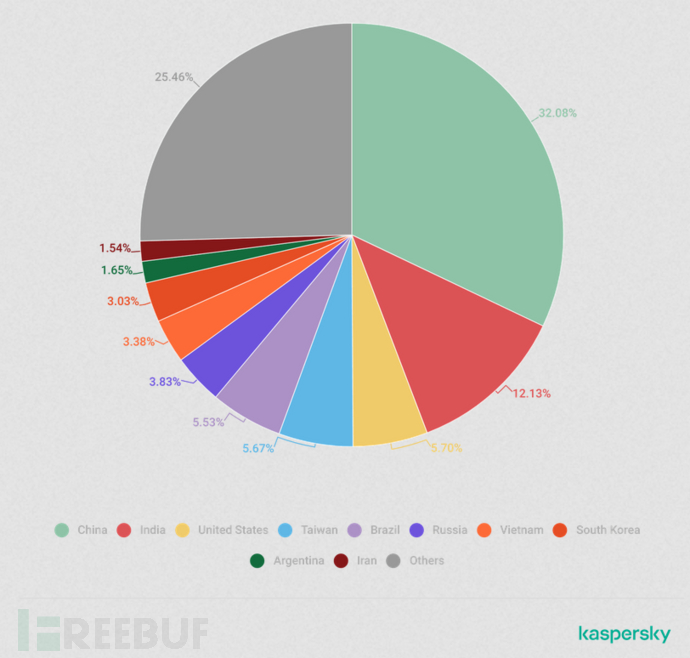

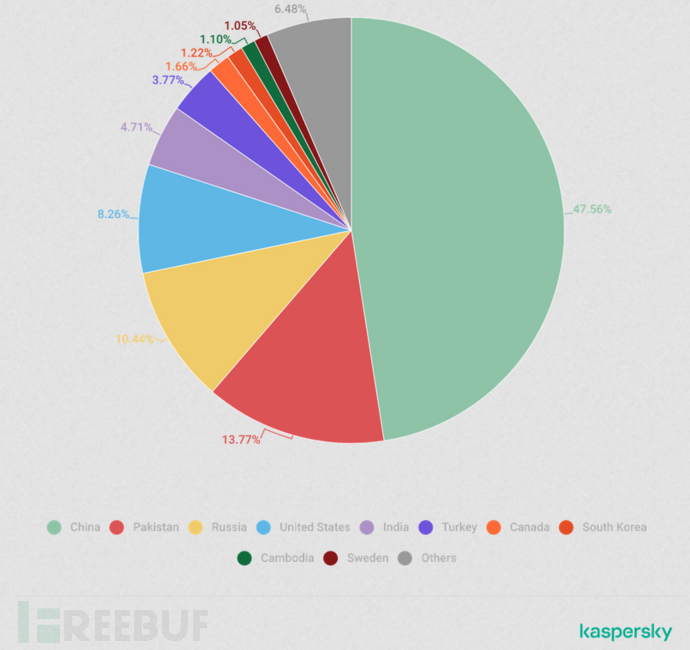

2023年上半年,卡巴斯基蜜罐登記的密碼暴力破解嘗試中有97.91%針對Telnet,只有2.09%針對SSH。執(zhí)行這些攻擊的受感染設(shè)備大多來自印度和美國,而巴基斯坦和俄羅斯則是攻擊最活躍的國家。

【2023年上半年,攻擊卡巴斯基蜜罐最多的設(shè)備所在地TOP10榜單】

【2023年上半年,卡巴斯基蜜罐遭受攻擊次數(shù)最高的TOP10國家/地區(qū)榜單】

由于在物聯(lián)網(wǎng)設(shè)備上運行的Telnet和SSH服務(wù)通常使用眾所周知的默認密碼,因此暴力破解攻擊相當常見。不幸的是,用戶往往不會更改這些密碼。更糟糕的是,許多物聯(lián)網(wǎng)設(shè)備的主密碼都是由制造商設(shè)置的,不可更改。

另一種入侵設(shè)備的方法是利用在設(shè)備上運行的服務(wù)中的漏洞。在向網(wǎng)絡(luò)接口發(fā)送的請求中注入惡意代碼是利用漏洞的最常見方式。這些攻擊的后果可能非常嚴重,例如ISP用于自動配置局域網(wǎng)設(shè)備的TR-064協(xié)議實施中的一個漏洞。該安全漏洞允許未經(jīng)認證的TR-064數(shù)據(jù)包傳輸,從而導(dǎo)致Mirai惡意軟件的擴散。

不過,無論采用哪種入侵技術(shù),物聯(lián)網(wǎng)設(shè)備都可能受到來自惡意行為者自身服務(wù)器和惡意軟件所謂的“自我傳播式”攻擊,它是指惡意文件在網(wǎng)上尋找易受攻擊的設(shè)備,并通過各種手段將副本植入其中。在后一種情況下,攻擊也可能來自較早感染的物聯(lián)網(wǎng)設(shè)備。

二、暗網(wǎng)服務(wù):DDoS攻擊、僵尸網(wǎng)絡(luò)和零日物聯(lián)網(wǎng)漏洞

卡巴斯基的研究發(fā)現(xiàn)了一個針對物聯(lián)網(wǎng)相關(guān)服務(wù)的蓬勃發(fā)展的暗網(wǎng)地下經(jīng)濟。值得注意的是,黑客們對通過物聯(lián)網(wǎng)組成的僵尸網(wǎng)絡(luò)提供的分布式拒絕服務(wù)(DDoS)攻擊需求很大。

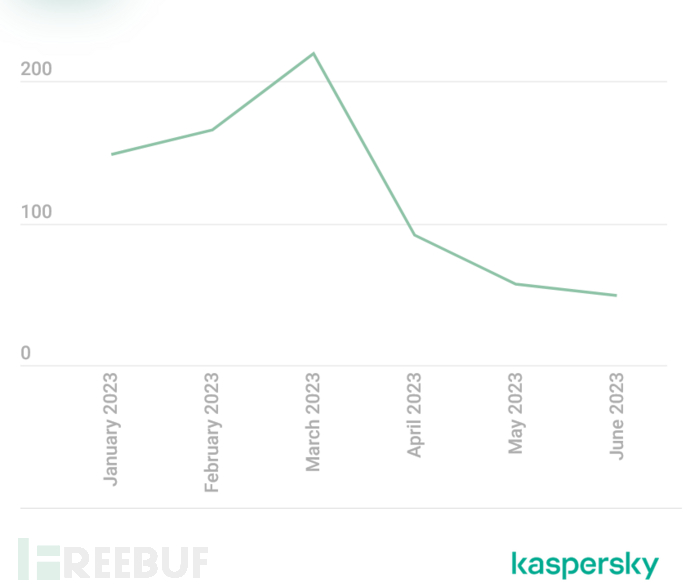

2023年上半年,卡巴斯基數(shù)字足跡情報服務(wù)分析人員在各種暗網(wǎng)論壇上發(fā)現(xiàn)了700多條DDoS攻擊服務(wù)廣告。

【2023年上半年DDoS攻擊服務(wù)廣告(按月分布)】

這些服務(wù)的成本取決于受害者方面的DDoS保護、驗證碼和JavaScript驗證等因素,從每天20美元到每月10,000美元不等。廣告提供的這些服務(wù)的平均價格為每天63.5美元或每年1350美元。

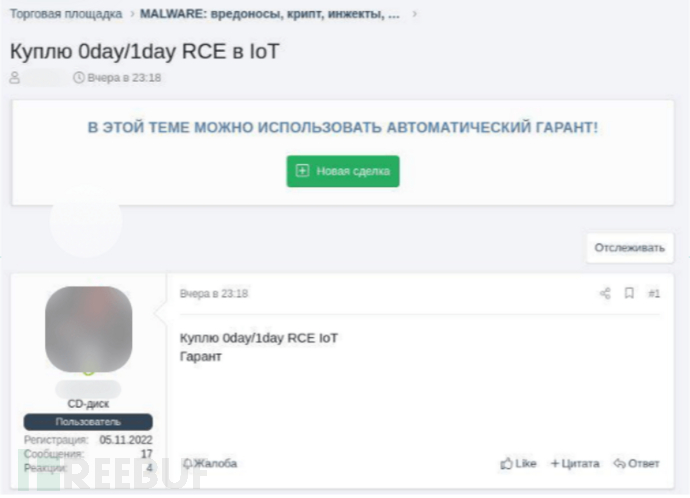

暗網(wǎng)銷售的另一種服務(wù)是物聯(lián)網(wǎng)黑客。網(wǎng)絡(luò)犯罪分子尋求利用物聯(lián)網(wǎng)設(shè)備中的零日漏洞。

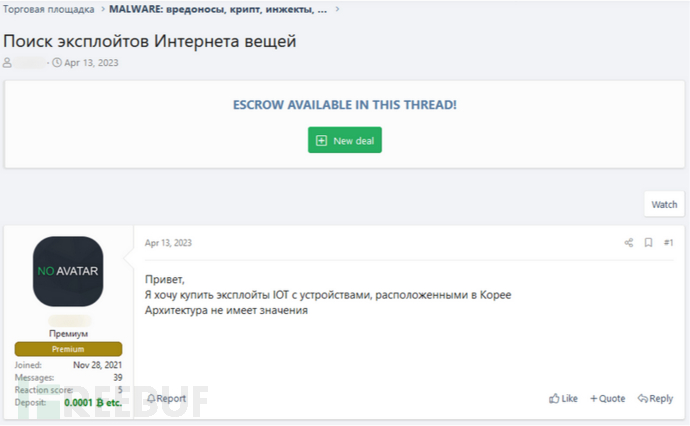

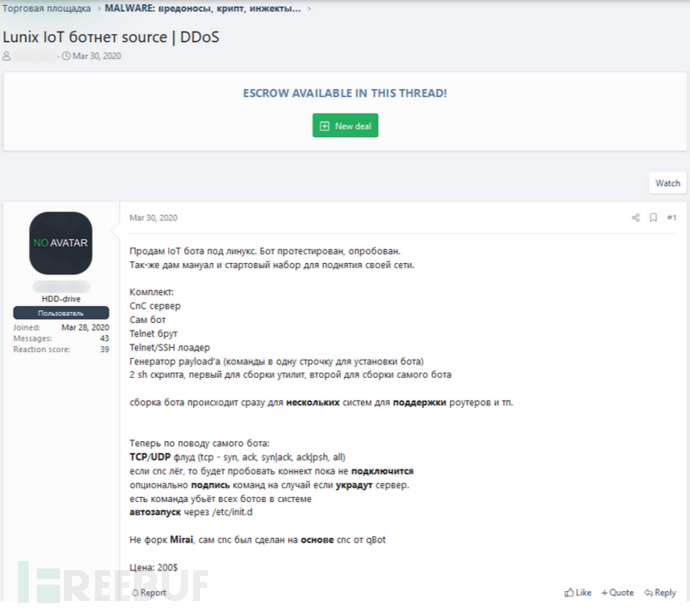

此外,暗網(wǎng)市場還提供針對物聯(lián)網(wǎng)設(shè)備中的零日漏洞的漏洞利用程序,以及與基礎(chǔ)設(shè)施和支持工具捆綁在一起的物聯(lián)網(wǎng)惡意軟件。

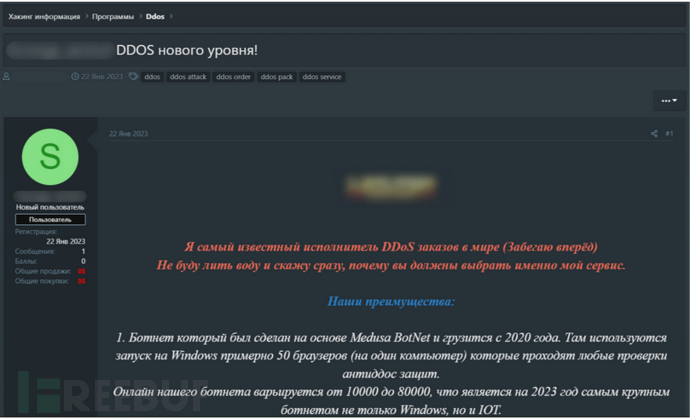

在下面的截圖中,供應(yīng)商提供的是一個自制的DDoS機器人,配有C2服務(wù)器和通過Telnet或SSH上傳惡意軟件的軟件:

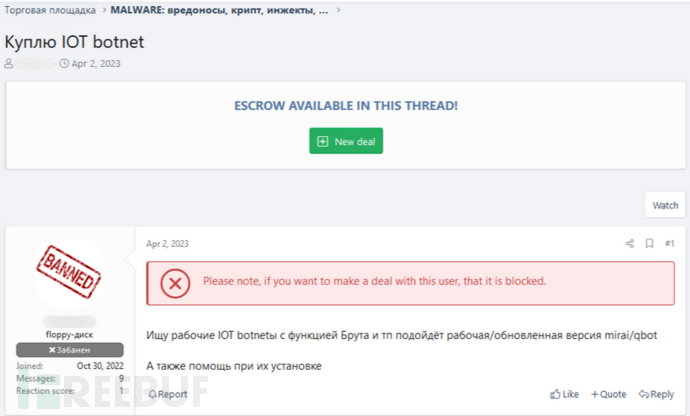

下面是一張廣告截圖,發(fā)帖者在廣告中尋求惡意軟件和安裝幫助。

在某些情況下,賣家或買家指定物聯(lián)網(wǎng)設(shè)備的目標類型。

【卡巴斯基威脅情報門戶流廣告截圖】

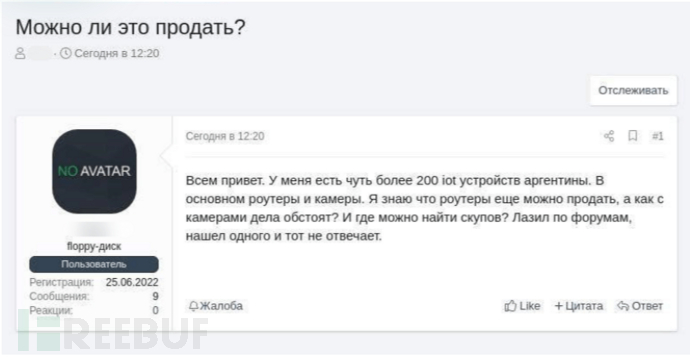

在極少數(shù)情況下,暗網(wǎng)論壇上也可以購買到預(yù)感染設(shè)備網(wǎng)絡(luò)。不過,這種性質(zhì)的廣告并不常見。例如,下面截圖中的用戶正在為位于阿根廷的由200臺路由器和攝像頭組成的僵尸網(wǎng)絡(luò)尋找新的所有者。

三、攻擊物聯(lián)網(wǎng)的惡意軟件的目標和類型

感染物聯(lián)網(wǎng)設(shè)備的惡意行為者可能存在不同的目標,他們可能希望利用受感染的硬件作為發(fā)動網(wǎng)絡(luò)攻擊的工具,偽裝惡意流量,利用設(shè)備資源進行加密貨幣挖掘;或索要贖金以恢復(fù)對設(shè)備的訪問。有些攻擊者可能會攻擊任何物聯(lián)網(wǎng)設(shè)備,而另一些攻擊者則只攻擊能夠?qū)崿F(xiàn)其目標的某些類型的硬件。下面,我們將概述物聯(lián)網(wǎng)惡意軟件的特定目的和類型。

1. DDoS僵尸網(wǎng)絡(luò)

劫持設(shè)備并利用其發(fā)起針對各種服務(wù)的DoS攻擊的木馬程序是最常見的物聯(lián)網(wǎng)惡意軟件類型。對于DDoS惡意軟件而言,目標設(shè)備的類型無關(guān)緊要,因為每臺設(shè)備都能實現(xiàn)攻擊者的目標:通過網(wǎng)絡(luò)發(fā)送請求。盡管這些惡意程序大多源于修改過的Mirai代碼,但還有許多其他家族在傳播和獲得持久性的技術(shù)上有所差異。

例如,RapperBot雖然利用了Mirai代碼庫的一部分,但其主要由原創(chuàng)代碼組成。它的功能包括通過分析從Telnet服務(wù)接收到的身份驗證數(shù)據(jù)初始請求,來實現(xiàn)智能暴力破解。惡意軟件可以使用該請求來識別設(shè)備類型,并繼續(xù)暴力破解僅適用于該類型的密碼,從而提高其自我傳播性能。

2. 勒索軟件

與DDoS惡意程序不同,勒索軟件主要針對包含用戶數(shù)據(jù)的物聯(lián)網(wǎng)設(shè)備:NAS盒子(NAS boxes)。2022年影響到數(shù)千臺QNAP NAS設(shè)備的DeadBolt就是物聯(lián)網(wǎng)勒索軟件的一個突出例子。該攻擊利用了CVE-2022-27593漏洞,允許惡意行為者修改盒子上的系統(tǒng)文件。用戶文件被加密,設(shè)備界面顯示一條贖金通知,要求支付0.03比特幣才能恢復(fù)數(shù)據(jù)。盡管制造商發(fā)布了解決該漏洞的更新,但類似的攻擊仍令人擔憂。

3. 挖礦程序

在Mirai活動中,盡管物聯(lián)網(wǎng)設(shè)備的處理能力較低,但攻擊者還是試圖使用物聯(lián)網(wǎng)設(shè)備進行比特幣挖礦。不過,由于效率相對較低,這種做法尚未普及。

4. DNS修改器

惡意行為者可能會利用物聯(lián)網(wǎng)設(shè)備來攻擊連接到它們的用戶。2022年,一個名為“漫游螳螂”(Roaming Mantis,或稱“Shaoye”)的活動傳播了一款安卓應(yīng)用程序,其功能包括通過管理界面修改Wi-Fi路由器上的DNS設(shè)置。任何仍在使用默認訪問憑證(如admin:admin)的路由器都可能被感染。在這樣的設(shè)備上,配置將被修改,使其使用運營商的DNS服務(wù)器。然后,該服務(wù)器會將所有連接到路由器的用戶重定向到一個網(wǎng)站,該網(wǎng)站會向安卓設(shè)備上傳惡意APK文件,并在iOS設(shè)備上顯示釣魚網(wǎng)頁。

5. 代理機器人

濫用受感染物聯(lián)網(wǎng)設(shè)備的另一種普遍方式是將其用作代理服務(wù)器,重定向惡意流量,使其難以追蹤。這些代理服務(wù)器主要用于垃圾郵件活動、規(guī)避反欺詐系統(tǒng)和各種網(wǎng)絡(luò)攻擊。

四、物聯(lián)網(wǎng)惡意軟件:競爭與持續(xù)性

在物聯(lián)網(wǎng)惡意軟件領(lǐng)域,存在各種各樣的惡意軟件家族,其中許多源自2016年的Mirai One。2016年,Mira的源代碼被發(fā)布在一個暗網(wǎng)論壇上,短時間內(nèi)就出現(xiàn)了數(shù)百種修改,這些修改使用了各種DDoS技術(shù)、暴力破解字典和利用漏洞進行自我傳播。

網(wǎng)絡(luò)罪犯之間的激烈競爭推動了他們開發(fā)用于阻止競爭對手惡意軟件的功能。其中,最常用的先發(fā)制人策略是添加防火墻規(guī)則,阻止傳入連接嘗試。關(guān)閉遠程設(shè)備管理服務(wù)的情況較少。惡意軟件會搜索某些進程名稱、掃描端口并分析設(shè)備內(nèi)存中的惡意模式,以抑制設(shè)備上已有的感染。在黑客爭奪設(shè)備控制權(quán)時,與競爭對手相關(guān)的進程會被終止,文件也會被刪除。

五、物聯(lián)網(wǎng)設(shè)備缺乏安全性而引發(fā)的其他威脅

攻擊者對聯(lián)網(wǎng)攝像頭表現(xiàn)出了濃厚的興趣,這一點在購買和出售受感染物聯(lián)網(wǎng)設(shè)備訪問權(quán)的廣告中得到了印證。通過非法訪問網(wǎng)絡(luò)攝像頭的盈利方式多種多樣。鑒于其CPU功率,攝像頭可能會被黑客攻擊,用于挖掘加密貨幣,或安裝DDoS工具。攝像頭還可被用作路由器(代理或VPN服務(wù)器),以匿名處理非法流量。一些黑客甚至把它們用作網(wǎng)絡(luò)攝像頭。

安全研究員Paul Marrapese研究了消費者網(wǎng)絡(luò)攝像頭領(lǐng)域,發(fā)現(xiàn)其中的安全漏洞并不少見。遺憾的是,供應(yīng)商本可以做得更好。Paul發(fā)現(xiàn)了某些網(wǎng)絡(luò)攝像頭型號的固件和協(xié)議中的關(guān)鍵漏洞,但涉事供應(yīng)商甚至沒有回過頭來討論修復(fù)問題。

值得一提的是,此類攝像機的制造商通常采用各種點對點(P2P)協(xié)議的實現(xiàn)方式,與其他多臺設(shè)備共享協(xié)議。這些協(xié)議要么對流量加密不力,要么根本不進行加密,從而使設(shè)備暴露于中間人(MitM)攻擊之下。攻擊者可以輕松地竊聽設(shè)備流量,竊取用戶憑證或重定向視頻流。

根據(jù)趨勢科技的一項研究表明,偷窺攝像頭所有者私生活的情況絕非罕見。然而,值得注意的是,除了攝像頭,其他各種物聯(lián)網(wǎng)設(shè)備也可能用于窺探。例如,盡管它們的主要功能與視頻監(jiān)控無關(guān),但市場上大多數(shù)智能寵物喂食器都能捕捉實時音頻和視頻片段。雖然它們的受歡迎程度正在不斷攀升,新型號也在不斷推出,以滿足日益增長的需求,但供應(yīng)商往往忽視了對這些設(shè)備的適當保護。

近日,卡巴斯基研究人員對一種流行的智能喂食器型號進行了測試,并發(fā)現(xiàn)其中存在大量安全漏洞。利用這些漏洞,除了為黑客創(chuàng)造其他機會外,該設(shè)備還可用于監(jiān)視寵物主人。

兒童智能設(shè)備是另一類需要強化安全性的物聯(lián)網(wǎng)設(shè)備。遺憾的是,一些供應(yīng)商并沒有認真對待這一點。當一家智能手表制造商委托卡巴斯基使用工業(yè)物聯(lián)網(wǎng)聯(lián)盟開發(fā)的“物聯(lián)網(wǎng)安全成熟度模型”方法進行產(chǎn)品安全成熟度評估時,徹底暴露了設(shè)備缺乏安全性的情況。這些安全問題已經(jīng)嚴重到足以將產(chǎn)品轉(zhuǎn)化為監(jiān)視兒童及其周圍環(huán)境的監(jiān)控工具。

安全性不足的問題困擾著消費和工業(yè)物聯(lián)網(wǎng)設(shè)備。后者也可能存在基本的安全漏洞,并且供應(yīng)商推薦的設(shè)置可能不安全。

工業(yè)物聯(lián)網(wǎng)設(shè)備中最常見的配置問題是使用默認密碼。例如,一家用于將電梯設(shè)備連接到控制室監(jiān)控系統(tǒng)的媒體轉(zhuǎn)換器制造商,在服務(wù)文檔中提供了這些設(shè)備以及極不安全的連接和配置提示。更糟糕的是,研究人員還發(fā)現(xiàn)物聯(lián)網(wǎng)設(shè)備本身也存在漏洞,即使是技術(shù)不嫻熟的黑客也可以利用這些漏洞完全控制轉(zhuǎn)換器。

這并不意味著所有物聯(lián)網(wǎng)設(shè)備都不安全,只是某些供應(yīng)商忽視了安全開發(fā)文化。我們衷心希望所有面向消費者和工業(yè)用戶的物聯(lián)網(wǎng)設(shè)備供應(yīng)商都能盡可能優(yōu)先考慮其產(chǎn)品的網(wǎng)絡(luò)安全。

六、結(jié)論及建議

物聯(lián)網(wǎng)設(shè)備吸引黑客的原因有很多:它們可被用于進行DDoS攻擊、偽裝流量,或者通過內(nèi)置網(wǎng)絡(luò)攝像頭窺探所有者。同樣地,NAS盒子和路由器也可能成為勒索軟件團伙的攻擊目標,他們的目標是連接到NAS盒子和路由器的設(shè)備,包括公共Wi-Fi網(wǎng)絡(luò)上的智能手機或受害者局域網(wǎng)上的其他設(shè)備。

除了無情地攻擊物聯(lián)網(wǎng)外,黑客還在暗網(wǎng)市場上提供服務(wù)。也就是說,由于使用默認密碼和設(shè)備漏洞的存在,大多數(shù)聯(lián)網(wǎng)設(shè)備(包括工業(yè)環(huán)境中的設(shè)備)仍然很容易成為遭受攻擊,其中一些漏洞供應(yīng)商從未著手進行修復(fù)。家庭和工業(yè)用物聯(lián)網(wǎng)設(shè)備的供應(yīng)商都應(yīng)對產(chǎn)品網(wǎng)絡(luò)安全采取負責任的態(tài)度,并在產(chǎn)品設(shè)計階段引入保護措施。

為保護工業(yè)和消費者物聯(lián)網(wǎng)設(shè)備的安全,卡巴斯基專家建議:

- 對OT系統(tǒng)進行定期的安全評估,以發(fā)現(xiàn)和消除可能存在的漏洞;

- 使用ICS網(wǎng)絡(luò)流量監(jiān)控、分析和檢測解決方案,更好地抵御可能威脅技術(shù)流程和主要企業(yè)資產(chǎn)的攻擊;

- 確保對工業(yè)端點以及企業(yè)端點進行保護;

- 在部署物聯(lián)網(wǎng)設(shè)備之前評估設(shè)備的安全狀態(tài)。應(yīng)優(yōu)先考慮具有網(wǎng)絡(luò)安全證書的設(shè)備以及更注重信息安全的制造商的產(chǎn)品;

- 對于智能家居設(shè)備,不要忘記更改默認密碼。請使用嚴格、復(fù)雜的密碼并定期更新;

- 不要在社交網(wǎng)絡(luò)上分享有關(guān)智能設(shè)備的序列號、IP地址和其他敏感信息;

- 注意并隨時查看已發(fā)現(xiàn)的物聯(lián)網(wǎng)設(shè)備漏洞的最新信息。

原文鏈接:https://securelist.com/iot-threat-report-2023/110644/