無線充電器淪為幫兇,不僅操縱語音助手,還能燒毀手機

據BleepingComputer消息,佛羅里達大學和 CertiK的一項學術研究表明,名為“VoltSchemer”的新攻擊利用電磁干擾,不僅可以讓現成的無線充電器操縱智能手機的語音助手,還能夠對設備以高熱的形式進行物理破壞。

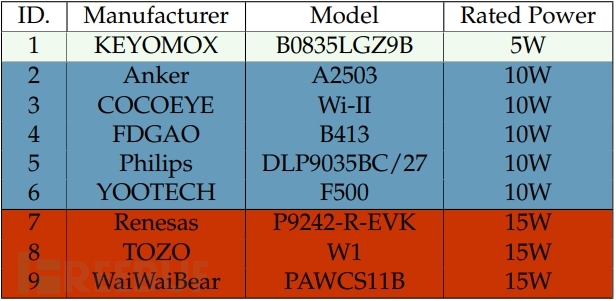

這種近乎有些科幻的方式被研究人員描述為一種利用電磁干擾來操縱充電器行為的攻擊。為了演示這種攻擊,研究人員對全球九種最暢銷的無線充電器進行了測試,突顯了這些產品的安全性差距。

測試產品 (arxiv.org)

是什么讓攻擊成為可能

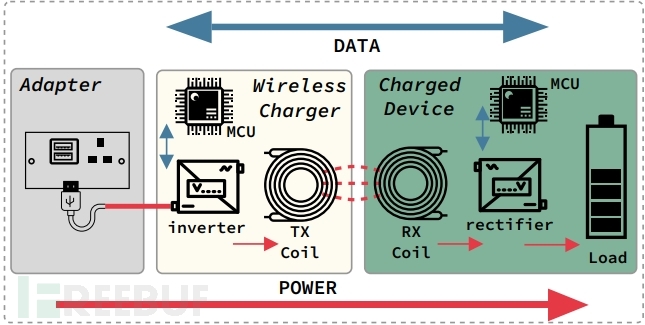

無線充電通常依靠電磁感應原理,利用電磁場在兩個物體之間傳輸能量。充電器包含一個發射器線圈,交流電流經其中以產生振蕩磁場,智能手機包含一個接收器線圈,可捕獲磁場能量并將其轉換為電能為電池充電。

無線充電系統原理 (arxiv.org)

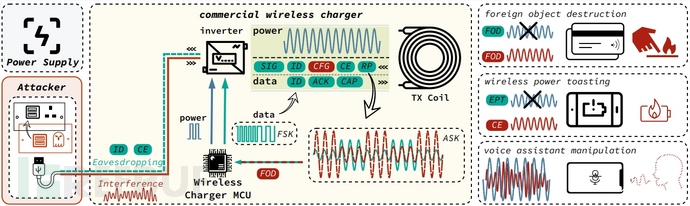

而攻擊者可以操縱充電器輸入端提供的電壓,并微調電壓波動(噪聲),以產生干擾信號,從而改變所生成磁場的特性。電壓操縱可以通過插入設備來引入,不需要對充電器進行物理修改或對智能手機設備進行軟件感染。

研究人員表示,這種噪聲信號會干擾充電器和智能手機之間的常規數據交換,二者都使用管理充電過程的微控制器,從而能夠扭曲電源信號并破壞高精度傳輸的數據。從本質上講,VoltSchemer 利用了無線充電系統硬件設計和管理其通信的協議中的安全缺陷。

這為 VoltSchemer 攻擊開辟了至少三種潛在攻擊途徑,包括過熱/過度充電、繞過 Qi 安全標準以及在充電智能手機上注入語音命令。

VoltSchemer 攻擊概述 (arxiv.org)

控制語音助手

這類攻擊是向 iOS (Siri) 和安卓 (Google Assistant) 上的助手發送聽不見的語音命令。研究人員已經證明,可以通過在充電站范圍內傳輸的噪聲信號注入一系列語音命令,實現呼叫發起、瀏覽網站或啟動應用程序。

然而,這種攻擊具有局限性,攻擊者首先必須記錄目標的激活命令,然后添加到電源適配器的輸出語音信號中。其中在 10kHz 以下的頻段中包含最重要的信息。

研究人員解釋說:“當將語音信號添加到電源適配器的輸出電壓時,它可以以有限的衰減和失真來調制 TX 線圈上的電源信號。最近的一項研究表明,通過磁耦合,AM 調制磁場會在現代智能手機的麥克風電路中產生磁感聲音 (MIS)。”

引入惡意電壓波動的插入設備可能偽裝成任何合法配件,通過各種方式分發,例如促銷贈品、二手產品等。

加熱并“引爆手機”

智能手機的設計是在電池充滿后停止充電,以防止過度充電,并與充電器進行通信以減少或切斷電力輸送。VoltSchemer 引入的噪聲信號會干擾這種通信,使電力輸送保持在最大狀態,并導致智能手機過度充電和過熱,從而帶來重大的安全隱患。

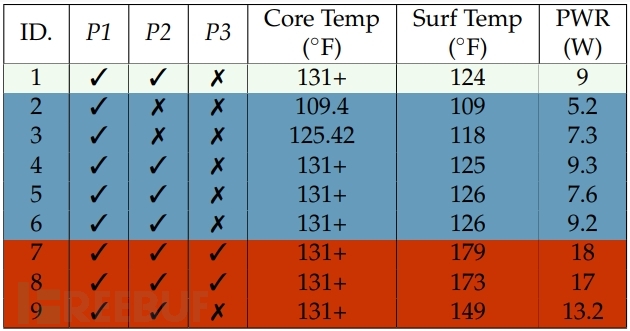

測試充電器的操作范圍 (arxiv.org)

研究人員使用三星 Galaxy S8手機進行了實驗,在注入CE包增加功率后,手機溫度迅速升高。不久之后,由于過熱,手機試圖通過傳輸 EPT 數據包來停止電力傳輸,但電壓操縱器引入的電壓干擾破壞了這些數據包,導致充電器無響應,并受到虛假CE、RP報文的誤導,不斷傳輸功率,溫度進一步升高。接著,手機進一步激活了更多保護措施:關閉應用程序,并在 126 F°(52.2℃) 時限制用戶交互。當溫度來到170F°(76.7℃)時手機啟動了緊急關機。盡管如此,電力傳輸仍在繼續,且溫度維持在危險的 178F° (81℃)。

受測設備的熱像儀掃描(arxiv.org)

破壞附近其他物品

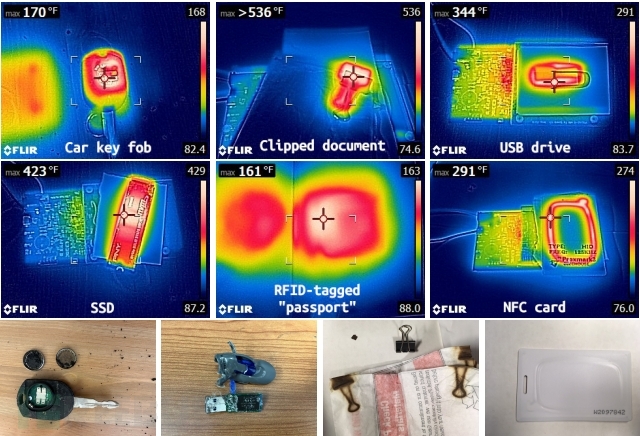

這種 VoltSchemer 攻擊類型可以繞過 Qi 標準安全機制,向附近不受支持的物品傳輸能量,例如汽車鑰匙扣、USB 棒、支付卡和訪問控制中使用的 RFID 或 NFC 芯片、筆記本電腦中的固態硬盤以及充電器附近的其他物品。

以汽車鑰匙扣為例,攻擊導致電池爆炸并毀壞設備。對于像USB、固態硬盤等存儲設備,電壓傳輸將導致數據丟失。

更令人難以置信的是,通過對夾著文件的回形針進行實驗,研究人員成功地將其加熱到 536F°(280℃),這足以點燃文件。

對上述其他物品的熱掃描 (arxiv.org)

以上三種攻擊方式凸顯了現代充電器和標準中的安全漏洞,研究人員呼吁對其進行更好的設計,以更好地抵御電磁干擾。研究人員已向接受測試的充電器供應商披露了他們的發現,并討論了可以消除 VoltSchemer 攻擊風險的對策。