網(wǎng)絡(luò)安全威脅情報標(biāo)準(zhǔn)收集整理

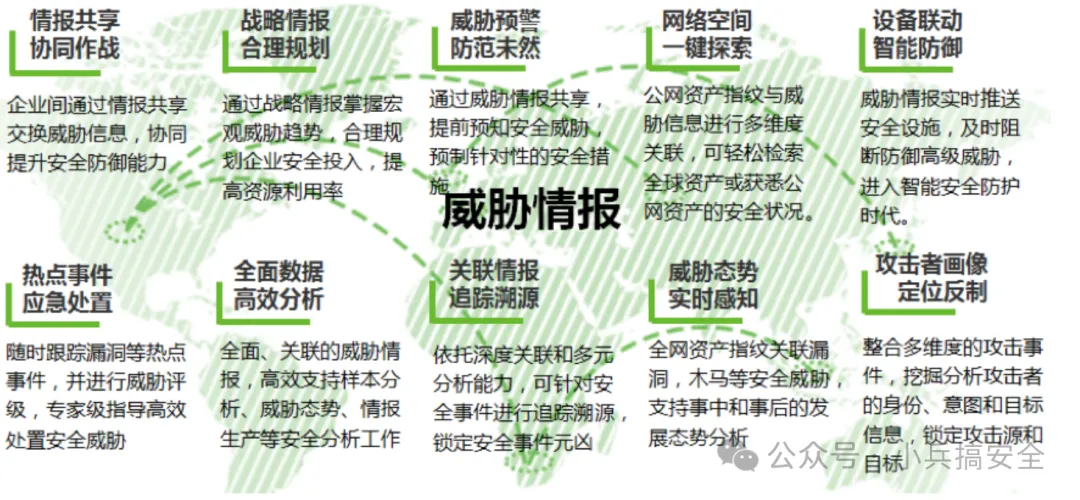

網(wǎng)絡(luò)安全威脅情報標(biāo)準(zhǔn)是指用于描述和交換網(wǎng)絡(luò)安全威脅情報的標(biāo)準(zhǔn)化格式和協(xié)議。這些標(biāo)準(zhǔn)旨在促進(jìn)不同組織之間的威脅情報共享和協(xié)作,以提高整個網(wǎng)絡(luò)安全生態(tài)系統(tǒng)的防御能力。本著學(xué)習(xí)的目的,我對目前國內(nèi)外網(wǎng)絡(luò)安全的威脅情報標(biāo)準(zhǔn)進(jìn)行收集整理,如有錯誤之處,歡迎批評指正。

1.1國際標(biāo)準(zhǔn)

1.1.1STIX (Structured Threat Information eXpression)

STIX (Structured Threat Information eXpression) 是由 MITRE 以協(xié)作方式開發(fā)的一種標(biāo)準(zhǔn)化語言,是用于表示網(wǎng)絡(luò)威脅的結(jié)構(gòu)化信息。易于被共享、存儲,并以一致的方式使用,從而促進(jìn)自動化和人工輔助分析,它是由美國國家標(biāo)準(zhǔn)技術(shù)研究所(NIST)資助開發(fā)的。STIX提供了一套標(biāo)準(zhǔn)化的數(shù)據(jù)模式和屬性,用于描述各種類型的威脅情報,包括威脅漏洞、攻擊方法、惡意軟件、惡意行為等。

1.它的主要組成部分

STIX Core Objects:STIX核心對象定義了一組標(biāo)準(zhǔn)化的數(shù)據(jù)模式和屬性,用于描述威脅情報的各個方面,如攻擊者、目標(biāo)、威脅情報等。

STIX Relationship Objects:STIX關(guān)系對象定義了不同核心對象之間的關(guān)聯(lián)關(guān)系,如攻擊者與目標(biāo)之間的關(guān)系、攻擊方法與攻擊實例之間的關(guān)系等。

STIX Schemas:STIX模式定義了一套XML和JSON格式的數(shù)據(jù)模式,用于表示和交換STIX數(shù)據(jù)。

STIX Patterns:STIX模式定義了一種用于描述威脅情報特征的語言,可以用于編寫用于檢測和防御安全攻擊的規(guī)則和策略。

STIX還與其他相關(guān)標(biāo)準(zhǔn)和協(xié)議密切相關(guān),如CybOX(用于描述安全可觀測數(shù)據(jù)的語言)、TAXII(用于在安全系統(tǒng)之間交換威脅情報的協(xié)議)等。通過使用STIX,安全從業(yè)人員和組織可以更加方便地共享和交換威脅情報,加強(qiáng)網(wǎng)絡(luò)安全防御和應(yīng)對威脅攻擊的能力

2.STIX樣例

{

"type": "indicator",

"spec_version": "2.1",

"id": "indicator--d5f8a4e3-ba61-45e8-a7e5-cb21c2e0f14f",

"created": "2024-0?-17T15:34:56.000Z",

"modified": "2024-04-17T15:34:56.000Z",

"name": "Malicious IP Address",

"description": "IP address associated with known malicious activity.",

"pattern": "[ipv4-addr:value = '198.51.100.10']",

"pattern_type": "stix",

"valid_from": "2024-04-17T00:00:00Z",

"labels": ["malicious-activity", "ip-watchlist"],

"indicator_types": ["malware-command-and-control"],

"kill_chain_phases": [

{

"kill_chain_name": "misp-category",

"phase_name": "network"

}

],

"created_by_ref": "identity--45249584-f3f7-4c91-a34c-5c5910c4a27f",

"object_marking_refs": [

"marking-definition--fa42a846-8d90-4e5d-bc29-71d5b4802168"

]

}這個樣本解析如下:

- type: 表示這是一個STIX Indicator對象。

- spec_version: 指定STIX規(guī)范版本,這里是2.1。

- id: 為該Indicator提供全局唯一的標(biāo)識符。

- created 和 modified: 記錄Indicator創(chuàng)建和最后修改的時間。

- name 和 description: 分別提供Indicator的簡短標(biāo)題和詳細(xì)描述。

- pattern: 使用STIX Pattern語言定義了具體的威脅指標(biāo),這里表示的是一個惡意IP地址(198.51.100.10)。

- pattern_type: 指明使用的Pattern類型,這里是STIX標(biāo)準(zhǔn)Pattern。

- valid_from: 指定該Indicator的有效起始時間。

- labels: 一組標(biāo)簽,用于快速分類和檢索。

- indicator_types: 描述Indicator的性質(zhì)或類別,如“malware-command-and-control”表示該IP可能被用于惡意軟件的命令與控制通信。

- kill_chain_phases: 關(guān)聯(lián)到特定攻擊鏈(Kill Chain)的階段,這里引用了"MISP-category"的"network"階段。

- created_by_ref: 引用創(chuàng)建此Indicator的實體身份標(biāo)識。

- object_marking_refs: 引用標(biāo)記(Markings),如敏感度級別或分發(fā)限制等。

請注意,實際的STIX數(shù)據(jù)交換通常會包含更為復(fù)雜的結(jié)構(gòu)和關(guān)聯(lián)關(guān)系,例如與其他STIX對象(如Observable、Threat Actor、Campaign等)的關(guān)聯(lián),以及使用STIX Relationships來描述這些對象之間的邏輯聯(lián)系。要查看完整的STIX文檔樣本或了解更多復(fù)雜示例,建議訪問官方文檔或相關(guān)開源項目網(wǎng)站https://stixproject.github.io/

1.1.2TAXII (Trusted Automated eXchange of Indicator Information)

TAXII (Trusted Automated eXchange of Indicator Information) 是一種標(biāo)準(zhǔn)化協(xié)議,旨在促進(jìn)安全組織之間自動化、安全且可信的網(wǎng)絡(luò)威脅情報(CTI)交換。它為情報生產(chǎn)者和消費者提供了一套通用的框架和接口,使得各方能夠在保護(hù)隱私和確保數(shù)據(jù)完整性的前提下,高效地共享威脅指標(biāo)(Indicators)、警告(Alerts)、情境信息(Contextual Information)以及其他相關(guān)CTI內(nèi)容。

以下是TAXII的主要特點和功能概述:

- 標(biāo)準(zhǔn)化接口:

- TAXII定義了一系列基于HTTP(S)的API端點(如Collection Management Service, Discovery Service, and Poll Service),使得不同系統(tǒng)可以無縫對接,實現(xiàn)情報的發(fā)布、訂閱、查詢和更新。

- 版本支持:

- TAXII目前有兩個主要版本:TAXII 1.x和TAXII 2.x。TAXII 2.x引入了更強(qiáng)大的功能和更靈活的設(shè)計,與STIX 2.x緊密集成,提供更好的互操作性。

- 安全傳輸:

- TAXII支持使用HTTPS進(jìn)行加密通信,確保情報在傳輸過程中的保密性和完整性。此外,還可以通過認(rèn)證機(jī)制(如OAuth 2.0)控制訪問權(quán)限,確保只有授權(quán)用戶和系統(tǒng)才能訪問敏感的威脅情報。

- 訂閱與推送:

- TAXII支持訂閱機(jī)制,允許消費者指定感興趣的威脅情報類型或主題,一旦有匹配的新情報產(chǎn)生,生產(chǎn)者會自動推送給訂閱者。這種方式減少了冗余查詢,提高了情報的時效性。

- 查詢與檢索:

- TAXII提供查詢接口,允許消費者根據(jù)特定條件(如時間范圍、標(biāo)簽、指標(biāo)類型等)檢索已發(fā)布的威脅情報。這種按需獲取的能力有助于滿足不同場景下的情報需求。

- 版本管理與更新:

- TAXII支持情報版本管理,當(dāng)情報內(nèi)容發(fā)生變化或得到更新時,可以通過TAXII協(xié)議通知消費者,并提供更新后的版本。這樣可以確保各方始終掌握最新、最準(zhǔn)確的威脅情報。

- 與STIX集成:

- TAXII與STIX緊密結(jié)合,STIX提供標(biāo)準(zhǔn)化的數(shù)據(jù)格式來表述威脅情報內(nèi)容,而TAXII則負(fù)責(zé)這些內(nèi)容的安全、高效傳輸。二者結(jié)合,構(gòu)成了完整的威脅情報共享生態(tài)系統(tǒng)。

總的來說,TAXII通過提供標(biāo)準(zhǔn)化、安全、自動化的信息交換機(jī)制,極大地提升了網(wǎng)絡(luò)安全社區(qū)在應(yīng)對快速演變的網(wǎng)絡(luò)威脅時的協(xié)作效率和響應(yīng)速度。它為構(gòu)建分布式、互操作的威脅情報平臺和生態(tài)系統(tǒng)奠定了堅實的基礎(chǔ)。

1.1.3CybOX

CybOX (Cyber Observable eXpression) 是一種專門用于描述網(wǎng)絡(luò)安全領(lǐng)域中可觀察對象(Cyber Observable Objects,COOs)的標(biāo)準(zhǔn)數(shù)據(jù)模型和交換格式。它為網(wǎng)絡(luò)安全事件、威脅情報、日志記錄等場景中涉及的各種數(shù)字證據(jù)和網(wǎng)絡(luò)行為提供了標(biāo)準(zhǔn)化、結(jié)構(gòu)化的表示方法,旨在提高數(shù)據(jù)的互操作性和自動化處理能力。

以下是CybOX的主要特點和組成部分:

- 數(shù)據(jù)模型:

- CybOX定義了一組通用的數(shù)據(jù)模型,涵蓋了各種網(wǎng)絡(luò)環(huán)境中可觀察的對象,如文件、進(jìn)程、網(wǎng)絡(luò)連接、注冊表鍵值、電子郵件、DNS查詢等。每個對象模型都包含了描述其特性和行為的標(biāo)準(zhǔn)化屬性。

- 對象類型:

- CybOX定義了一系列具體的對象類型(Object Types),如FileObjectType、ProcessObjectType、NetworkConnectionObjectType等,每個類型對應(yīng)一類可觀察的網(wǎng)絡(luò)實體。

- 屬性與屬性值:

- 對象類型由一系列標(biāo)準(zhǔn)化的屬性(Properties)組成,如文件的file_name、size、hashes,進(jìn)程的pid、command_line等。屬性值采用統(tǒng)一的數(shù)據(jù)類型和編碼規(guī)則,確保數(shù)據(jù)的一致性和可解析性。

- 復(fù)合對象與關(guān)聯(lián):

- CybOX支持復(fù)合對象(Composite Objects),即由多個基礎(chǔ)對象組成的高級結(jié)構(gòu),如Bundle對象可以包含多個不同類型的CybOX對象。此外,CybOX還支持對象之間的關(guān)聯(lián)(Relationships),如文件被某個進(jìn)程打開,或網(wǎng)絡(luò)連接涉及特定的IP地址和端口。

- 標(biāo)準(zhǔn)化格式:

- CybOX數(shù)據(jù)通常以XML或JSON格式進(jìn)行編碼和交換,這兩種格式均有明確的Schema定義,確保數(shù)據(jù)結(jié)構(gòu)的嚴(yán)謹(jǐn)性和解析的便利性。

- 與STIX集成:

- CybOX是STIX(Structured Threat Information eXpression)標(biāo)準(zhǔn)的一部分,STIX中的許多對象(如Indicator、Observed Data等)都會引用或嵌入CybOX對象,以詳細(xì)描述威脅相關(guān)的可觀測現(xiàn)象。

通過使用CybOX,網(wǎng)絡(luò)安全從業(yè)者、研究人員和工具開發(fā)者可以:

- 以統(tǒng)一的方式描述網(wǎng)絡(luò)行為和證據(jù):無論是在事件響應(yīng)、威脅狩獵、日志分析還是威脅情報共享中,都可以使用同一套數(shù)據(jù)模型來描述和記錄各種網(wǎng)絡(luò)現(xiàn)象。

- 增強(qiáng)數(shù)據(jù)互操作性:不同系統(tǒng)和工具生成的CybOX數(shù)據(jù)可以輕松交換和整合,無需關(guān)心底層數(shù)據(jù)格式的差異。

- 支持自動化處理:結(jié)構(gòu)化的CybOX數(shù)據(jù)便于進(jìn)行自動化分析、過濾、關(guān)聯(lián)和可視化,有助于提升威脅檢測、調(diào)查和響應(yīng)的效率。

盡管STIX 2.x已經(jīng)將CybOX的部分概念整合到STIX Observed Data對象中,但CybOX作為早期的網(wǎng)絡(luò)可觀測對象標(biāo)準(zhǔn)化努力,對后續(xù)標(biāo)準(zhǔn)的發(fā)展產(chǎn)生了重要影響,并在一些遺留系統(tǒng)和特定場景中繼續(xù)發(fā)揮作用。

1.1.4MITRE相關(guān)系列標(biāo)準(zhǔn)

MITRE Corporation是一家美國非營利性組織,在網(wǎng)絡(luò)安全領(lǐng)域,它開發(fā)了一系列與威脅情報相關(guān)的標(biāo)準(zhǔn)和框架,其中最為知名的是:

- STIX (Structured Threat Information eXpression): STIX是一種標(biāo)準(zhǔn)化語言和數(shù)據(jù)格式,用于描述、分享、匯總和分析網(wǎng)絡(luò)威脅情報。它允許安全專業(yè)人員以結(jié)構(gòu)化的形式表達(dá)各種威脅元素,包括但不限于惡意軟件、攻擊指標(biāo)(IOCs)、攻擊戰(zhàn)術(shù)、技術(shù)和過程(TTPs)、威脅行為者(也稱為威脅組或演員)、漏洞利用、影響評估等。STIX通過定義一組可擴(kuò)展的XML或JSON對象來標(biāo)準(zhǔn)化情報交換,使得不同組織、工具和平臺間能夠無縫、高效且準(zhǔn)確地共享威脅信息。

- TAXII (Trusted Automated eXchange of Indicator Information): TAXII是與STIX配套的傳輸協(xié)議,旨在安全、自動化地交換基于STIX格式的威脅情報。它定義了服務(wù)接口、消息格式和協(xié)議規(guī)范,允許情報生產(chǎn)者、消費者和服務(wù)提供商之間建立實時或近乎實時的情報交換通道。TAXII支持訂閱、查詢、推送等多種情報共享模式,確保情報能夠在需要時快速、可靠地送達(dá),并且支持多種安全機(jī)制以保護(hù)情報交換過程中的隱私和機(jī)密性。

- MITRE ATT&CK (Adversarial Tactics, Techniques & Common Knowledge): MITRE ATT&CK是一個詳細(xì)記錄網(wǎng)絡(luò)攻擊者常用戰(zhàn)術(shù)、技術(shù)和過程的知識庫與框架。它基于實際觀察到的攻擊活動,將攻擊者的戰(zhàn)術(shù)分解為一系列具體的技術(shù)和子技術(shù),并按照攻擊生命周期(如偵察、初始訪問、持久化、防御規(guī)避、權(quán)限提升、Credential Access、發(fā)現(xiàn)、橫向移動、收集、命令與控制、 exfiltration、Impact)進(jìn)行組織。ATT&CK不僅幫助安全團(tuán)隊理解攻擊者的行為模式,還為威脅建模、防御策略制定、安全控制評估、威脅狩獵、事件響應(yīng)等提供了通用語言和參考框架。

這些標(biāo)準(zhǔn)和框架相互配合,共同構(gòu)成了一個完整的威脅情報生態(tài)系統(tǒng):

- STIX 提供了標(biāo)準(zhǔn)化的情報表示和交換格式,確保情報內(nèi)容的準(zhǔn)確性和互操作性。

- TAXII 實現(xiàn)了情報在不同系統(tǒng)、組織間的安全、自動化傳輸,確保情報的時效性和可達(dá)性。

- ATT&CK 則為分析威脅行為、規(guī)劃防御措施、評估威脅態(tài)勢提供了詳細(xì)的戰(zhàn)術(shù)和技術(shù)參考,增強(qiáng)了對威脅的理解和應(yīng)對能力。

通過采納和應(yīng)用這些標(biāo)準(zhǔn),安全社區(qū)能夠更有效地協(xié)作、共享威脅情報,從而提升整體的威脅感知、預(yù)防和響應(yīng)能力。這些標(biāo)準(zhǔn)在全球范圍內(nèi)得到廣泛應(yīng)用,成為構(gòu)建威脅情報平臺、集成安全產(chǎn)品、進(jìn)行安全運營和研究的重要基石。

1.1.5SCAP (Security Content Automation Protocol)

SCAP (Security Content Automation Protocol) 是一套由美國國家標(biāo)準(zhǔn)與技術(shù)研究院(NIST)制定的標(biāo)準(zhǔn)化規(guī)程,旨在促進(jìn)網(wǎng)絡(luò)安全管理中自動化內(nèi)容(如安全配置、漏洞評估、合規(guī)性檢查等)的創(chuàng)建、交換、集成和應(yīng)用。SCAP的核心價值在于通過標(biāo)準(zhǔn)化的安全數(shù)據(jù)表示和處理方式,提升安全工具之間的互操作性,簡化安全管理流程,以及增強(qiáng)對系統(tǒng)安全狀況的量化評估和持續(xù)監(jiān)控。

SCAP主要包含以下組成部分:

- 數(shù)據(jù)交換格式:

- CPE (Common Platform Enumeration): 用于標(biāo)準(zhǔn)化地描述軟件平臺(操作系統(tǒng)、應(yīng)用程序等)的名稱、版本、更新級別等信息。

- OVAL (Open Vulnerability and Assessment Language): 一種用于定義和交換系統(tǒng)配置、漏洞檢查和合規(guī)性驗證規(guī)則的語言。

- XCCDF (Extensible Configuration Checklist Description Format): 一種用于描述安全配置檢查列表、基準(zhǔn)和報告的格式,包括檢查項、結(jié)果、修復(fù)指南等。

- CCE (Common Configuration Enumeration): 為安全配置項提供唯一的標(biāo)識符,便于跨工具和平臺追蹤和管理配置狀態(tài)。

- CVSS (Common Vulnerability Scoring System): 一種量化評估漏洞嚴(yán)重程度的標(biāo)準(zhǔn)方法,包括基礎(chǔ)評分系統(tǒng)和環(huán)境評分系統(tǒng)。

- 數(shù)據(jù)內(nèi)容:

- CVE (Common Vulnerabilities and Exposures): 為已知網(wǎng)絡(luò)安全漏洞和暴露提供唯一標(biāo)識符和基本信息。

- CCE (Common Configuration Enumeration): 為安全配置項提供唯一的標(biāo)識符,便于跨工具和平臺追蹤和管理配置狀態(tài)。

- CAPEC (Common Attack Pattern Enumeration and Classification): 描述常見攻擊模式和方法的知識庫。

- CWSS (Common Weakness Scoring System): 量化評估軟件弱點嚴(yán)重程度的系統(tǒng)。

- 工具支持:

- SCAP兼容的工具可以生成、解析、驗證和應(yīng)用SCAP數(shù)據(jù)內(nèi)容,如掃描器、配置核查工具、補(bǔ)丁管理工具、合規(guī)性審計工具等。

通過使用SCAP,組織可以:

- 標(biāo)準(zhǔn)化安全數(shù)據(jù)表示:確保不同工具、平臺和組織之間使用的安全數(shù)據(jù)具有統(tǒng)一的格式和語義,減少誤解和混淆。

- 自動化安全評估:利用兼容工具自動執(zhí)行配置核查、漏洞掃描、合規(guī)性檢查等任務(wù),提高效率,減少人工錯誤。

- 量化風(fēng)險評估:借助CVSS、CWSS等評分系統(tǒng),對漏洞、弱點和配置問題的風(fēng)險進(jìn)行量化評估,支持決策制定。

- 跨工具集成:簡化不同安全工具之間的數(shù)據(jù)交換和集成,實現(xiàn)安全數(shù)據(jù)的集中管理和分析。

- 合規(guī)性管理:根據(jù)XCCDF定義的安全基準(zhǔn),檢查系統(tǒng)是否符合特定的安全標(biāo)準(zhǔn)或政策要求,生成合規(guī)性報告,并提供修復(fù)指導(dǎo)。

總之,SCAP為網(wǎng)絡(luò)安全管理提供了統(tǒng)一的數(shù)據(jù)模型和處理框架,有助于提高安全操作的標(biāo)準(zhǔn)化、自動化和協(xié)作水平,是現(xiàn)代企業(yè)、政府機(jī)構(gòu)等進(jìn)行系統(tǒng)安全管理、漏洞管理、合規(guī)性檢查等不可或缺的工具和標(biāo)準(zhǔn)。

1.1.6 IODEF (Incident Object Description and Exchange Format)

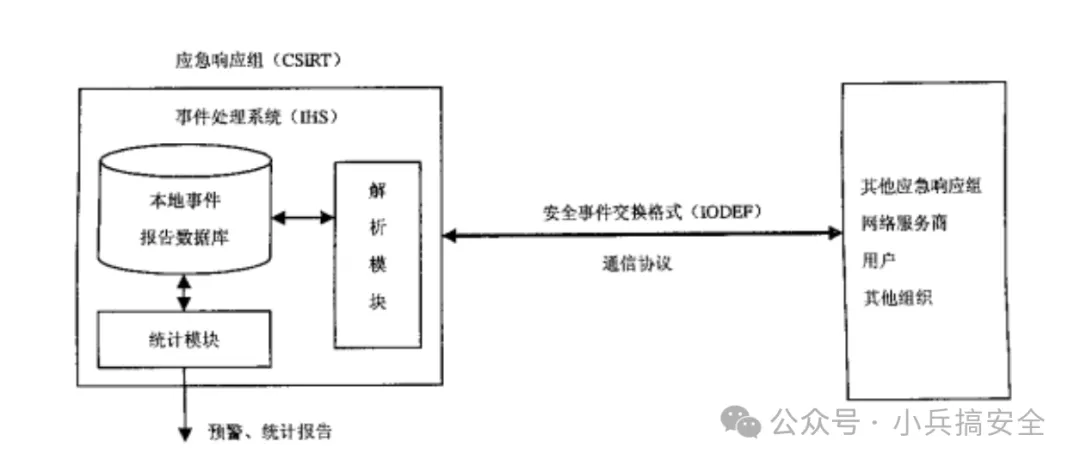

IODEF(安全事件描述交換格式)是一種專門用于描述和交換網(wǎng)絡(luò)安全事件信息的標(biāo)準(zhǔn)格式。

是一種標(biāo)準(zhǔn)化的數(shù)據(jù)格式,專為計算機(jī)安全事件響應(yīng)設(shè)計,用于在 Computer Security Incident Response Teams (CSIRTs) 及其合作伙伴之間交換安全事件相關(guān)信息。其主要目標(biāo)在于促進(jìn)跨組織、跨團(tuán)隊之間的信息共享與協(xié)作,提高安全事件的識別、分析、響應(yīng)及預(yù)防能力。

關(guān)鍵特性與優(yōu)勢

- 統(tǒng)一數(shù)據(jù)結(jié)構(gòu):

- IODEF 提供了一個統(tǒng)一的框架,用于描述各類安全事件的詳細(xì)信息,包括但不限于事件類型、發(fā)生時間、涉及的網(wǎng)絡(luò)實體、攻擊手段、影響范圍、證據(jù)資料等。

- 采用單一標(biāo)準(zhǔn)格式,使得來自不同來源的安全事件數(shù)據(jù)得以無縫整合,減少了數(shù)據(jù)處理的復(fù)雜性和成本。

- 增強(qiáng)協(xié)作效果:

- 通過廣泛采納 IODEF,不同安全團(tuán)隊間能基于共同的語言和理解進(jìn)行溝通,減少信息傳遞過程中的歧義和誤解。

- 通用格式簡化了跨組織合作,特別是在聯(lián)合調(diào)查、協(xié)同防御及全球威脅情報共享等場景中,顯著提升集體應(yīng)對網(wǎng)絡(luò)安全威脅的能力。

- 支持自動化處理:

- IODEF 結(jié)構(gòu)化的設(shè)計支持自動化工具的高效解析與處理,有利于快速集成到事件響應(yīng)工作流和自動化系統(tǒng)中。

- 自動化的數(shù)據(jù)交換和分析有助于加速事件響應(yīng)速度,減輕人工負(fù)擔(dān),并支持實時或近實時的威脅檢測與響應(yīng)。

- 簡化系統(tǒng)構(gòu)建與集成:

- IODEF 提供了事件關(guān)聯(lián)的基礎(chǔ),使得安全系統(tǒng)能夠輕松識別并分析多個事件之間的關(guān)聯(lián)關(guān)系,有助于揭示潛在的攻擊模式和趨勢。

- 由于數(shù)據(jù)結(jié)構(gòu)標(biāo)準(zhǔn)化,基于 IODEF 的統(tǒng)計分析系統(tǒng)開發(fā)更為便捷,便于組織進(jìn)行事件量化管理、風(fēng)險評估以及策略制定。

應(yīng)用流程與環(huán)境

生成與傳輸

- CSIRTs 使用專用軟件工具,根據(jù)收集到的安全事件信息,按照 IODEF 規(guī)范生成結(jié)構(gòu)化的事件報告。

- 這些報告可通過常見的通信協(xié)議(如 HTTP、SMTP)發(fā)送給其他 CSIRTs、網(wǎng)絡(luò)服務(wù)提供商、受害用戶或企業(yè)等利益相關(guān)方。

接收與處理

- 接收方的事件響應(yīng)系統(tǒng)對接收到的 IODEF 報告進(jìn)行解析,將其轉(zhuǎn)換為內(nèi)部使用的數(shù)據(jù)格式。

- 轉(zhuǎn)換后的數(shù)據(jù)被存儲在本地事件數(shù)據(jù)庫中,進(jìn)入正常的事件處理流程,包括分析、響應(yīng)、記錄、報告以及威脅情報的進(jìn)一步分發(fā)。

總結(jié) IODEF 作為一種關(guān)鍵的標(biāo)準(zhǔn)化通信協(xié)議,為全球 CSIRTs 及相關(guān)組織搭建起一座橋梁,確保了安全事件信息的高效、準(zhǔn)確、標(biāo)準(zhǔn)化交換。其統(tǒng)一的數(shù)據(jù)結(jié)構(gòu)、對協(xié)作的強(qiáng)化、對自動化處理的支持以及對系統(tǒng)構(gòu)建的簡化,共同構(gòu)成了現(xiàn)代網(wǎng)絡(luò)安全事件管理不可或缺的基石。

IODEF的應(yīng)用環(huán)境

官方規(guī)范文檔

- RFC 5070: 這是IODEF的原始規(guī)范文檔,詳細(xì)描述了IODEF的數(shù)據(jù)模型、XML Schema定義以及使用案例。您可以在IETF官方網(wǎng)站上的RFC庫中找到這份文件:

一個典型的IODEF威脅情報樣本可能包含以下部分:

<?xml versinotallow="1.0" encoding="UTF-8"?>

<iodef:Incident xmlns:iodef="urn:ietf:params:xml:ns:iodef-1.42">

<iodef:Header>

<!-- Incident ID, timestamp, source/destination org info, etc. -->

</iodef:Header>

<iodef:Description>

<!-- Brief summary or description of the incident -->

</iodef:Description>

<iodef:Assessment>

<!-- Impact assessment, confidence level, etc. -->

</iodef:Assessment>

<iodef:AffectedAsset>

<!-- Description of the affected system(s) or asset(s) -->

</iodef:AffectedAsset>

<iodef:Impact>

<!-- Description of the impact on the affected asset(s) -->

</iodef:Impact>

<iodef:EventData>

<!-- Detailed event data, such as logs, network captures, etc. -->

</iodef:EventData>

<iodef:Contact>

<!-- Contact information for further inquiries -->

</iodef:Contact>

<!-- Additional IODEF-specific elements or extensions may be included here -->

</iodef:Incident>1.1.7Open Indicators of Compromise (OpenIOC)

Open Indicators of Compromise (OpenIOC) 是一種標(biāo)準(zhǔn)化的格式,用于表示和共享網(wǎng)絡(luò)安全威脅指標(biāo)(Indicators of Compromise, IOCs)。IOCs 是指在網(wǎng)絡(luò)安全事件或潛在攻擊中,可以作為攻擊活動存在或發(fā)生證據(jù)的具體數(shù)據(jù)點,如惡意文件的哈希值、惡意域名、特定的網(wǎng)絡(luò)流量特征等。OpenIOC 的目標(biāo)是提供一種結(jié)構(gòu)化、機(jī)器可讀且易于共享的方式來描述這些 IOCs,以便安全團(tuán)隊能夠快速識別和響應(yīng)潛在威脅。

以下是對 OpenIOC 的詳細(xì)介紹:

核心概念與結(jié)構(gòu)

- XML 格式:OpenIOC 使用 XML(eXtensible Markup Language)作為數(shù)據(jù)交換格式,這是一種結(jié)構(gòu)化、層次化的文本格式,易于解析和處理。每個 OpenIOC 文檔本質(zhì)上是一個遵循特定 XML 架構(gòu)的 XML 文件。

- Indicator: Indicator 是 OpenIOC 的核心概念,代表一個具體的威脅指標(biāo)。每個 Indicator 由一系列 Criterion(標(biāo)準(zhǔn))組成,用于描述攻擊活動的某一特定特征。例如,一個 Indicator 可能包含一個 Criterion 來描述惡意文件的 MD5 哈希值,另一個 Criterion 描述與攻擊相關(guān)的域名。

- Criterion: Criterion 是 Indicator 內(nèi)部的一個邏輯單元,用于描述一個具體可檢測的屬性或條件。每個 Criterion 包括一個或多個 Context(上下文)元素,用于指定檢測的上下文信息(如文件、注冊表鍵、網(wǎng)絡(luò)流量等),以及一個或多個 Content 元素,用于定義具體的檢測值或模式。例如,一個 Criterion 可能包含以下結(jié)構(gòu):

Xml

<IndicatorItem id="example_indicator">

<Context document="file" search="content"/>

<Content type="md5">123abcde123abcde123abcde123abcde</Content>

</IndicatorItem>上述 Criterion 表示:在文件內(nèi)容中搜索具有特定 MD5 哈希值(123abcde123abcde123abcde123abcde)的文件。

- 邏輯運算:OpenIOC 支持邏輯運算符(AND、OR、NOT),允許在 Indicator 內(nèi)部或多個 Indicator 之間定義復(fù)雜的邏輯關(guān)系。這有助于描述需要同時滿足多個條件或存在多種可能性的復(fù)雜威脅場景。

主要特點與優(yōu)勢

- 結(jié)構(gòu)化與機(jī)器可讀:OpenIOC 的 XML 結(jié)構(gòu)使得威脅指標(biāo)數(shù)據(jù)具有高度的結(jié)構(gòu)化和標(biāo)準(zhǔn)化,便于自動化工具進(jìn)行解析、處理和集成。

- 靈活性與可擴(kuò)展性:OpenIOC 支持自定義 Context 類型和 Content 類型,允許適應(yīng)不斷變化的威脅環(huán)境和新型攻擊手法。通過擴(kuò)展 XML 架構(gòu),可以添加新的檢測上下文和條件。

- 易共享與互操作性:由于遵循統(tǒng)一的格式規(guī)范,OpenIOC 文件可以方便地在不同安全工具、平臺和組織之間交換,促進(jìn)了威脅情報的共享和協(xié)作。

- 支持自動化響應(yīng):由于 OpenIOC 文件可以直接被安全工具解析并轉(zhuǎn)化為檢測規(guī)則,它們可以用于自動化安全系統(tǒng)(如 SIEM、EDR、防火墻等)中,實現(xiàn)對威脅的快速識別和響應(yīng)。

應(yīng)用與使用場景

- 事件響應(yīng):安全團(tuán)隊在應(yīng)對網(wǎng)絡(luò)安全事件時,可以使用 OpenIOC 文件來描述已知的攻擊特征,輔助進(jìn)行威脅檢測、隔離、清理等工作。

- 威脅狩獵:安全分析師在進(jìn)行主動威脅搜尋時,可以依據(jù) OpenIOC 標(biāo)準(zhǔn)編制威脅狩獵規(guī)則,用于在大量日志數(shù)據(jù)中尋找攻擊線索。

- 威脅情報共享:安全組織、ISACs(Information Sharing and Analysis Centers)、ISAOs(Information Sharing and Analysis Organizations)等可以使用 OpenIOC 格式發(fā)布和交換威脅情報,提升整個社區(qū)的威脅感知能力。

- 安全產(chǎn)品集成:許多安全產(chǎn)品(如 EDR、SIEM、防火墻等)支持直接導(dǎo)入和解析 OpenIOC 文件,將其轉(zhuǎn)化為內(nèi)部的檢測規(guī)則或警報條件。

相關(guān)資源

- XML Schema Definition (XSD):定義 OpenIOC 格式的 XML 架構(gòu)文件,用于驗證 OpenIOC 文檔的正確性。鏈接:http://schemas.mandiant.com/OpenIOC/1.1/OpenIOC.xsd

- 社區(qū)資源:開源項目、博客文章、技術(shù)論壇等可能提供 OpenIOC 示例文件、解析示例代碼或使用教程。

- 第三方工具文檔:支持 OpenIOC 的安全工具(如 Mandiant Redline、TheHive 等)在其官方文檔中通常會提供 OpenIOC 示例和使用說明。

總結(jié)起來,Open Indicators of Compromise (OpenIOC) 是一種標(biāo)準(zhǔn)化的威脅情報格式,通過提供結(jié)構(gòu)化、機(jī)器可讀的 IOC 描述,促進(jìn)了威脅情報的共享、自動化處理和響應(yīng)。其在事件響應(yīng)、威脅狩獵、情報共享和安全產(chǎn)品集成等方面有著廣泛的應(yīng)用。

1.1.8Managed Incident Lightweight Exchange (MILE)

Managed Incident Lightweight Exchange (MILE) 是一個由北約軍事工程中心(Military Engineering Centre of Excellence, MILENG COE)開發(fā)的標(biāo)準(zhǔn)化框架,旨在促進(jìn)軍事和民用組織之間在網(wǎng)絡(luò)安全事件管理方面的信息共享和協(xié)作。MILE 重點關(guān)注輕量級、快速響應(yīng)的需求,特別是在軍事行動和危機(jī)響應(yīng)場景中,提供了一種簡潔、高效的事件報告和響應(yīng)信息交換格式。

以下是 MILE 的主要特點和組成部分:

- 事件報告格式: MILE 定義了一種簡化的事件報告格式,包括必需的字段和可選的擴(kuò)展字段。這些字段涵蓋了事件的基本信息、受影響資產(chǎn)、事件描述、影響評估、初步響應(yīng)措施、請求援助等內(nèi)容。報告格式設(shè)計簡潔,易于填寫和快速交換,適用于緊急情況下快速上報和響應(yīng)網(wǎng)絡(luò)安全事件。

- 標(biāo)準(zhǔn)化數(shù)據(jù)元素: MILE 使用標(biāo)準(zhǔn)化的數(shù)據(jù)元素來描述事件相關(guān)信息,如資產(chǎn)類型、事件類別、威脅類型、影響等級等。這些元素基于現(xiàn)有的標(biāo)準(zhǔn)和最佳實踐(如 NATO's Cyber Defence Lexicon),確保各方對報告內(nèi)容有共同的理解和解讀。

- 層級結(jié)構(gòu): MILE 支持事件報告的層級結(jié)構(gòu),允許創(chuàng)建包含多個子事件的主事件報告。這種結(jié)構(gòu)有助于在處理復(fù)雜、多面的事件時保持信息的條理性和關(guān)聯(lián)性。

- 輕量級交換機(jī)制: MILE 強(qiáng)調(diào)輕量級的信息交換,支持通過電子郵件、即時消息、文件傳輸?shù)确绞娇焖賯鬟f事件報告。報告可以以純文本、CSV 或 JSON 等簡單易處理的格式提供,便于快速集成到各種信息系統(tǒng)和工作流程中。

- 擴(kuò)展性和互操作性: 雖然 MILE 本身保持輕量級,但它設(shè)計時考慮了與其他標(biāo)準(zhǔn)和框架(如 STIX、IODEF、MISP 等)的兼容性和互操作性。通過映射和轉(zhuǎn)換機(jī)制,MILE 報告可以與這些標(biāo)準(zhǔn)進(jìn)行雙向轉(zhuǎn)換,實現(xiàn)與更廣泛的安全生態(tài)系統(tǒng)的對接。

- 培訓(xùn)與工具支持: MILE 提供了培訓(xùn)材料和實用工具,如模板、指南、演示數(shù)據(jù)集等,幫助用戶快速熟悉并應(yīng)用 MILE 標(biāo)準(zhǔn)。此外,MILE 也鼓勵開發(fā)與之兼容的軟件工具,以進(jìn)一步簡化報告生成、交換和處理過程。

總之,Managed Incident Lightweight Exchange (MILE) 作為一個專為快速響應(yīng)和軍事環(huán)境定制的網(wǎng)絡(luò)安全事件信息交換標(biāo)準(zhǔn),通過提供簡潔的報告格式、標(biāo)準(zhǔn)化數(shù)據(jù)元素、層級結(jié)構(gòu)和輕量級交換機(jī)制,促進(jìn)了軍事和民用組織在網(wǎng)絡(luò)安全事件管理中的高效協(xié)作與信息共享。雖然其定位與 STIX、IODEF 等標(biāo)準(zhǔn)有所不同,但在特定場景下,MILE 可作為這些標(biāo)準(zhǔn)的有效補(bǔ)充或過渡方案,特別是在需要快速響應(yīng)和有限通信資源的情況下。

1.1.9NIST SP 800-150

NIST SP 800-150 是美國國家標(biāo)準(zhǔn)與技術(shù)研究院(National Institute of Standards and Technology, NIST)發(fā)布的網(wǎng)絡(luò)安全標(biāo)準(zhǔn)文檔,全稱為《網(wǎng)絡(luò)安全威脅信息共享指南》(Guide to Cyber Threat Information Sharing)。該指南旨在為組織提供一套全面、實用的方法論,幫助他們建立、維護(hù)和參與有效的網(wǎng)絡(luò)安全威脅信息共享機(jī)制,以提高整體的網(wǎng)絡(luò)安全防護(hù)能力。

以下為 NIST SP 800-150 的主要內(nèi)容和要點:

- 信息共享的價值與挑戰(zhàn):

- 強(qiáng)調(diào)信息共享在早期預(yù)警、威脅響應(yīng)、資源優(yōu)化、風(fēng)險降低等方面的重要作用。

- 分析信息共享面臨的障礙,如信任缺失、法律與隱私顧慮、信息質(zhì)量與有效性問題等。

- 建立信息共享伙伴關(guān)系:

- 指導(dǎo)組織選擇合適的共享伙伴,如行業(yè)聯(lián)盟、ISACs(Information Sharing and Analysis Centers)、政府機(jī)構(gòu)等。

- 建議建立清晰的共享目的、范圍、責(zé)任劃分和合作模式。

- 信息共享政策與程序:

- 提倡制定明確的信息共享政策,包括信息類型、共享方式、敏感信息處理規(guī)則等。

- 描述信息共享流程的各個環(huán)節(jié),包括信息收集、分析、發(fā)布、接收、驗證、利用等。

- 使用標(biāo)準(zhǔn)化格式與協(xié)議:

- 推薦采用標(biāo)準(zhǔn)化的語言(如STIX、TAXII)來描述、封裝和交換威脅信息,以提高互操作性和效率。

- 引導(dǎo)組織如何集成標(biāo)準(zhǔn)化工具與平臺,以支持信息共享活動。

- 保護(hù)共享信息的安全與隱私:

- 提供關(guān)于敏感信息去標(biāo)識化、數(shù)據(jù)最小化、訪問控制、傳輸加密等安全措施的建議。

- 解釋如何在共享過程中遵守法律法規(guī)(如美國的CFAA、ECPA、GLBA等)以及隱私原則。

- 信息共享效果評估與持續(xù)改進(jìn):

- 建議定期評估信息共享的效果,包括信息質(zhì)量、響應(yīng)速度、風(fēng)險降低程度等指標(biāo)。

- 鼓勵根據(jù)評估結(jié)果調(diào)整共享策略、改進(jìn)流程、更新工具,以持續(xù)優(yōu)化信息共享能力。

1.1.10 MILE

MILE(Managed Incident Lightweight Exchange)是由北約軍事工程中心(Military Engineering Centre of Excellence, MILENG COE)開發(fā)的一種標(biāo)準(zhǔn)化框架,主要用于促進(jìn)軍事和民用組織在網(wǎng)絡(luò)安全事件管理中的信息共享與協(xié)作。MILE 特別關(guān)注在軍事行動和危機(jī)響應(yīng)場景中對輕量級、快速響應(yīng)的需求,提供了一種簡潔、高效的事件報告和響應(yīng)信息交換格式。

以下是 MILE 的主要特點和組成部分:

- 事件報告格式:MILE 定義了一種簡化的事件報告格式,僅包含必要的基本信息和可選的擴(kuò)展字段。這些字段涵蓋了事件的基本屬性(如時間、地點、類型等)、受影響資產(chǎn)、事件描述、影響評估、初步響應(yīng)措施、請求援助等內(nèi)容。報告格式設(shè)計得簡潔易填,利于在緊急情況下快速生成和傳遞網(wǎng)絡(luò)安全事件報告。

- 標(biāo)準(zhǔn)化數(shù)據(jù)元素:MILE 使用標(biāo)準(zhǔn)化的數(shù)據(jù)元素來描述事件相關(guān)信息,如資產(chǎn)類型、事件類別、威脅類型、影響等級等。這些元素通常基于現(xiàn)有標(biāo)準(zhǔn)(如北約的網(wǎng)絡(luò)防御詞匯表)制定,確保各方對報告內(nèi)容有共同的理解和解釋。

- 層級結(jié)構(gòu):MILE 支持事件報告的層級結(jié)構(gòu),允許創(chuàng)建包含多個子事件的主事件報告。這種結(jié)構(gòu)有助于在處理復(fù)雜、多面的事件時保持信息的條理性,便于分析和響應(yīng)。

- 輕量級交換機(jī)制:MILE 強(qiáng)調(diào)輕量級的信息交換,支持通過電子郵件、即時消息、文件傳輸?shù)确绞娇焖賯鬟f事件報告。報告可以以純文本、CSV 或 JSON 等簡單易處理的格式提供,便于快速集成到各種信息系統(tǒng)和工作流程中。

- 擴(kuò)展性和互操作性:盡管 MILE 本身保持輕量級,但它設(shè)計時考慮了與其他標(biāo)準(zhǔn)和框架(如 STIX、IODEF、MISP 等)的兼容性和互操作性。通過映射和轉(zhuǎn)換機(jī)制,MILE 報告可以與這些標(biāo)準(zhǔn)進(jìn)行雙向轉(zhuǎn)換,實現(xiàn)與更廣泛的安全生態(tài)系統(tǒng)的對接。

- 培訓(xùn)與工具支持:MILE 提供了培訓(xùn)材料和實用工具,如模板、指南、演示數(shù)據(jù)集等,幫助用戶快速熟悉并應(yīng)用 MILE 標(biāo)準(zhǔn)。此外,MILE 也鼓勵開發(fā)與之兼容的軟件工具,以進(jìn)一步簡化報告生成、交換和處理過程。

綜上所述,MILE(Managed Incident Lightweight Exchange)作為一個專為快速響應(yīng)和軍事環(huán)境定制的網(wǎng)絡(luò)安全事件信息交換標(biāo)準(zhǔn),通過提供簡潔的報告格式、標(biāo)準(zhǔn)化數(shù)據(jù)元素、層級結(jié)構(gòu)和輕量級交換機(jī)制,促進(jìn)了軍事和民用組織在網(wǎng)絡(luò)安全事件管理中的高效協(xié)作與信息共享。雖然其定位與 STIX、IODEF 等標(biāo)準(zhǔn)有所不同,但在特定場景下,MILE 可作為這些標(biāo)準(zhǔn)的有效補(bǔ)充或過渡方案,特別是在需要快速響應(yīng)和有限通信資源的情況下。

1.1.11 Vocabulary for Event Recording and Incident Sharing (VERIS)

Vocabulary for Event Recording and Incident Sharing (VERIS) 是一種結(jié)構(gòu)化框架和方法論,旨在標(biāo)準(zhǔn)化組織記錄和分享網(wǎng)絡(luò)安全事件信息的方式。它提供了一種通用語言和分類體系,用于捕獲和分析與事件相關(guān)的數(shù)據(jù),從而實現(xiàn)更有效的風(fēng)險管理、趨勢分析和跨行業(yè)的基準(zhǔn)比對。以下是 VERIS 的關(guān)鍵組件和特點:

- 事件分類體系:

- Actor(行為者):描述發(fā)起攻擊的實體,如外部黑客、內(nèi)部員工、第三方承包商等。

- Action(動作):記錄攻擊者采取的具體行動,如網(wǎng)絡(luò)釣魚、惡意軟件傳播、SQL注入等。

- Asset(資產(chǎn)):指出遭受攻擊或受到影響的資源,如服務(wù)器、數(shù)據(jù)庫、用戶賬戶、敏感數(shù)據(jù)等。

- Attribute(屬性):描述資產(chǎn)的特征,如數(shù)據(jù)類型、系統(tǒng)類型、地理位置等。

- Consequence(后果):評估事件造成的損失,如數(shù)據(jù)泄露的數(shù)量、停機(jī)時間、經(jīng)濟(jì)損失、聲譽(yù)損害等。

- 數(shù)據(jù)模型:

- VERIS Data Model (VDM):一種標(biāo)準(zhǔn)化的數(shù)據(jù)結(jié)構(gòu),用于記錄和存儲事件信息。VDM 包括上述分類體系中的各項元素,以及事件的時間線、響應(yīng)行動、補(bǔ)救措施等附加信息。數(shù)據(jù)以 JSON 或 CSV 格式存儲,便于數(shù)據(jù)交換和分析。

- VERIS Community Database (VCDB):

- 一個公開的、匿名化的事件數(shù)據(jù)集合,由自愿提交事件信息的組織和個人貢獻(xiàn)。VCDB 使用 VDM 結(jié)構(gòu)存儲數(shù)據(jù),可供研究人員、安全從業(yè)者和政策制定者免費訪問和分析,以獲取行業(yè)趨勢、威脅概況、風(fēng)險指標(biāo)等有價值的信息。

- 工具與資源:

- VERIS Lite:簡化版的事件報告工具,適合初次接觸 VERIS 的用戶快速記錄事件基本信息。

- VERIS Taxonomy Spreadsheet:電子表格模板,方便用戶按照 VDM 結(jié)構(gòu)詳細(xì)記錄事件的所有要素。

- VERIS API:應(yīng)用程序編程接口,支持自動化導(dǎo)入和導(dǎo)出 VDM 格式的事件數(shù)據(jù)。

通過采用 VERIS,組織能夠以一致、系統(tǒng)化的方式記錄網(wǎng)絡(luò)安全事件,不僅有助于內(nèi)部事件管理、風(fēng)險評估和持續(xù)改進(jìn),還能參與到更廣泛的行業(yè)數(shù)據(jù)共享中,從宏觀視角理解威脅格局、學(xué)習(xí)最佳實踐、對比自身安全績效。VERIS 為網(wǎng)絡(luò)安全事件的信息標(biāo)準(zhǔn)化記錄與共享提供了有力支撐,有助于基于實證數(shù)據(jù)進(jìn)行安全決策。

1.1.12 Traffic Light Protocol (TLP)

Traffic Light Protocol (TLP) 是一種用于管理敏感信息分發(fā)與共享的標(biāo)識系統(tǒng),旨在保護(hù)信息源的隱私和敏感性,同時促進(jìn)在安全社區(qū)內(nèi)有限度、有針對性地共享威脅情報和網(wǎng)絡(luò)安全事件信息。TLP 以交通信號燈的顏色(紅、黃、綠、白)為符號,對應(yīng)四種不同的信息共享級別,明確了信息接收者可以如何處理和傳播收到的信息。

以下是 TLP 四個級別的詳細(xì)說明:

- TLP: RED(紅燈):

- 含義:嚴(yán)格限制。僅限于原始信息接收者及其組織內(nèi)部使用。不得與任何外部個人或組織共享,除非得到信息源的明確書面許可。

- 適用場合:高度敏感、可能引發(fā)重大負(fù)面影響或法律問題的信息,如未公開的漏洞細(xì)節(jié)、正在進(jìn)行的執(zhí)法行動信息等。

- TLP: AMBER(黃燈):

- 含義:限制性共享。信息可以與信任的合作伙伴和同行組織(如ISACs、ISAOs)共享,前提是對方同意遵守 TLP 規(guī)則,并僅限于其組織內(nèi)部使用。不得公開披露或廣泛傳播。

- 適用場合:具有一定敏感性,但允許在一定范圍內(nèi)共享以增強(qiáng)防御能力的信息,如已知攻擊手法、針對性攻擊的跡象等。

- TLP: GREEN(綠燈):

- 含義:普遍共享。信息可以廣泛傳播,包括在公開會議上討論、發(fā)布在非受限網(wǎng)站或社交媒體上,但不得透露信息源的身份或聯(lián)系信息,除非得到信息源的明確許可。

- 適用場合:對公眾安全有益且不涉及敏感來源、方法或個人隱私的信息,如威脅預(yù)警、一般性安全建議、已公開的漏洞信息等。

- TLP: WHITE(白燈):

- 含義:無限制共享。信息可以不受任何限制地公開傳播,包括媒體發(fā)布、公開報告、學(xué)術(shù)論文等。

- 適用場合:已經(jīng)公開或旨在公開發(fā)布的信息,如官方公告、新聞稿、公開研究報告等。

使用 TLP 時,應(yīng)在共享信息的文檔、郵件、報告等載體上明確標(biāo)注相應(yīng)的 TLP 級別,確保接收者清楚了解可以如何處理這些信息。TLP 不僅有助于保護(hù)信息源的權(quán)益,也有助于接收者判斷信息的敏感性和傳播范圍,避免無意間泄露敏感信息,同時促進(jìn)在適當(dāng)范圍內(nèi)有效共享威脅情報,提升整個安全社區(qū)的防御能力。

1.2國內(nèi)標(biāo)準(zhǔn)

1.2.1GB/T 36643-2018《信息安全技術(shù) 網(wǎng)絡(luò)安全威脅信息格式規(guī)范》

GB/T 36643-2018《信息安全技術(shù) 網(wǎng)絡(luò)安全威脅信息格式規(guī)范》是中國國家標(biāo)準(zhǔn)化管理委員會制定的一份國家標(biāo)準(zhǔn),旨在為網(wǎng)絡(luò)安全領(lǐng)域提供一套統(tǒng)一、規(guī)范的威脅信息表述和交換格式。該標(biāo)準(zhǔn)對于促進(jìn)國內(nèi)網(wǎng)絡(luò)安全威脅情報的標(biāo)準(zhǔn)化、系統(tǒng)化收集、分析、共享和響應(yīng)具有重要意義。以下是該標(biāo)準(zhǔn)的主要內(nèi)容和特點:

- 適用范圍:

- 適用于網(wǎng)絡(luò)安全威脅信息的產(chǎn)生、采集、處理、交換、存儲、分析、展示和利用等各個環(huán)節(jié)。

- 適用于政府、企業(yè)、研究機(jī)構(gòu)、網(wǎng)絡(luò)安全服務(wù)提供商等相關(guān)組織在網(wǎng)絡(luò)安全威脅管理工作中使用。

- 術(shù)語定義:

- 明確了網(wǎng)絡(luò)安全威脅信息、威脅指標(biāo)(Indicators of Compromise, IoC)、威脅事件、威脅情報等關(guān)鍵術(shù)語的定義,為后續(xù)內(nèi)容提供統(tǒng)一的語言基礎(chǔ)。

- 威脅信息模型:

- 定義了網(wǎng)絡(luò)安全威脅信息的結(jié)構(gòu)化模型,包括基礎(chǔ)信息、威脅指標(biāo)、威脅事件、威脅情報等核心組成部分。

- 基礎(chǔ)信息:包括威脅信息的標(biāo)識、類型、來源、時間戳、嚴(yán)重性等基本屬性。

- 威脅指標(biāo):描述具體的攻擊手段、痕跡、特征,如惡意域名、IP地址、文件哈希、攻擊簽名等。

- 威脅事件:記錄具體的攻擊事件,包括攻擊者、受害者、攻擊手段、影響范圍、后果等詳細(xì)信息。

- 威脅情報:整合分析后的威脅信息,包含對威脅的評估、預(yù)測、建議等高級認(rèn)知。

- 數(shù)據(jù)格式與編碼規(guī)則:

- 規(guī)定了網(wǎng)絡(luò)安全威脅信息的標(biāo)準(zhǔn)化數(shù)據(jù)格式,通常采用JSON或XML等結(jié)構(gòu)化數(shù)據(jù)格式進(jìn)行表示。

- 設(shè)定了各組成部分的數(shù)據(jù)類型、編碼規(guī)則、屬性值范圍等具體要求,確保信息的準(zhǔn)確性和互操作性。

- 信息交換機(jī)制:

- 提供了威脅信息交換的接口定義和協(xié)議規(guī)范,支持威脅信息的安全、高效傳輸。

- 可與現(xiàn)有的威脅情報交換標(biāo)準(zhǔn)(如STIX、TAXII)兼容或映射,便于國內(nèi)外信息共享。

- 信息安全要求:

- 規(guī)定了威脅信息在采集、處理、存儲、交換等過程中應(yīng)遵循的安全原則和保護(hù)措施,如數(shù)據(jù)脫敏、訪問控制、加密傳輸?shù)龋源_保敏感信息的安全。

- 實施與維護(hù):

- 對標(biāo)準(zhǔn)的實施步驟、系統(tǒng)建設(shè)、測試驗證、持續(xù)改進(jìn)等進(jìn)行了指導(dǎo),確保標(biāo)準(zhǔn)在實際工作中的有效落地。

GB/T 36643-2018《信息安全技術(shù) 網(wǎng)絡(luò)安全威脅信息格式規(guī)范》為中國網(wǎng)絡(luò)安全威脅情報工作提供了重要的技術(shù)標(biāo)準(zhǔn)支撐,有助于提升國內(nèi)網(wǎng)絡(luò)安全威脅管理的整體效能,促進(jìn)跨部門、跨行業(yè)的信息共享與協(xié)同防御,同時也有利于與國際接軌,參與全球網(wǎng)絡(luò)安全威脅情報的交流與合作。

總結(jié)

國際上,美國在威脅情報標(biāo)準(zhǔn)制定方面處于領(lǐng)先地位,推出了STIX、TAXII、CybOX等一系列關(guān)鍵標(biāo)準(zhǔn),以及SCAP這一涵蓋多個子標(biāo)準(zhǔn)的安全內(nèi)容自動化協(xié)議。此外,還有諸多針對特定威脅類型或安全要素的標(biāo)準(zhǔn),如IODEF、CWE、CAPEC等,共同構(gòu)成了全面的威脅情報標(biāo)準(zhǔn)體系。我國方面,GB/T 36643-2018作為首個威脅情報國家標(biāo)準(zhǔn),為國內(nèi)威脅情報的生成、共享和使用提供了規(guī)范依據(jù),確保威脅情報的質(zhì)量和隱私保護(hù),推動了國內(nèi)威脅情報工作的標(biāo)準(zhǔn)化進(jìn)程。這些標(biāo)準(zhǔn)的廣泛應(yīng)用促進(jìn)了全球范圍內(nèi)威脅情報的高效、準(zhǔn)確交流,增強(qiáng)了網(wǎng)絡(luò)安全防御能力。

參考文獻(xiàn)&文章: