朝鮮黑客組織 Kimsuky 利用 ChatGPT 偽造軍人證件實施新型攻擊

網絡安全公司Genians Security Center(GSC)發出警告,朝鮮臭名昭著的黑客組織Kimsuky正在使用人工智能(AI)工具生成的偽造軍人證件開展新型釣魚攻擊。這標志著該組織已從過去的ClickFix攻擊手法轉向更復雜的欺騙手段。

AI深度偽造技術應用升級

2025年7月首次監測到的攻擊活動中,攻擊者偽裝成韓國合法國防機構發送電子郵件。這些郵件以"軍人新版證件"為誘餌,內含一個ZIP壓縮文件,其中包含看似真實的軍人證件草案。但證件照片實為AI生成的深度偽造圖像,經檢測偽造置信度高達98%,使用的是ChatGPT等常見AI工具。

攻擊者發送的原始釣魚郵件(來源:GSC)

AI生成的偽造軍人證件(來源:GSC)

多重隱蔽攻擊鏈設計

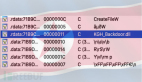

當受害者打開文件時,隱藏的惡意程序立即在后臺運行。為避免檢測,程序會延遲數秒后從遠程服務器jiwooeng.co.kr秘密下載名為LhUdPC3G.bat的惡意文件。攻擊者組合使用批處理文件和AutoIt腳本,創建名為HncAutoUpdateTaskMachine的惡意計劃任務,偽裝成韓文辦公軟件Hancom Office的更新程序,每7分鐘執行一次。研究人員發現,攻擊代碼中包含"Start_juice"和"Eextract_juice"等特征字符串,與歷史攻擊存在關聯。

社會工程學攻擊趨勢加劇

此次使用深度偽造軍人證件的攻擊活動,表明Kimsuky組織正持續升級其社會工程學手段。通過更逼真的誘餌誘導受害者運行惡意腳本,最終實現計算機入侵。這并非該組織首次濫用AI技術——2025年6月,OpenAI曾披露朝鮮黑客利用AI偽造身份通過技術職位面試。俄羅斯和伊朗的黑客組織也多次被曝濫用ChatGPT等AI工具實施類似活動。

終端防護系統重要性凸顯

GSC強調,針對此類依賴混淆腳本隱藏惡意行為的攻擊,終端檢測與響應(EDR,Endpoint Detection and Response)系統至關重要。安全團隊需部署更先進的防護方案,才能有效檢測和阻斷不斷演變的AI輔助攻擊。