WannaCry勒索蠕蟲存在秘密開關(guān)!

近日,微步在線捕獲到一款新型勒索軟件用于對(duì)全球范圍內(nèi)的目標(biāo)發(fā)起大范圍的攻擊,多家安全公司將該勒索軟件命名為“WannaCry”。微步在線對(duì)該事件中收集到的樣本進(jìn)行了緊急的分析,發(fā)現(xiàn)攻擊樣本中存在一個(gè)開關(guān):樣本啟動(dòng)后會(huì)首先請(qǐng)求域名一個(gè)秘密開關(guān)域名(具體見附錄IOC),請(qǐng)求失敗后即開始執(zhí)行加密,相反,請(qǐng)求成功后立即退出,不執(zhí)行加密。根據(jù)微步在線的威脅分析平臺(tái),該域名目前已經(jīng)被安全公司接管,因此新感染的機(jī)器如果能夠訪問外網(wǎng),請(qǐng)求該域名會(huì)返回成功,隨即直接退出,不會(huì)執(zhí)行加密操作,危害性有所降低。是的,被蠕蟲感染的機(jī)器如果能夠成功連通秘密開關(guān)域名,反而不會(huì)被加密!其他發(fā)現(xiàn)還有:

◆WannaCry家族同時(shí)具有勒索加密功能和蠕蟲傳播功能,一旦內(nèi)網(wǎng)某臺(tái)機(jī)器失陷,且內(nèi)網(wǎng)其他機(jī)器沒有外網(wǎng)訪問權(quán)限,則整個(gè)內(nèi)網(wǎng)機(jī)器仍舊很有可能被攻陷并被執(zhí)行加密勒索。

◆鑒于該勒索軟件需要連通上述開關(guān)域名,才會(huì)停止加密。因此,如果企業(yè)內(nèi)網(wǎng)機(jī)器沒有互聯(lián)網(wǎng)訪問權(quán)限,則建議客戶在內(nèi)網(wǎng)修改此開關(guān)域名(www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com)的內(nèi)網(wǎng)解析,并且將解析IP指向企業(yè)內(nèi)部在線的web服務(wù)器;如果內(nèi)網(wǎng)機(jī)器具有互聯(lián)網(wǎng)訪問權(quán)限,則無須采取額外措施。微步在線在第一時(shí)間為企業(yè)安全和IT管理者提供了行動(dòng)指引,具體應(yīng)對(duì)措施請(qǐng)參見下文“企業(yè)如何應(yīng)對(duì)”部分。

◆根據(jù)微步在線的情報(bào)監(jiān)測(cè)網(wǎng)顯示,此次攻擊已經(jīng)對(duì)我國造成較大危害,已知包括教育、醫(yī)療、能源等行業(yè)損失慘重。此外,國外包括英國、俄羅斯、烏克蘭等國家也被攻擊。

◆微步在線對(duì)此次事件中的樣本進(jìn)行了快速的分析,提取了相關(guān)IOC,可用于失陷檢測(cè)。具體IOC列表見附錄。

◆此次攻擊雖然開關(guān)域名已經(jīng)被安全公司接管,不會(huì)造成更進(jìn)一步的危害,但類似的攻擊仍然隨時(shí)會(huì)再次襲來。因此,微步在線建議客戶參考本報(bào)告的詳情部分采取進(jìn)一步的防護(hù)措施。

微步在線的威脅情報(bào)平臺(tái)也已支持相關(guān)攻擊的檢測(cè)。如需微步在線協(xié)助檢測(cè),請(qǐng)與我們聯(lián)系contactus@threatbook.cn

………………………………………事件概要………………………………………

攻擊目標(biāo):所有存在MS17-010漏洞主機(jī)

時(shí)間跨度:2017年5月12日

攻擊復(fù)雜度:豐富的編程經(jīng)驗(yàn)和基礎(chǔ)資源

后勤資源:豐富的基礎(chǔ)資源及開發(fā)能力

攻擊向量:高危漏洞

風(fēng)險(xiǎn)承受力:高

最終目標(biāo):加密敏感數(shù)據(jù),勒索贖金

………………………………………詳情…………………………………………

北京時(shí)間2017年5月12日,多家國外媒體披露了一起大規(guī)模的勒索軟件攻擊事件。關(guān)于此次事件我們帶著以下幾個(gè)問題,進(jìn)行了對(duì)應(yīng)的分析和解答:

此次攻擊影響范圍多大?

此次攻擊有包括中國在內(nèi)的90多個(gè)國家受到相關(guān)攻擊,其中俄羅斯、烏克蘭等國家受影響最大。此次攻擊事件的主角即名為“WannaCry”的勒索軟件。該勒索軟件同時(shí)具備加密勒索功能和內(nèi)網(wǎng)蠕蟲傳播能力,屬于新型的勒索軟件家族,危害極大。目前監(jiān)測(cè)到的受感染IP大約為75000個(gè),下面是全球范圍內(nèi)的受害者的實(shí)時(shí)監(jiān)控圖:

什么是秘密開關(guān)域名?

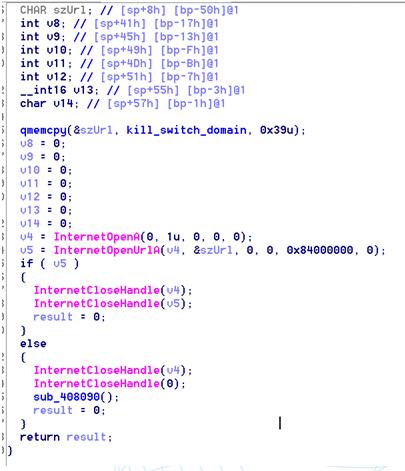

我們對(duì)該勒索樣本進(jìn)行分析后發(fā)現(xiàn),樣本啟動(dòng)后會(huì)首先請(qǐng)求如下域名:

www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

請(qǐng)求失敗后,才會(huì)執(zhí)行加密;否則,則放棄進(jìn)一步加密,并直接退出,我們將該域名稱之為“開關(guān)域名”:

??

企業(yè)應(yīng)該如何應(yīng)對(duì)?

微步在線建議的應(yīng)對(duì)措施如下:

◆利用微步在線提供的威脅情報(bào)或者威脅情報(bào)平臺(tái)進(jìn)行檢測(cè),發(fā)現(xiàn)內(nèi)網(wǎng)實(shí)現(xiàn)主機(jī),防止該木馬進(jìn)一步在內(nèi)網(wǎng)傳播,對(duì)其他主機(jī)造成威脅。

◆鑒于該勒索軟件需要連通上述開關(guān)域名,才會(huì)停止加密。因此,如果內(nèi)網(wǎng)機(jī)器沒有外網(wǎng)訪問權(quán)限,則建議客戶在內(nèi)網(wǎng)修改此開關(guān)域名的內(nèi)網(wǎng)解析,并且將解析IP指向在線的內(nèi)部web服務(wù)器;如果內(nèi)網(wǎng)機(jī)器具有外網(wǎng)訪問權(quán)限,則無須采取額外措施。

◆微軟已于2017年3月份修復(fù)了此次三個(gè)高危的零日漏洞,建議客戶及時(shí)更新系統(tǒng),安裝最新的升級(jí)補(bǔ)丁[1],修復(fù)相關(guān)漏洞。

◆Windows XP、Windows Server 2003微軟官方已經(jīng)緊急發(fā)布針對(duì)此次事件的特殊補(bǔ)丁[2],因此建議相關(guān)客戶及時(shí)使用該補(bǔ)丁修復(fù)系統(tǒng)或者使用防火墻關(guān)閉TCP137、139、445、3389端口的互聯(lián)網(wǎng)訪問。

目前公開的被攻擊案例有哪些?

? 俄羅斯內(nèi)政部披露,其內(nèi)部系統(tǒng)被該勒索軟件攻擊,造成內(nèi)部約1%的機(jī)器被攻陷。

? 英國國家衛(wèi)生服務(wù)機(jī)構(gòu)被該勒索軟件攻擊,醫(yī)院的正常就診流程被打斷。

? 包括浙江傳媒大學(xué)、中國計(jì)量學(xué)院等多所國內(nèi)大學(xué)的校園網(wǎng)內(nèi)攻擊,文檔資料被加密,被勒索300美元的比特幣。

為什么目前仍有大量機(jī)器被繼續(xù)加密勒索?

上述開關(guān)域名早在2017年5月12日即被安全機(jī)構(gòu)接管,但根據(jù)微步在線的監(jiān)測(cè)顯示,仍有大量的機(jī)器隨后被執(zhí)行加密,微步在線分析其中的原因,是由于大量內(nèi)部機(jī)器沒有外網(wǎng)的訪問權(quán)限,因此勒索樣本執(zhí)行后請(qǐng)求開關(guān)域名失敗,隨后被執(zhí)行加密。因此,微步在線建議客戶參考【企業(yè)如何應(yīng)對(duì)】問題進(jìn)行緊急處置。

攻擊者目前收到了多少贖金?

微步在線對(duì)樣本中的三個(gè)Bitcoin地址監(jiān)測(cè)顯示,目前已經(jīng)有受害者開始支付贖金,目前的已經(jīng)累計(jì)11.5比特幣,即人民幣138000元。由于目前大量被勒索的客戶剛剛被攻擊,并沒有來得及支付贖金,我們預(yù)計(jì)明后兩天是贖金支付的高峰期。

背后的攻擊者是誰?

微步在線進(jìn)行溯源后發(fā)現(xiàn),有疑似名為SpamTech的Twitter生成對(duì)此次攻擊事件負(fù)責(zé),但具體真?zhèn)挝覀內(nèi)栽谶M(jìn)一步分析中:

??

總結(jié)

微步在線對(duì)該事件進(jìn)行了快速的響應(yīng),依托于微步在線的威脅分析平臺(tái),我們對(duì)捕獲到的數(shù)十個(gè)攻擊樣本進(jìn)行了快速的分析,提取了相關(guān)的IOC,可用于內(nèi)網(wǎng)的失陷檢測(cè)。鑒于該勒索軟件攻陷內(nèi)網(wǎng)某臺(tái)機(jī)器后,能夠快速的利用內(nèi)置的蠕蟲傳播功能感染內(nèi)網(wǎng)其他機(jī)器,微步在線建議,相關(guān)客戶使用微步在線威脅情報(bào)平臺(tái)進(jìn)行失陷檢測(cè),并及時(shí)參考行動(dòng)建議部分采取進(jìn)一步措施。

………………………………………檢測(cè)措施………………………………………

網(wǎng)絡(luò)流量:

建議直接部署微步在線威脅情報(bào)平臺(tái)進(jìn)行檢測(cè),或者使用附錄的IOC結(jié)合日志檢測(cè):

如,通過防火墻檢查與IP 144.217.254.3的連接

附錄

C&C

www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com(秘密開關(guān)域名)

144.217.254.3

(重要提示:請(qǐng)不要在防火墻、IPS等設(shè)備攔截上述域名和IP的訪問,否則會(huì)造成失陷機(jī)器被加密勒索!!!)

木馬hash

22ccdf145e5792a22ad6349aba37d960db77af7e0b6cae826d228b8246705092

a50d6db532a658ebbebe4c13624bc7bdada0dbf4b0f279e0c151992f7271c726

043e0d0d8b8cda56851f5b853f244f677bd1fd50f869075ef7ba1110771f70c2

11011a590796f6c52b046262f2f60694310fa71441363d9116ada7248e58509a

11d0f63c06263f50b972287b4bbd1abe0089bc993f73d75768b6b41e3d6f6d49

16493ecc4c4bc5746acbe96bd8af001f733114070d694db76ea7b5a0de7ad0ab

201f42080e1c989774d05d5b127a8cd4b4781f1956b78df7c01112436c89b2c9

57c12d8573d2f3883a8a0ba14e3eec02ac1c61dee6b675b6c0d16e221c3777f4

5ad4efd90dcde01d26cc6f32f7ce3ce0b4d4951d4b94a19aa097341aff2acaec

5d26835be2cf4f08f2beeff301c06d05035d0a9ec3afacc71dff22813595c0b9

5d8123db7094540954061ab1fbc56eedcd9e01110b62d0f54206e3e75a39776a

78e3f87f31688355c0f398317b2d87d803bd87ee3656c5a7c80f0561ec8606df

8321dfdf54fa41c6ef19abe98df0f5ef80387790e8df000f6fd6dc71ea566c07

9b60c622546dc45cca64df935b71c26dcf4886d6fa811944dbc4e23db9335640

a3900daf137c81ca37a4bf10e9857526d3978be085be265393f98cb075795740

a50d6db532a658ebbebe4c13624bc7bdada0dbf4b0f279e0c151992f7271c726

aee20f9188a5c3954623583c6b0e6623ec90d5cd3fdec4e1001646e27664002c

b47e281bfbeeb0758f8c625bed5c5a0d27ee8e0065ceeadd76b0010d226206f0

b66db13d17ae8bcaf586180e3dcd1e2e0a084b6bc987ac829bbff18c3be7f8b4

dff26a9a44baa3ce109b8df41ae0a301d9e4a28ad7bd7721bbb7ccd137bfd696

e14f1a655d54254d06d51cd23a2fa57b6ffdf371cf6b828ee483b1b1d6d21079

e8450dd6f908b23c9cbd6011fe3d940b24c0420a208d6924e2d920f92c894a96

eeb9cd6a1c4b3949b2ff3134a77d6736b35977f951b9c7c911483b5caeb1c1fb

f8812f1deb8001f3b7672b6fc85640ecb123bc2304b563728e6235ccbe782d85

fc626fe1e0f4d77b34851a8c60cdd11172472da3b9325bfe288ac8342f6c710a

[1]https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

[2]https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/