Wannacry勒索反思:別讓感冒成了絕癥

普通感冒這種小病,對人類來說已經不構成生命威脅,甚至可以說已經是朝夕相處、稀松平常,怎么會成為絕癥呢?

這是一個常掛在嘴邊的段子:是艾滋病危險還是感冒危險?艾滋病雖然致命,但只要控制潔身自好,就很難患病;而感冒雖然病癥不重,但一不小心就會得上,而且如果不重視,就會發展其他嚴重并發癥。

回看Wannacry,它就像這樣一場感冒,卻最終發展成了絕癥。

?? ??

Wannacry的威脅程度微不足道

說Wannacry是“感冒”,真的不是我看不起它,而是因為它的本質就只是操作系統漏洞,而且這個漏洞三月份就被微軟打補丁修復了,事件后所有廠商給出的意見,最終還是打補丁封端口,這實在是太初級也太好修復了。相比動輒出現在各類宣傳中技術高超的0day和APT2.0們,實在是見了面都不好意思打招呼。但就是這么一位“感冒”老兄,掀起的浪花一點都不比“艾滋”大哥小,搞得大批高校政府能源單位損失慘重,現身說法地詮釋了別把豆包不當干糧這句至理名言。

Wannacry讓這個幾個系統漏洞這個感冒,在上周末瞬間發展成了禽流感、甲流、甚至非典。我們緊急就醫后剛剛松口氣的同時,不得不冷靜下來,反思這一切的原因。

??

反思1:你在明我在暗:,防御者處于天然劣勢

在攻防兩端的較量中,攻擊者可以選擇任意時間、任意地點、任意漏洞利用、任意攻擊面發起攻擊,而防御者必須在全時間、全網絡、全攻擊面上全部進行防御。從概率、難度和工作量上來說,攻擊方占據天然的優勢。

回過頭來,我們站在攻擊者的角度來調研,100%的攻擊者表示只要有人能訪問你的數據,數據就一定會丟失,88%的受訪攻擊者聲稱他們12小時就能攻破一個目標,69%的受訪者表示安全團隊幾乎從未抓到過他們的行蹤。這個結果告訴我們一個殘酷的事實:攻擊者實際成功率其實很高,已經部署的防御系統實際失效率很高。

所以,在跟攻擊者做斗爭時,防御者要放下架子:不要總想著一拳把人家KO,而要多多周旋,以智退敵。問題不再是是否被黑,而是什么時候被黑和什么時候發現被黑。當攻擊者的成本越來越高,攻擊者自然更傾向于半途知難而退,這更像一種“勸降”。

??

反思2:意識比技術更重要

我們常常在足球比賽中提到“意識”這個詞,一名球員在體力和速度上可能落后0.5秒,但上佳的意識可以讓他提早啟動1秒和選擇最優路線,最終還是可以成功搶點破門。

在網絡安全領域亦是如此,防御技術上部署了再多再高端的安全設備,意識不到位依然無效。

沒有意識到風險是最大的風險。

網絡安全具有很強的隱蔽性,

一個技術漏洞、安全風險可能隱藏幾年都發現不了。

結果是“誰進來了不知道、是敵是友不知道、干了什么不知道”,長期“潛伏”在里面,一旦有事就發作了。

以上這段講話簡直就是Wannacry的神預測:3月份就存在的漏洞,長期潛伏無人處置,一旦有事被利用就發作了。我相信此次中招的單位中,絕大部分部署了安全設備和措施,技術能力上是可以防御此次勒索病毒的,但是結果為何事與愿違?這說明網絡安全意識還不夠,需要工具來提醒和呈現,來加強和鞏固意識。

反思3:病不在重而在于拖

近幾天在網絡上流行了一個段子,叫做扁鵲見蔡桓公"之"微軟見客戶":

微軟見用戶,立有間,微軟曰:“君有漏洞在電腦,不治將恐深。”用戶曰:“寡人無疾。”微軟出,用戶曰:“醫之好治不病以為功!”

居十日,微軟復見,曰:“君之病在端口,不治將益深。”用戶不應。微軟出,用戶又不悅。

居十日,微軟復見,曰:“君之病在病毒,不治將益深。”用戶又不應。微軟出,用戶又不悅。

居十日,微軟望用戶而還走。用戶故使人問之,微軟曰:“疾在漏洞,補丁之所及也;在端口,組策略之所及也;在病毒,defender類殺軟之所及也;已中毒,司命之所屬,無奈何也。今已中毒,臣是以無請也。”

居五月,用戶電腦被鎖,使人索微軟,微軟復述如上。用戶文件遂亡。

上述段子生動形象地再現了小病擴大的過程,它告訴我們在網絡安全領域處理威脅要及時,威脅潛伏的時間越長,其威脅能力就越大,破壞力就越強,拖延癥的后果可不是鬧著玩的,拖到最后威脅就變得致命。

?? ??

反思4:檢測要持續,響應要快速

傳統安全設備的日志,或者集中匯總到SOC上的日志,常常進行短暫但不持續的檢測。前面我們看到,一次攻擊可能持續12個小時以上,這次攻擊可能偽造成從N個點發起,又針對N個攻擊面,按照每分鐘10條日志的保守計算,這次攻擊將要產生1200條日志,在沒有規律的情況下這些日志看似獨立難以綜合分析。收集到這種海量日志,又缺乏進行關聯分析的方法,對攻擊防御幾乎無法起到任何作用。

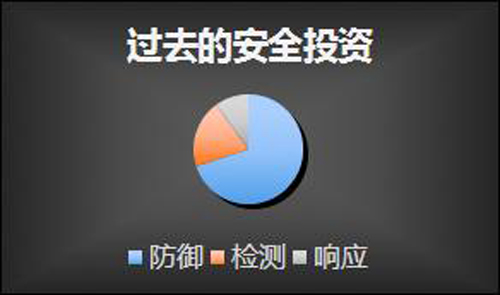

所以面對這樣的對手,防御者要進行持續可跟蹤的檢測和快速地響應。Gartner指出,用戶應該大幅提升安全檢測手段的投資,應該占到整體安全投資的30%以上,預計到2020年,安全檢測和響應的投資將從10%增長到60%。在網絡安全法的第五章第五十一條,也明確提到:國家建立網絡安全監測預警和信息通報制度。國家網信部門應當統籌協調有關部門加強網絡安全信息收集、分析和通報工作,按照規定統一發布網絡安全監測預警信息。所以不論國內外的聲音都告訴我們,需要構建持續監測和快速響應的防御系統。

??

??

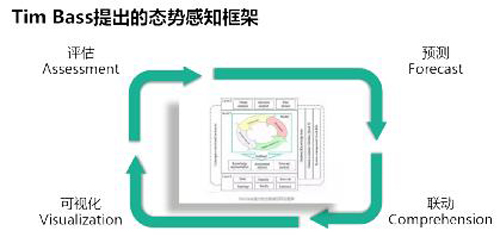

可視化安全威脅態勢感知方案的目標

通過以上的反思和總結,以Gartner提出的新一代自適應安全防御架構和Tim Bass提出的態勢感知框架為指導思想,安博通在業界率先發布了可視化安全威脅態勢方案,該套方案放棄了傳統方案萬能防護、被動防護和短時防護的弊端,致力于實現以下目標:縮小暴露面、延長攻擊時間、加強風險意識以及降低發現成本。

??

??

如果把態勢感知系統比作人體的話,負責風險威脅防范的安全設備的策略就是“血肉”,安全策略管理就是“靈魂”。那么當四肢感覺到威脅,將信息傳回大腦,而后大腦反應決策再做出響應過程中,傳導信號的“神經元”是什么呢?安博通認為,可視化系統就是這里的神經元,起到承上啟下傳導的重要作用,而本套方案亦能進行安全策略的管理。

??

可視化安全威脅態勢感知方案預防Wannacry勒索案例

在安博通可視化安全威脅態勢感知系統防護下,可以使用以下三層要件來預防Wannacry勒索行為。

層級一:基于安全域架構的安全策略可視化

將安全域和安全策略可視化后,通過電子版的策略合規基線圖,可以清晰地呈現訪問路徑。針對Wannacry勒索,此時,防御者應該可以清楚地發現從互聯網區域到內部區域存在非法訪問行為,并且系統發出告警。

??

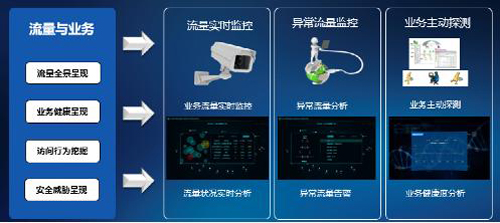

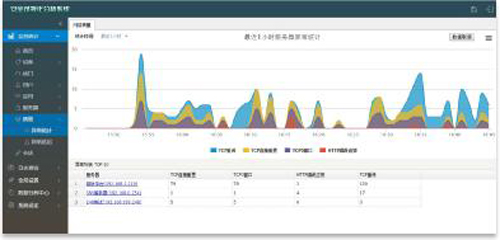

層級2:流量實時監控與主動探測

在這一層級,我們試圖把路徑上的流量呈現出來,對異常流量進行告警,并對業務質量和網絡質量進行主動探測。針對Wannacry勒索,此時,防御者在收到前文所述的路徑告警信息后,可以查詢到該非法路徑上的流量為目標445端口的SMB文件共享,從外到內的文件共享明顯是非法異常流量,系統將繼續告警。至此,即時意識不到位,一名安全防御者應該已經意識到事態有問題。

??

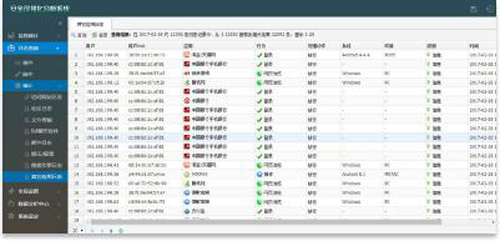

層級3:縱深安全事件數據的疊加與分析

在這一層級,我們把各個層面的信息匯總起來疊加到系統上,得到更為立體的安全態勢分析。針對Wannacry勒索,此時用戶根據路徑和流量的告警繼續查詢,發現路徑上的IDS設備正在上報利用漏洞的日志,而終端安全組件也在上報未打補丁的日志。至此,防御者不僅應該很輕易地意識到存在攻擊,而且能夠結合安全事件情報定位到攻擊手段和防御方法,并通過系統迅速下發策略響應解決此問題。

??

可視化安全威脅態勢感知平臺部署展示

安博通可視化安全威脅態勢平臺設計為數據采集層、數據處理層和數據應用層,并進行統一運維管理:

??

以下是各個可視化呈現維度截圖,請各位看官自行欣賞:

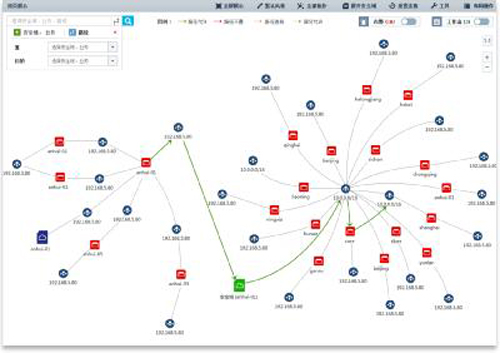

安全域基礎架構可視化

??

安全路徑可視化分析與查詢

??

合規矩陣可視化監控

??

安全策略可視化管理

??

業務質量可視化

??

網絡質量可視化

??

用戶行為可視化

??

安全態勢感知綜合可視化展現

??

打造網絡作戰全景圖

安博通可視化安全威脅態勢感知平臺可適配大屏展現,真正為安全防御者提供網絡作戰的全景地圖,通過可視化展現提升安全意識和減小暴露面,通過路徑、流量和威脅情報的層面延長攻擊時間和提升攻擊成本,讓Wannacry這樣的低級威脅無法潛伏,也讓高級持續性攻擊無所遁形。

??