Canalys網(wǎng)安報(bào)告:疫情后復(fù)雜的網(wǎng)安生態(tài)

3月28日,市場調(diào)研機(jī)構(gòu)Canalys發(fā)布報(bào)告《網(wǎng)絡(luò)安全產(chǎn)業(yè)的現(xiàn)在時(shí)和將來時(shí)》,剖析2021年及以后網(wǎng)絡(luò)安全產(chǎn)業(yè)面臨的機(jī)遇和挑戰(zhàn)。

由于上一年新冠疫情在全球肆虐,網(wǎng)絡(luò)安全行業(yè)面臨著不少挑戰(zhàn)。例如,企業(yè)在被迫數(shù)字轉(zhuǎn)型過程中,造成數(shù)據(jù)泄露威脅加劇。另一方面,攻擊者的攻擊手段和方式也日趨復(fù)雜和成熟,加密勒索和針對新冠疫情的網(wǎng)絡(luò)釣魚層出不窮。

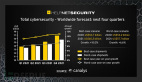

基于此情況,去年網(wǎng)絡(luò)安全投資已經(jīng)明顯高于IT行業(yè)的其他領(lǐng)域。網(wǎng)絡(luò)安全支出增長到530億美元,大增10%。

數(shù)字轉(zhuǎn)型加劇數(shù)據(jù)泄露

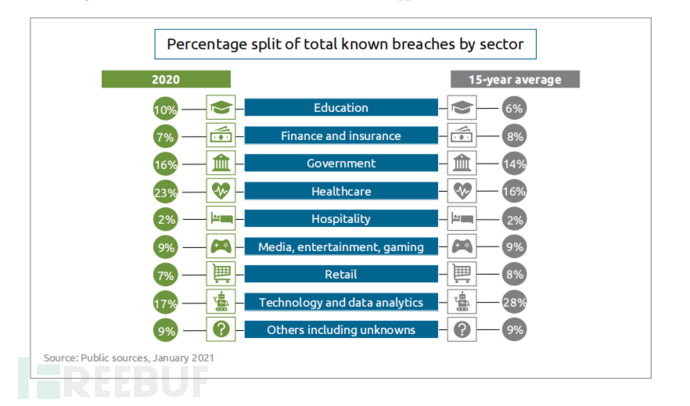

2020年以來行業(yè)的數(shù)據(jù)泄露加速,尤其是教育、醫(yī)療保健、媒體、娛樂和游戲。在新冠疫情期間,上述部門都經(jīng)歷著數(shù)字化轉(zhuǎn)型的巨大轉(zhuǎn)變。

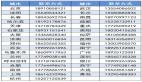

各行業(yè)發(fā)生的數(shù)據(jù)泄露事件占比

Zoom是吃到了疫情紅利的產(chǎn)品之一,但它卻成為了數(shù)據(jù)泄露的目標(biāo)。暗網(wǎng)上有超過50萬個(gè)Zoom帳戶信息被出售或免費(fèi)贈(zèng)送,黑客利用以往數(shù)據(jù)泄露事件中流出的賬戶,通過“證書填充攻擊”(credential stuffing attack)收集數(shù)據(jù)。這導(dǎo)致平臺上出現(xiàn)了一些案件和惡意活動(dòng)。

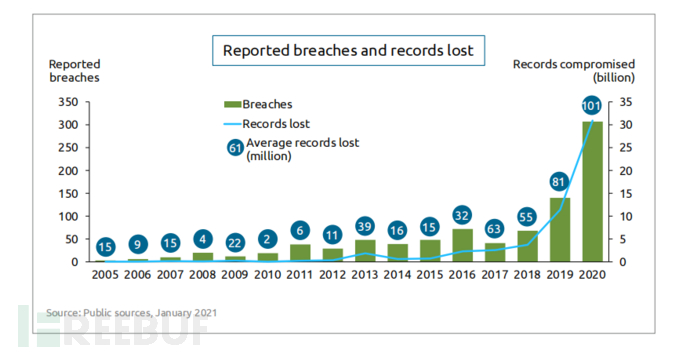

2005年以來,數(shù)據(jù)泄露事件的主體是技術(shù)部門、數(shù)據(jù)分析部門、社交媒體和數(shù)據(jù)代理公司。

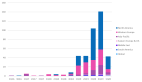

歷年通告的數(shù)據(jù)泄露事件及損失

但在近些年的數(shù)據(jù)泄露事件中,攻擊者看到了數(shù)據(jù)潛在的高價(jià)值,專注于竊取高價(jià)值的個(gè)人身份信息(PII),并轉(zhuǎn)向其他能帶來高收益的攻擊手段,例如勒索軟件和加密劫持。

2020年,網(wǎng)絡(luò)釣魚活動(dòng)中的勒索軟件激增,報(bào)告的案件數(shù)量增加了近60%。攻擊者在過去的一年演變出了新戰(zhàn)術(shù),首先從目標(biāo)中滲出數(shù)據(jù),然后加密資產(chǎn),以向目標(biāo)受害者施壓,要求支付贖金。Maze、Conti、REvil、DoppelPaymer和NetWalker是慣用此類手法的勒索組織。

由于2020年遠(yuǎn)程工作需求的爆發(fā),釣魚活動(dòng)開始針對安全意識和保障較弱的遠(yuǎn)程辦公人員。并且這種情況由于新冠疫情未結(jié)束而持續(xù)下去。

釣魚活動(dòng)起初針對在網(wǎng)絡(luò)上搜索新冠疫情信息的人,然后演變成模擬云平臺、服務(wù)和工具這些遠(yuǎn)程辦公所依賴的生產(chǎn)工具;接著,釣魚行為開始針對搜索和接種新冠疫苗的人。

此外,暴力破解遠(yuǎn)程桌面協(xié)議(RDP)也是攻擊者的主要攻擊手段之一。

攻擊復(fù)雜程度上升

如今攻擊者的行為已經(jīng)變得更加復(fù)雜和成熟。自動(dòng)技術(shù)化的發(fā)展一定程度上加劇了攻擊行為,僵尸網(wǎng)絡(luò)操縱者借助自動(dòng)化快速成長并攫取利益。

據(jù)估計(jì),將近三分之一的互聯(lián)網(wǎng)流量由惡意機(jī)器人制造,超過三分之一網(wǎng)站登錄和其他數(shù)字服務(wù)的登錄記錄是虛假的。

盜刷團(tuán)伙利用先進(jìn)的機(jī)器人和自動(dòng)化技術(shù),搶奪新冠疫情期間在線電商的流量紅利。他們利用泄露的個(gè)人身份信息,大規(guī)模進(jìn)行憑證濫用、盜刷、網(wǎng)絡(luò)刷單、庫存抓取、DDoS攻擊和漏洞掃描。

最有利可圖的是新一代游戲機(jī)發(fā)售。例如索尼的PlayStation 5和微軟的Xbox X、S系列。由于線下實(shí)體零售店的關(guān)閉,新一代游戲機(jī)的發(fā)布和發(fā)售全都在網(wǎng)上進(jìn)行。限量發(fā)售的大部分貨源被機(jī)器人拍下,轉(zhuǎn)而在拍賣網(wǎng)站上高價(jià)售出。

雖然這一行為在大多數(shù)國家并不違法,但轉(zhuǎn)賣所得得收益可能會(huì)用來資助其他惡意網(wǎng)絡(luò)活動(dòng)。

除了操縱僵尸網(wǎng)絡(luò)之外,攻擊者對人工智能的使用還處于早期階段,但它帶來的新挑戰(zhàn)需要緩解和應(yīng)對方法。

利用Deepfake技術(shù)合成人物形象進(jìn)行欺詐由來已久。主要是竊取知名人物的圖像、視頻和音頻信息,對特定的個(gè)人和組織進(jìn)行有目的性欺詐。起初,這項(xiàng)技術(shù)主要用于影視特效,例如塑造一個(gè)虛擬角色。

知名度最高的一個(gè)案例是,一家英國能源公司被攻擊者利用合成語音技術(shù)詐騙24萬美元。攻擊者偽造母公司首席執(zhí)行官的聲音,要求該公司總經(jīng)理向一家新供應(yīng)商匯款。最近發(fā)生的Sunburst攻擊事件和SolarWinds供應(yīng)鏈攻擊,是攻擊者部署日趨復(fù)雜和成熟的又一個(gè)例子。

更廣泛的供應(yīng)鏈攻擊已經(jīng)大量國家流傳,包括商業(yè)電子郵件泄露、證書釣魚和憑證欺詐。攻擊者還會(huì)開發(fā)假的網(wǎng)絡(luò)安全應(yīng)用程序和惡意應(yīng)用程序來偽裝。

數(shù)據(jù)監(jiān)管加強(qiáng)倒推企業(yè)革新

針對數(shù)據(jù)方面的立法落后于個(gè)人的隱私和網(wǎng)絡(luò)安全需求,也落后于數(shù)據(jù)集成者和攻擊者的意圖。

但隨著各國提升數(shù)據(jù)保護(hù)的優(yōu)先級,立法開始跟上。然而,在實(shí)際情況中,處于數(shù)據(jù)泄露中心的組織和企業(yè)沒有及時(shí)響應(yīng)和承擔(dān)責(zé)任。那些在網(wǎng)絡(luò)安全技術(shù)和流程方面沒有足夠投入的公司更是脆弱。

歐盟的《通用數(shù)據(jù)保護(hù)條例》(GDPR)是一個(gè)優(yōu)秀標(biāo)桿,它為隱私數(shù)據(jù)設(shè)定了全球基準(zhǔn),但仍有不明確之處。

GDPR要求實(shí)施數(shù)據(jù)保護(hù)措施,來安全地處理數(shù)據(jù)。包括使用雙重身份驗(yàn)證(2FA)和端到端加密,以及員工培訓(xùn)、制定公司數(shù)據(jù)隱私政策和限制對個(gè)人數(shù)據(jù)的訪問。

此外,處理個(gè)人資料亦須獲得當(dāng)事人同意。組織或企業(yè)被要求在72小時(shí)內(nèi)告知當(dāng)局?jǐn)?shù)據(jù)泄露。如果不遵守,企業(yè)將被處以2000萬歐元(2400萬美元)的罰款,或全球營收的4%。

各地區(qū)出臺的數(shù)據(jù)保護(hù)政策和措施

GDPR于2018年5月在所有歐盟成員國生效,目的是為數(shù)據(jù)保護(hù)提供統(tǒng)一的框架。2020年,GDPR共發(fā)出12.1萬份違規(guī)通知,比2019年增加19%。在此期間,GDPR罰款增加了40%,共計(jì)1.92億美元。在2020年開出的五大罰單中,有兩筆是針對數(shù)據(jù)泄露的。

去年網(wǎng)絡(luò)安全投資明顯高于IT行業(yè)的其他領(lǐng)域

Canalys首席分析師Matthew Ball在評論這份全新的有關(guān)網(wǎng)絡(luò)安全的報(bào)告時(shí)表示:

"網(wǎng)絡(luò)安全必須成為數(shù)字計(jì)劃的前沿和中心,否則將出現(xiàn)大規(guī)模的企業(yè)組織損失,這將威脅到新冠疫情后的經(jīng)濟(jì)復(fù)蘇。對網(wǎng)絡(luò)安全關(guān)注的失誤已經(jīng)產(chǎn)生了重大影響,導(dǎo)致當(dāng)前數(shù)據(jù)泄露危機(jī)的升級和勒索軟件攻擊的加速。"

雖然Canalys表示,在網(wǎng)絡(luò)安全支出方面還需要做更多的工作,但報(bào)告也表示,去年網(wǎng)絡(luò)安全投資已經(jīng)明顯高于IT行業(yè)的其他領(lǐng)域。網(wǎng)絡(luò)安全支出增長到530億美元,大增10%,但并非增長最快領(lǐng)域,表現(xiàn)優(yōu)于網(wǎng)絡(luò)安全的領(lǐng)域是業(yè)務(wù)連續(xù)性和勞動(dòng)力生產(chǎn)力,其中云基礎(chǔ)設(shè)施服務(wù)增長33%,云軟件增長20%。