攻擊美國油管公司的DarkSide被查封,現已關閉運營

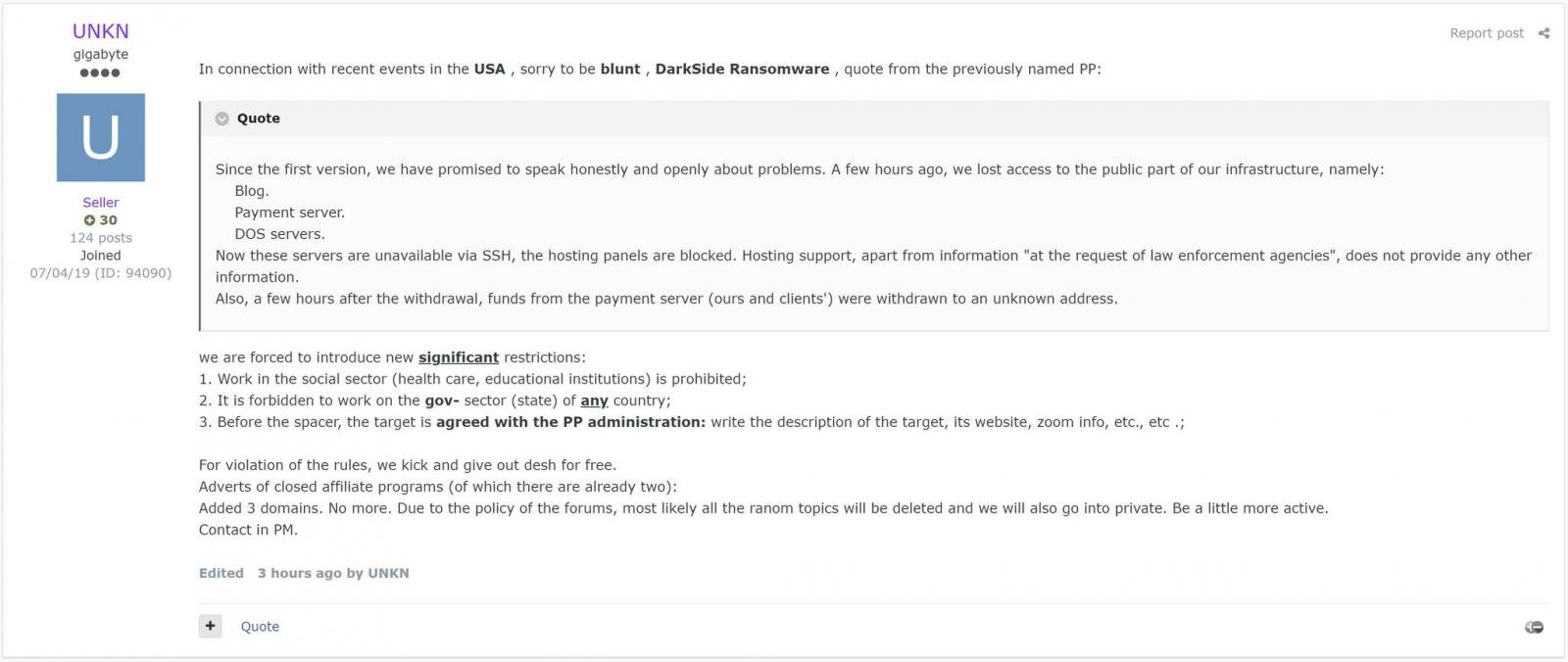

Recorded Future研究人員Dmitry Smilyanets在黑客論壇上發現了名為UNKN的用戶發布的帖子,而UNKN是REvil勒索軟件團伙的賬號。帖子顯示,受執法行動影響,DarkSide已經無法訪問其數據泄露服務器、贖金支付服務器和CDN服務器。

帖子中寫道:“從第一個版本開始,我們就承諾要開誠布公地進行討論。幾個小時前,我們已經無法訪問我們的基礎設施,包括博客、支付服務器”,“現在,這些服務器都無法通過SSH進行訪問了,主機面板也被攔截。主機服務運營商只表示是應執法機構的要求進行的相應處理,此外不提供任何其他信息”。

美國總統拜登之前在白宮新聞發布會上表示:

| “再次強調,我們不相信俄羅斯政府卷入了這次攻擊。但是,我們確實有充分的理由相信,發動攻擊的罪犯就住在俄羅斯,攻擊的來源就是俄羅斯” |

并且拜登還表示部署勒索軟件的國家必須采取行動。第二天,執法機構就查抄了DarkSide的相應基礎設施。

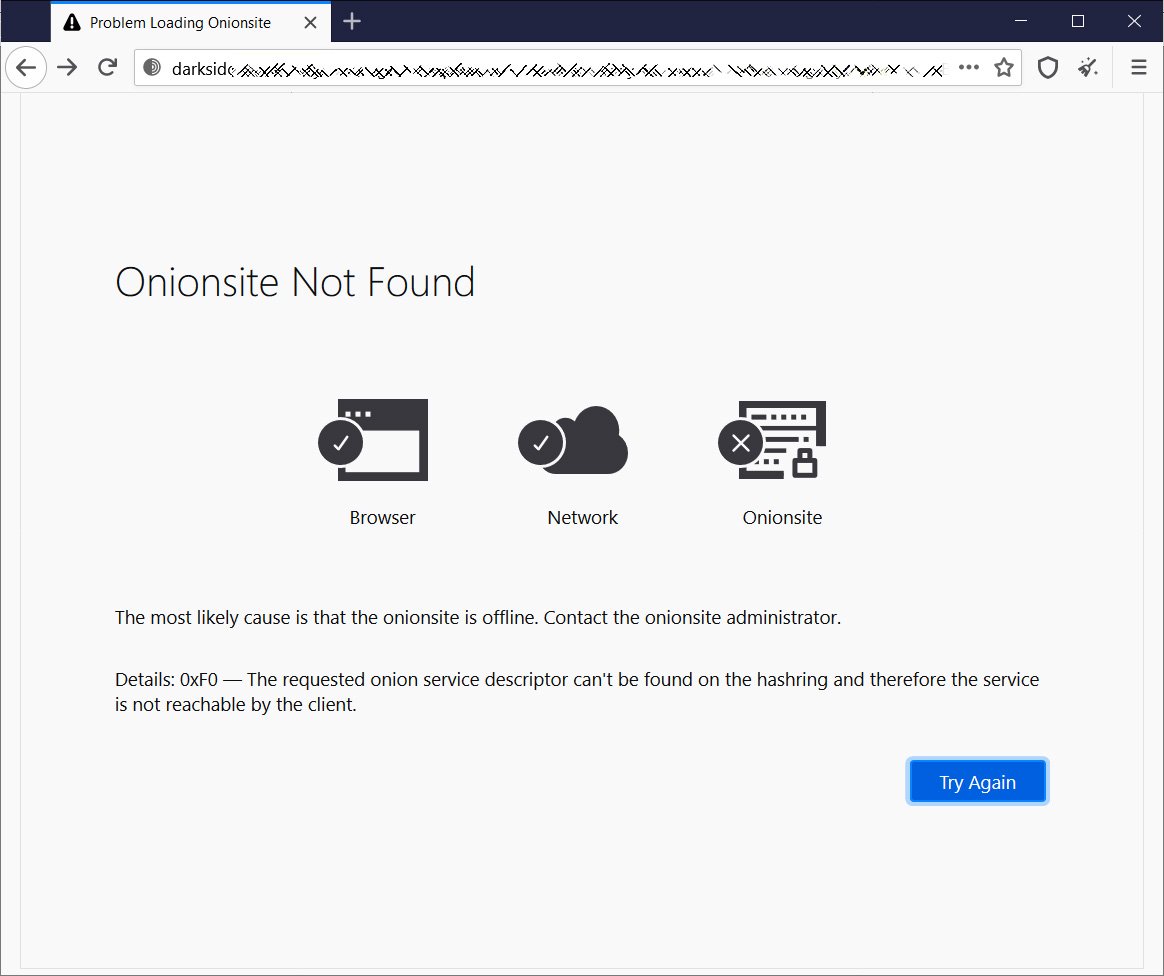

不過,經過調查,發現DarkSide的Tor贖金付款服務器仍在運行。但是不能判斷該服務器是否已經被查封,因為即便執法機構沒收了該服務器,他們可能也保持了該服務器的正常運行,以允許受害者進行解密。

雖然這一切看上去都是執法組織所為,但也有人推測DarkSide勒索軟件可能存在“黑吃黑”。本周傳聞Brenntag和Colonial Pipeline已經支付了累計940萬美元的贖金后,攻擊者可能想要卷款跑路,這樣就不必支付合作伙伴的那份報酬,而全都歸咎于執法行動沒收了所有的收益。

這個推測是基于DarkSide勒索軟件的運營模式——RaaS而提出的。

RaaS

勒索軟件即服務(RaaS)的模式在勒索軟件行業是一個偉大的創舉,通過和其他攻擊團伙進行合作,由勒索軟件團伙負責開發勒索軟件,其他團伙負責入侵攻擊。獲得立足點后,攻擊團伙使用勒索軟件對數據進行加密勒索,在受害者支付贖金后,攻擊團伙和勒索軟件團伙按照一定的分成比例進行分賬。這種商業模式的創新,使得攻擊團伙互相勾結、狼狽為奸,助推了勒索軟件浪潮席卷全球。

Intel471對外發布了DarkSide發送給其合作伙伴的完整消息,據此可認為DarkSide是在面臨來自美國的巨大壓力,且無法訪問基礎設施服務器后決定關閉運營。

此外,從DarkSide的表態來看,在解密工具分發給合作伙伴后,就不再與DarkSide有關了。

攻擊目標

Colonial并非是DarkSide的唯一目標,東芝的歐洲業務也遭到了DarkSide的勒索軟件攻擊。東芝表示由于快速采取了措施,阻止了擴散未波及到敏感信息,所以該公司沒有支付贖金。

近期,德國的化學品分銷公司Brenntag向DarkSide支付了440萬美元的贖金,該公司被多達670多個服務器因攻擊停止運營,高達150G的敏感信息被泄露。

REvil原來對合作伙伴選取的攻擊目標沒有任何限制。近期,REvil表示在合作伙伴攻擊前必須與其溝通確認許可,并且不能針對社會機構(衛生保健、教育機構)、政府部門發起攻擊。

REvil可能也吸取了DarkSide的教訓,避免被政府的執法機構打擊造成毀滅性的影響。原來的合作伙伴無需任何批準就可以肆意發起攻擊,不知道這些新限制則是否會導致合作伙伴轉移到其他勒索軟件即服務(RaaS)的團伙。

參考來源:BleepingComputer