Chrome的廣告屏蔽插件,竟成了廣告注入的“幫兇”

據(jù)security affairs消息,Imperva安全研究人員發(fā)現(xiàn)Chrome瀏覽器上的某個(gè)廣告屏蔽插件被攻擊者濫用,并借此在谷歌搜索頁(yè)面上注入惡意/虛假的廣告。

這是一個(gè)借助廣告注入的詐騙性攻擊行為,專門針對(duì)一些大型網(wǎng)站。該攻擊通過利用一個(gè)名為AllBlock的廣告屏蔽插件來實(shí)現(xiàn),插件廣泛用于Chrome和Opera瀏覽器上,這意味著攻擊者已經(jīng)可以在Chrome和Opera瀏覽器上注入惡意廣告。

廣告注入是將未經(jīng)授權(quán)/不安全的廣告插入到網(wǎng)頁(yè)中,并誘惑用戶點(diǎn)擊。目前這種惡意廣告注入可以通過多種方式實(shí)現(xiàn),包括使用惡意瀏覽器拓展,惡意軟件和跨站腳本(XSS)攻擊。

2021年8月底,安全研究人員發(fā)現(xiàn)了一系列的廣告分發(fā)、注入腳本的流氓域,攻擊者們將其鏈接到了一個(gè)名為AllBlock拓展插件上。

根據(jù)Imperva的分析報(bào)告,其中之一是hxxps://frgtylik.com/KryhsIvSaUnQ.js,工作方式如下:

- 腳本會(huì)把當(dāng)前頁(yè)面中所有的鏈接列表,包括頁(yè)面完整的URL,發(fā)送至遠(yuǎn)程服務(wù)器中;

- 遠(yuǎn)程服務(wù)器會(huì)返回想要重新定向到腳本的域列表;

- 當(dāng)用戶點(diǎn)擊這些已經(jīng)被更改的鏈接時(shí),就會(huì)被劫持到其他的頁(yè)面。

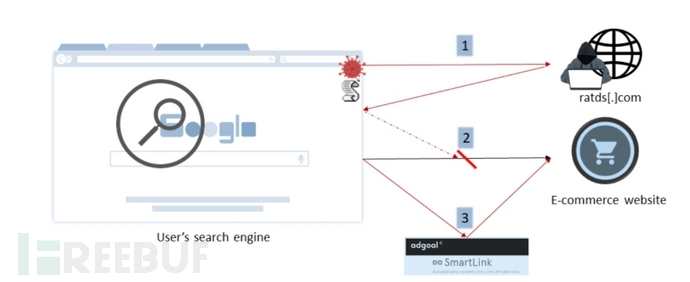

具體過程如下圖所示:

簡(jiǎn)單來說,JavaScript代碼將會(huì)被注入到瀏覽器打開的每一個(gè)新頁(yè)面中,它會(huì)識(shí)別并將Web頁(yè)面中的所有鏈接(即搜索引擎中的查詢結(jié)果)發(fā)送到遠(yuǎn)程服務(wù)器。這時(shí)服務(wù)器會(huì)返回來一個(gè)惡意的域列表,以此替代原有合法的鏈接,這樣當(dāng)用戶點(diǎn)擊其中一個(gè)鏈接時(shí),就會(huì)被定向到攻擊者的惡意網(wǎng)站中。

Imperva安全人員繼續(xù)分析后表示,“在一個(gè)名為e.hiddenHref的變量中,惡意的JavaScript會(huì)利用服務(wù)器ratds[.]net返回的信息替換掉原有的URL。只要用戶點(diǎn)擊了網(wǎng)頁(yè)上任何修改過的鏈接,他就會(huì)被定向到另一個(gè)鏈接中。

憑借著這個(gè)欺詐性的廣告注入攻擊中,每當(dāng)用戶出現(xiàn)注冊(cè)或購(gòu)買產(chǎn)品等特定的行為時(shí),攻擊者就可以從中獲取利潤(rùn)。

為此,攻擊者使用了幾種技術(shù)來規(guī)避AllBlock的檢測(cè),伴隨的還有一些增加分析工作難度的操作,例如每100ms清除一次調(diào)試控制臺(tái),以及排除主要的搜索引擎等。

Imperva安全研究人員還發(fā)現(xiàn),該攻擊行為可以和此前一個(gè)名為PBot活動(dòng)聯(lián)系起來,因?yàn)樗麄兪褂昧讼嗤挠蛎虸P地址。

“廣告注入是一種不斷演變的威脅,幾乎可以影響到所有的網(wǎng)站。當(dāng)一個(gè)網(wǎng)站被廣告注入時(shí),網(wǎng)站的性能和用戶體驗(yàn)會(huì)馬上下降,這意味著網(wǎng)站的速度會(huì)降低,用戶等待的時(shí)間也會(huì)更長(zhǎng)。根據(jù)Baymard的研究報(bào)告,68.8%購(gòu)物車會(huì)被用戶舍棄,其中有很多原因,但不可否認(rèn)的是,廣告注入是其中最關(guān)鍵的原因之一。”

“此外,廣告注入還會(huì)給網(wǎng)站帶來其他的影響,包括用戶的信任度和忠誠(chéng)度下降,網(wǎng)站收入也會(huì)因此下降,內(nèi)容會(huì)被屏蔽,轉(zhuǎn)換率也會(huì)降低。”

值得慶幸的是,目前惡意的Ad-Blocking Chrome插件已經(jīng)從WebStore和 Opera插件市場(chǎng)中刪除,避免更多的人因此而遭受損失。