Apache OpenMeetings 網(wǎng)絡(luò)會(huì)議工具曝出嚴(yán)重漏洞

The Hacker News 網(wǎng)站披露,網(wǎng)絡(luò)會(huì)議服務(wù) Apache OpenMeetings 存在多個(gè)安全漏洞,Sonar 漏洞研究員 Stefan Schiller 表示網(wǎng)絡(luò)攻擊者可以利用這些漏洞奪取管理帳戶的控制權(quán),并在易受影響的服務(wù)器上執(zhí)行惡意代碼。

1689911027_64b9fef3ef94e7fec5c4a.png!small

1689911027_64b9fef3ef94e7fec5c4a.png!small

2023 年 3 月 20 日,研究人員披露了漏洞詳情,2 個(gè)月后。 更新的 Openmeetings 7.1.0 版本中解決了漏洞問題。

漏洞的列表詳情如下:

- CVE-2023-28936 (CVSS 得分:5.3)- 邀請(qǐng)哈希值檢查不足;

- CVE-2023-29032 (CVSS 得分:8.1)- 身份驗(yàn)證繞過,導(dǎo)致通過邀請(qǐng)哈希進(jìn)行不受限制的訪問;

- CVE-2023-29246 (CVSS 得分:7.2) - 一個(gè) NULL 字節(jié) (%00) 注入,允許具有管理員權(quán)限的攻擊者執(zhí)行代碼。

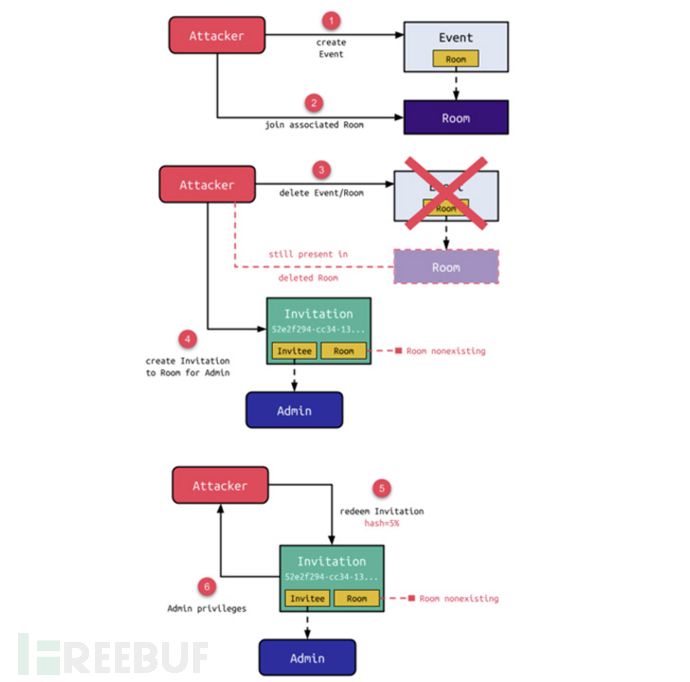

據(jù)悉,使用 OpenMeetings come 創(chuàng)建的會(huì)議邀請(qǐng)不僅綁定到特定的會(huì)議室和用戶,還會(huì)附帶一個(gè)特定的哈希,應(yīng)用程序使用該哈希來檢索與邀請(qǐng)相關(guān)的詳細(xì)信息。簡(jiǎn)言之,前兩個(gè)漏洞與用戶提供的哈希與數(shù)據(jù)庫(kù)中儲(chǔ)存的哈希之間的弱哈希比較有關(guān)。此外,還存在一個(gè)特別的情況,即允許在沒有分配會(huì)議室的情況下創(chuàng)建房間邀請(qǐng),導(dǎo)致出現(xiàn)邀請(qǐng)沒有附加會(huì)議室的情況。

這時(shí)候,網(wǎng)絡(luò)攻擊者就可以利用上述漏洞創(chuàng)建一個(gè)會(huì)議議程并加入相應(yīng)的房間,此時(shí)會(huì)為管理員用戶創(chuàng)建一個(gè)到不存在房間的邀請(qǐng)。下一步,網(wǎng)絡(luò)攻擊者可以利用弱哈希比較錯(cuò)誤來枚舉發(fā)送的邀請(qǐng),并通過提供通配符哈希輸入來兌換邀請(qǐng)。

1689911063_64b9ff174ad6b2ee1ff19.png!small

1689911063_64b9ff174ad6b2ee1ff19.png!small

Schiller 進(jìn)一步表示雖然當(dāng)相關(guān)會(huì)議議程被刪除時(shí),房間也會(huì)被刪除,但網(wǎng)絡(luò)攻擊者在房間里的存在使這里成為僵尸房間。此外,盡管在兌換此類邀請(qǐng)的哈希時(shí)會(huì)引發(fā)錯(cuò)誤,但會(huì)為具有此用戶完全權(quán)限的受邀者創(chuàng)建有效的 web 會(huì)話。

換言之,僵尸會(huì)議室可能允許攻擊者獲得管理員權(quán)限并對(duì) OpenMeetings 實(shí)例進(jìn)行修改,包括添加和刪除用戶和組、更改會(huì)議室設(shè)置以及終止連接用戶的會(huì)話。

此外,Sonar 表示第三個(gè)漏洞源于一項(xiàng)功能,該功能使管理員能夠?yàn)榕c ImageMagick 相關(guān)的可執(zhí)行文件配置路徑(ImageMagick 是一種用于編輯和處理圖像的開源軟件),這就使得具有管理員權(quán)限的攻擊者可以通過將 ImageMagic 路徑更改為“/bin/sh%00x”并觸發(fā)任意 shell 命令來獲得代碼執(zhí)行。

最后,Schiller 強(qiáng)調(diào)目前上傳一個(gè)包含有效圖像頭和任意 shell 命令的假圖像時(shí),轉(zhuǎn)換會(huì)產(chǎn)生/bin/sh,第一個(gè)參數(shù)是假圖像,有效地執(zhí)行了其中的每個(gè)命令。結(jié)合帳戶接管,此漏洞使自注冊(cè)攻擊者能夠在底層服務(wù)器上遠(yuǎn)程執(zhí)行代碼。

文章來源:https://thehackernews.com/2023/07/apache-openmeetings-web-conferencing.html