損失高達200億美元,勒索軟件如何成為安全領域“最靚的仔”?

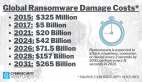

近年來,勒索軟件在網絡安全攻擊中所占比例逐年走高,僅2021年就在全球范圍內造成了超過200億美元的損失。從2017年WannaCry在全球大規模傳播開始,各種高調、高影響力的勒索軟件攻擊使得這種攻擊方式廣為人知。在這之后的幾年里,大量勒索軟件以學校、政府機構、醫療機構以及基礎設施等目標發動了大量攻擊。

自從新冠肺炎疫情大流行以來,亞太和日本(APJ)地區就開始遭遇激增的網絡攻擊。相比全球其他地區,亞太區各行各業企業遭遇網絡攻擊的概率往往會高出80%,澳大利亞、印度、日本通常是最主要的攻擊目標。

本文將重點圍繞亞太日本地區的攻擊活動介紹發起這些攻擊的團伙和他們的運營方式。勒索軟件即服務(RaaS)團伙已經發展成為一種“企業,”甚至產生了類似于遭受他們攻擊的普通企業那樣的組織結構,他們也有客戶服務代表,甚至還有新員工上崗培訓。最近,全球盈利能力最強的RaaS團伙之一Conti泄漏了部分內部文檔,通過研究這些文檔,我們得以管窺這類團伙的運作方式。

Akamai的研究人員一直在努力分析并研究RaaS團伙,希望借此揭示該團伙能夠成功發起大量勒索軟件攻擊的原因。同時我們還可以通過研究結果進一步了解此類攻擊的趨勢、所用的工具,以及可以采取的緩解措施。

總的來說,通過這些研究結果我們可以獲得這些結論:

- Conti團伙在亞太日本地區發起的大部分攻擊都以澳大利亞和印度的企業為目標。

- 亞太日本地區的Conti受害者中,商業服務行業企業的占比最大,這也意味著通過第三方發起的供應鏈攻擊可能性較高。

- 亞太日本地區的所有受害者中,關鍵基礎設施占比13.6%。

- 亞太日本地區的所有受害者中,零售和酒店行業總占比為27%,這也意味著亞太日本地區的商業垂直領域遭受的攻擊正在增加,Akamai最近發布的Web應用程序和API威脅報告中的結論也映證了這一點。

- 亞太日本地區絕大多數Conti受害者都是年收入在1000萬美元到2.5億美元之間的企業。

- 亞太日本地區約20%的Conti受害者是年收入超過10億美元的企業,這與全球整體趨勢有所差異,全球整體來看,Conti攻擊對高收入企業的影響要小很多。

- 攻擊場景多種多樣,以細節為導向,并且以“手握鍵盤”的網絡傳播居多。

- 相關戰術、技術和程序(TTP)讓我們認為,很有必要針對橫向移動進行專門的防護,這在防御勒索軟件方面起到了關鍵作用。

- TTP雖然都是眾所周知的,但往往非常有效,還有助于揭示其他團伙常用的工具。通過研究這些TTP,安全團隊可以深入了解攻擊者的運作模式,進而更好地制定防御措施。

- Conti非常重視入侵和手工傳播,而非加密,因此防御方也有必要重點關注攻擊鏈中的這部分環節,而不要只關注勒索軟件的加密問題。

Conti在亞太日本地區的影響

勒索軟件活動可以通過多種方式進行在線分析,例如進行問卷調查或分析產品數據。在針對全球范圍內的勒索軟件活動提供整體視圖方面,每種方法都各有優勢和局限。本報告則是基于對Conti組織的研究,以便大家可以更深入地了解這個全球最領先的RaaS團伙之一。

我們會重點分析Conti團伙的受害者,借此確定Conti用到的工具和技術之間的相關性,下文將詳細介紹這些內容。相關數據都是從Conti的地下黑市收集而來的,Conti會通過這種黑市買賣受害者數據和信息。Conti的目標是通過敲詐讓受害者支付贖金,為此他們分享了一些信息,而這些信息有助于我們分析他們的攻擊偏好、成功率以及失敗原因。我們的報告中體現了他們過去一年來的相關活動,所有數據都是完全匿名的。

相關背景:Conti是一個臭名昭著的RaaS團伙,在2020年被首次發現,他們的總部似乎在俄羅斯。很多人認為該團伙是Ryuk勒索軟件團伙(也被稱之為Wizard Spider)的繼任者。根據Chainalysis的分析,Conti是2021年收入最高的勒索軟件團伙,估計收入應該超過了1.8億美元。值得注意的是,該團伙最近成功攻擊了哥斯達黎加政府、愛爾蘭衛生部等機構。

最新的新聞中提到,Conti已經解散了。但在我們看來,意味著我們的研究工作更有必要了,因為Conti的原成員可能被大量其他勒索軟件團伙所吸納,并且經過Conti驗證有效的工具和戰術也可能被更多同類團伙所沿用。隨著相關信息在越來越多勒索軟件團伙中分享,全球范圍內這些工具和戰術的受害者也將進一步增加。

亞太日本地區的勒索軟件攻擊趨勢

為了理解Conti在亞太日本地區的攻擊偏好,我們首先仔細分析了該區域最主要的受攻擊國家和地區。值得注意的是,Conti是一個主要以西方國家/地區(如美國和歐盟)為目標的團伙。對亞太日本地區的深入研究是為了進一步了解Conti在該區域的影響力,但我們也發現,其他主要以該地區為目標的團伙表現出了不同的攻擊模式。

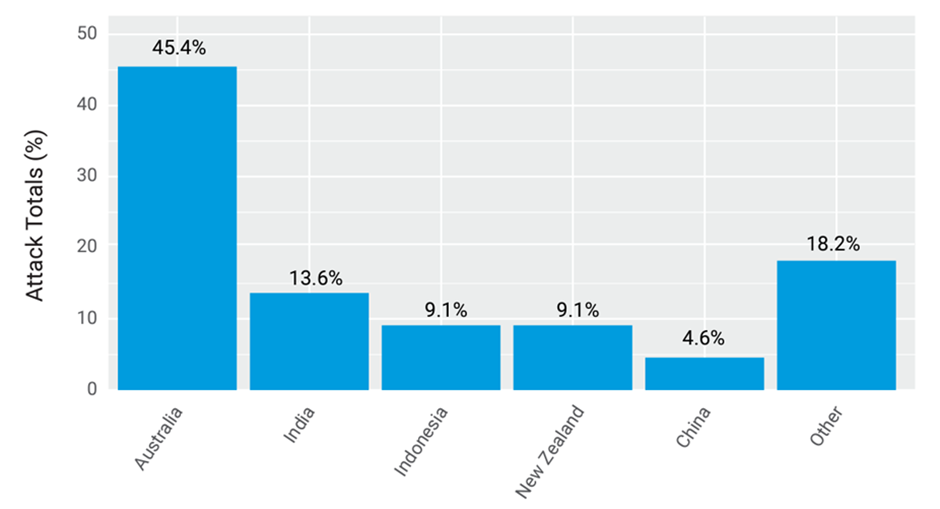

遭受攻擊數量排名前五的國家/地區

(2021年5月1日——2022年4月30日)

圖1:亞太日本地區遭受攻擊最多的五大國家/地區分別為:澳大利亞、印度、印度尼西亞、新西蘭和中國

從受害者的國家/地區分布(圖1)會發現,Conti受害者有45%來自澳大利亞,隨后是印度、印度尼西亞、新西蘭和中國。其他國家/地區雖然未能進入前五名,但也受到了Conti的大量攻擊,例如日本、巴基斯坦、韓國和越南。

這種情況可以通過不同方面來研究,但最主要的問題在于,眾所周知Conti是一個位于俄羅斯的黑客團伙,因此在選擇攻擊目標時,往往會更傾向于選擇北美和歐洲地區的企業。我們在研究中也發現,93%的Conti受害者都在北美、歐洲以及中東非洲地區。

因此,澳大利亞和新西蘭出現如此多的受害者,可能是Conti對西方國家“偏愛”的延伸。另外猜測一個可能的原因在于,選擇這些地區發起攻擊,可以重復利用某些素材(例如用英語寫就的釣魚郵件)。通過深入研究Conti的受害者,我們發現英語國家/地區比其他地區更有可能受到Conti的攻擊。

印度和印度尼西亞緊隨其后,成為亞太地區第二和第三大受害者。尤其是印度,根據相關報道,印度一直在經歷非常大量的網絡攻擊,最新報道稱印度遭遇的攻擊數量同比增長了約25%。盡管存在這樣的趨勢,盡管俄羅斯的這個黑客團伙已經在該地區大獲成功,但Conti似乎并沒有特別針對亞太區的非英語國家。

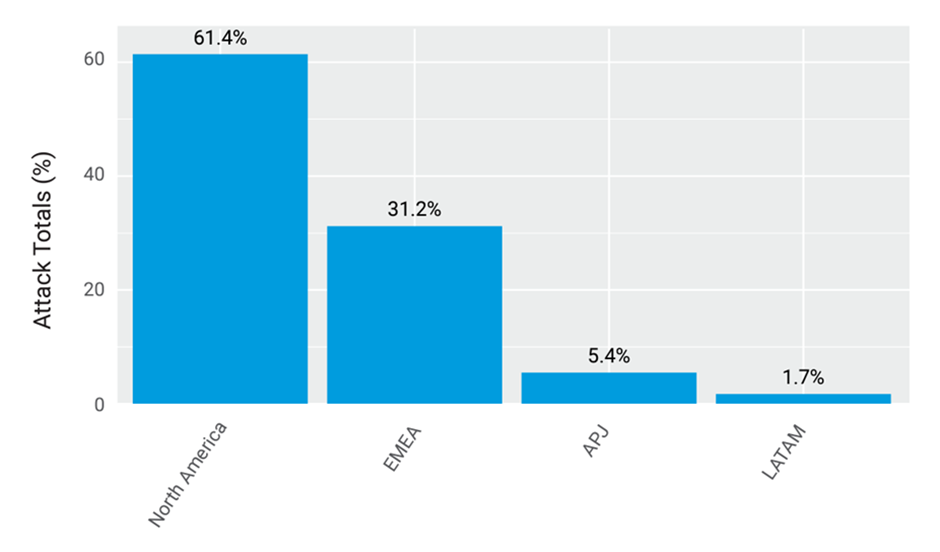

遭受攻擊數量排名領先的地區

(2021年5月1日——2022年4月30日)

圖2:亞太日本地區的受害者遠少于北美以及歐洲中東和非洲

針對各地區受害者趨勢的深入研究(圖2)發現,北美與歐洲中東和非洲(EMEA)是遭受攻擊數量排名第一和第二的地區,隨后是亞太日本(APJ)地區和拉美(LATAM)地區。盡管相對而言亞太日本地區和拉美地區的受害者數量較少,但這些攻擊依然不容忽視,因為每一次攻擊在所在地區的影響都各不相同。例如Conti最近對哥斯達黎加政府機構的攻擊,就在當地造成了巨大的破壞。

不過總的來說,Conti更專注于某些地區,這一點并不讓人覺得吃驚。他們對哥斯達黎加發起的攻擊就說明了他們會盡可能與俄羅斯的國家“方向”保持一致,這可能導致他們會針對全球各地其他出乎我們意料的目標發起攻擊。不過除此之外,勒索軟件攻擊者似乎正展現出一種“區域化”特征,對某種語言、地區或國家表現出特別的偏好。

亞太日本地區的行業趨勢

接下來我們一起看看Conti在亞太日本地區發起的攻擊中,受害者在垂直行業方面的分布情況。在網絡安全工作中,垂直行業分析可以起到重要作用。盡管發起攻擊的團伙并不一定會專門以某個行業為目標,但圖3所示的數據明確體現了Conti的攻擊在不同垂直行業中的成功率。不同行業有相似之處,但也有各自的差異,分析時需要注意到這些因素。

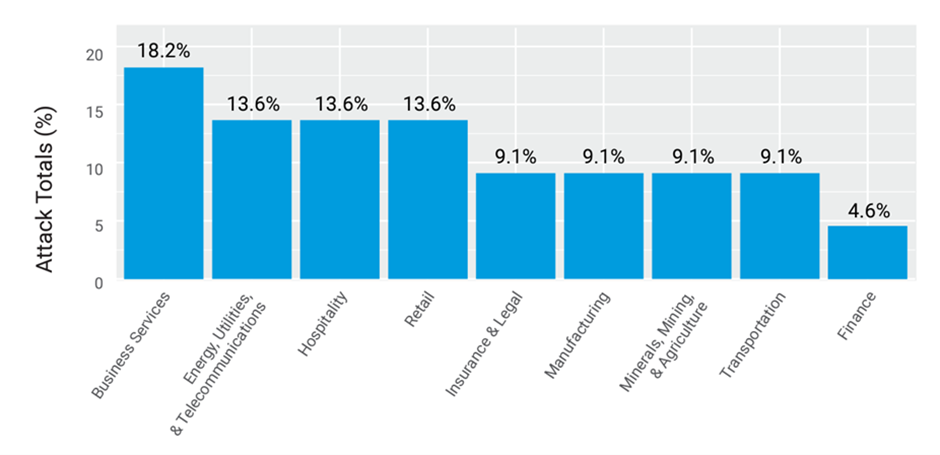

遭受攻擊數量排名靠前的行業

(2021年5月1日——2022年4月30日)

圖3:亞太日本地區遭受攻擊最多的行業是商業服務和能源、公共事務,以及通信行業

按照行業細分受害者名單時,我們也發現了一些值得注意的有趣趨勢。為了觀察這些趨勢,我們需要在這些攻擊造成的直接財務影響之外,進一步研究由于勒索軟件攻擊導致的業務中斷所帶來的更廣泛影響。例如在針對Colonial Pipeline公司的攻擊中,這種針對特定垂直行業進行的攻擊可能會產生持續時間更長,后果更嚴重的影響。

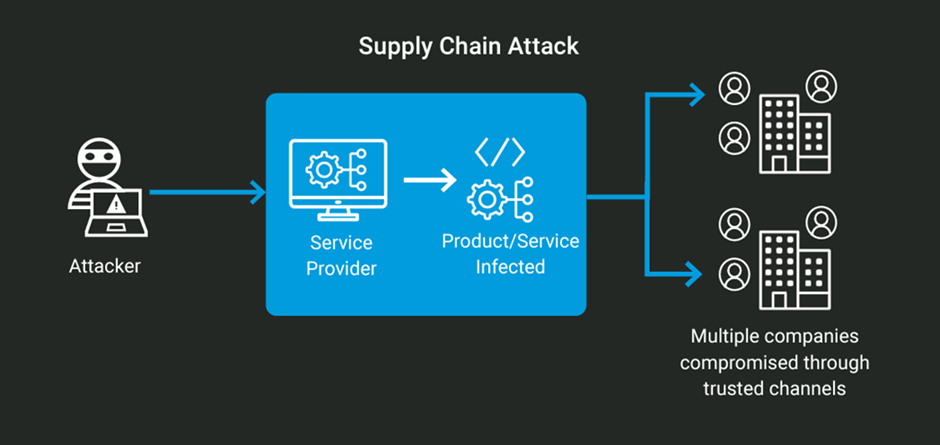

我們針對不同行業的分析得出了三個發現:通過第三方漏洞發起供應鏈攻擊的可能性極高,關鍵基礎設施受害者數量龐大,此類攻擊非常關注商業公司。

本次分析中我們發現供應鏈攻擊的可能性非常高,例如最近針對SolarWinds和Hafnium的攻擊就是如此。從商業服務垂直領域產生的大量受害者中可以發現,供應鏈攻擊可能還會入侵第三方,例如攻擊商業服務企業,借此發現規模更大,更有利可圖的受害者。數量眾多的商業服務受害者意味著存在供應鏈攻擊的風險,而這種風險不僅來源于勒索軟件操作者本身(盡管他們確實造成了很大的風險),還可能源自于被泄漏的信息和數據。為其他公司提供服務的企業可能會獲得一些有關客戶公司的敏感信息,而這些信息往往也可以用于對他們的客戶公司發起攻擊。例如在2013年,一家大型零售公司遭到攻擊導致4000萬信用卡和借記卡信息外泄,這次攻擊就是通過一家第三方暖通公司實現的。亞太日本地區也出現過類似的攻擊,其中一些攻擊還造成了較大的影響。

公共事業、能源和通信行業的受害者占總數的13.6%。針對這些行業的攻擊會直接對大量人員造成直接影響,甚至可能產生災難性后果。勒索軟件攻擊造成的影響可能會產生“后遺癥”,這類后遺癥往往被稱之為賽博動力影響(Cyber-kinetic impact)。例如針對醫療健康行業的勒索軟件攻擊就可能造成嚴重后果,甚至導致人身傷亡。

與全球其他地區相比,亞太日本地區的關鍵基礎設施受害者數量明顯更多,幾乎是全球平均值的兩倍。這可能意味著亞太日本地區需要進一步加強關鍵基礎設施的防御措施。最近澳大利亞和印度發生的事件也支持了這一結論,也進一步凸顯了關鍵基礎設施面臨更多攻擊這一整體趨勢。

最后值得注意的是,很多零售和酒店行業的組織也遭遇了大量攻擊。近年來,針對亞太日本地區零售行業的攻擊數量顯著增長。我們不僅在本次有關勒索軟件的研究中發現了這樣的趨勢,針對Web應用程序和API的威脅分析也得出了類似結果,似乎商業公司已經成為此類攻擊最主要的垂直行業之一。值得注意的是,這些數字并不僅僅是真正成為攻擊目標的企業數量,而是成為攻擊受害者的企業數量。這也再次警醒零售和酒店行業企業需要持續關注相關威脅,提前做好防御措施。

收入趨勢

勒索軟件作為一種攻擊載體,在很大程度上會以經濟利益為動機,而這也是勒索軟件在近年來獲得如此多關注的原因之一。通過按照收入分析不同攻擊,我們可以了解RaaS團伙針對不同規模企業發起攻擊的動機和成功率。很多人通常認為RaaS團伙只以大型企業為目標,然而仔細觀察就會發現,受害者的收入分布情況完全不是這樣的。

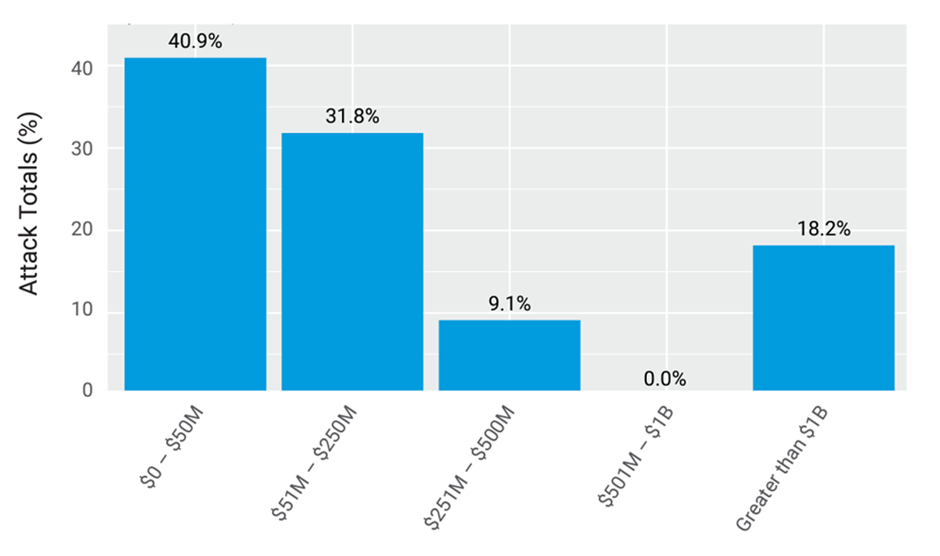

圖4顯示了RaaS受害者按照收入范圍的分布情況。請注意,這些數字并不是贖金金額,而是每家公司的總收入。

被攻擊企業按照收入范圍的分布情況

(2021年5月1日——2022年4月30日)

圖4:在亞太日本地區,總收入低于5000萬美元的公司在受害者中占比最高

亞太地區很大一部分(73%)受影響組織的收入高達2.5億美元,但也有超過40%的受害者其收入不超過5000萬美元,還有32%的受害者收入介于5000萬美元到2.5億美元之間。這與Conti勒索軟件團伙在全球范圍內的平均情況保持了一致。本次分析還揭示了Conti這種RaaS團伙成功發起的攻擊中蘊含的一種有趣模式:雖然影響最大的攻擊往往都以知名公司為目標,但大部分成功的勒索軟件攻擊都發生在收入水平并非最高的企業中。

這些企業很可能是此類勒索軟件團伙最喜歡的攻擊目標,他們有足夠的收入可以支付可觀的贖金,但還沒有成熟到足以成功抵御Conti這樣的RaaS團伙。

然而與全球趨勢形成鮮明對比的是,我們發現亞太日本地區的大量受害者收入都在10億美元以上。亞太日本地區將近1/5的Conti受害者都在這個范圍內,是全球平均水平的三倍。此外,這些高收入受害者所在國家/地區大多并不講英語,主要位于日本、韓國和中國。

這種現象可以從多方面來解釋,但很可能是因為Conti減少了對亞太日本地區的關注,因此我們獲得的樣本數量太小,因而造成了統計結果的異常。或者可能是因為對該地區非英語國家關注度的降低導致Conti不太愿意選擇這些國家/地區的中小企業作為攻擊目標,而是更愿意針對業務遍及全球的大型企業,或通過類似方式在該地區選擇攻擊目標。

了解攻擊者的工具包

為了針對Conti的攻擊,以及其他各類勒索軟件攻擊制定適合的緩解措施,我們首先需要了解勒索軟件運營人員所使用的工具。幸運的是,不同勒索軟件團伙在TTP的使用方面存在很多共同之處,這意味著我們的策略將可以緩解或阻止大部分勒索軟件攻擊。

為了對勒索軟件攻擊者所采取的TTP進行分析,我們首先研究了Conti最近泄漏的文檔。2022年2月27日,Twitter上新出現了一個名為@ContiLeaks的賬戶,該賬戶陸續公布了該團伙的大量內部文檔和聊天記錄,以及他們一些內部服務器的地址和軟件源代碼。這些泄漏的文檔和源代碼揭示了Conti最常用的TTP。下文內容將重點專注于他們所用的工具和技術,以及對應的緩解措施。

攻擊鏈

為了研究勒索軟件攻擊所采取的方法,我們首先研究了DFIR報告中提供的勒索軟件攻擊鏈(如下圖所示)。雖然泄漏的信息讓我們可以概括了解攻擊者的完整工具集以及決定包含/使用任何一個工具的決策中背后的思考邏輯,但DFIR報告可以讓我們更清楚地了解這些TTP到底是怎樣使用的。它們都對應了一種類似的情況。

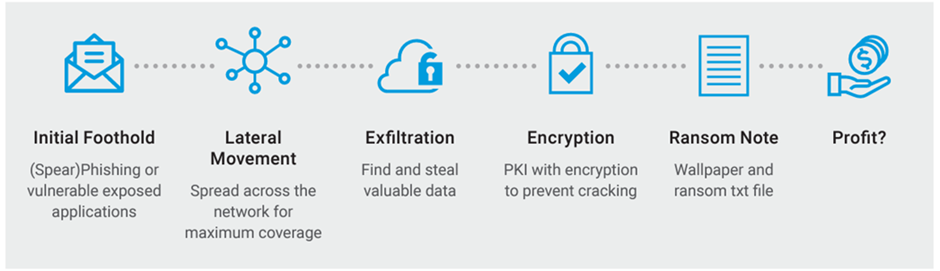

典型的勒索軟件攻擊鏈看起來應該差不多類似這樣:

勒索軟件攻擊是多方面的,最初的入侵還遠遠不夠。在開始進行加密之前,攻擊者或惡意軟件還必須在整個網絡中傳播,這樣才能造成最大化的破壞。如果只有一臺計算機被加密,就無法獲得足夠的籌碼來索要贖金。這也使得橫向移動成為決定勒索軟件操作成敗的關鍵。

雖然橫向移動(以及攻擊鏈其他環節)過程中所用的工具可以通過DFIR提取,但為何使用這些工具,這背后的思考方式卻很難獲知。為此我們可以通過Conti最近泄漏的數據來看看他們的網絡攻擊過程。

RaaS攻擊者的“菜譜”

在討論Conti時,首先要注意的就是他們的操作手冊,也就是發起手動攻擊的方法。Conti的攻擊理論并不新穎,但依然可以獲得極高成功率。借助有效的工具和一致的操作似乎就可以做到。他們確實也使用了一些自動化工具或腳本,但一般來說,他們的操作人員必須親自獲取憑據并根據自己的判斷對在網絡中的傳播做出相關決定。

Conti的方法論可以總結為“收獲憑據,傳播,重復。”這一切都發生在初始訪問階段之后,隨后就可以假定操作者能夠訪問網絡中的任何一臺計算機,隨后即可在整個網絡中傳播,并嘗試著轉儲并解密密碼,或直接進行暴力破解。隨后,操作者會根據指示在其他計算機使用通過破解所獲得的憑據,借此擴大自己的影響范圍,并重復執行和之前相同的步驟。就這樣,操作者會在整個網絡都在自己掌控下之后才開始進行加密,以產生最大程度的影響。

網絡傳播目標

首先,最重要的是,Conti的目標在于域控制器(DC)。操作者會根據指示,通過上文提到的憑據竊取和擴張流程執行一系列操作,直到最終能成功訪問DC。由于這個過程主要以手工操作為主,因此Conti的操作者在選擇目標時就有了一定程度的自由裁量權。在找到域控制器的憑據后,操作者將能訪問各種關鍵資產,例如:

- 大部分網絡的登錄日志,借此分析用戶行為

- 大部分域的DNS記錄,借此可用于推斷使用情況

- 密碼哈希

- 適合橫向移動的目標位置

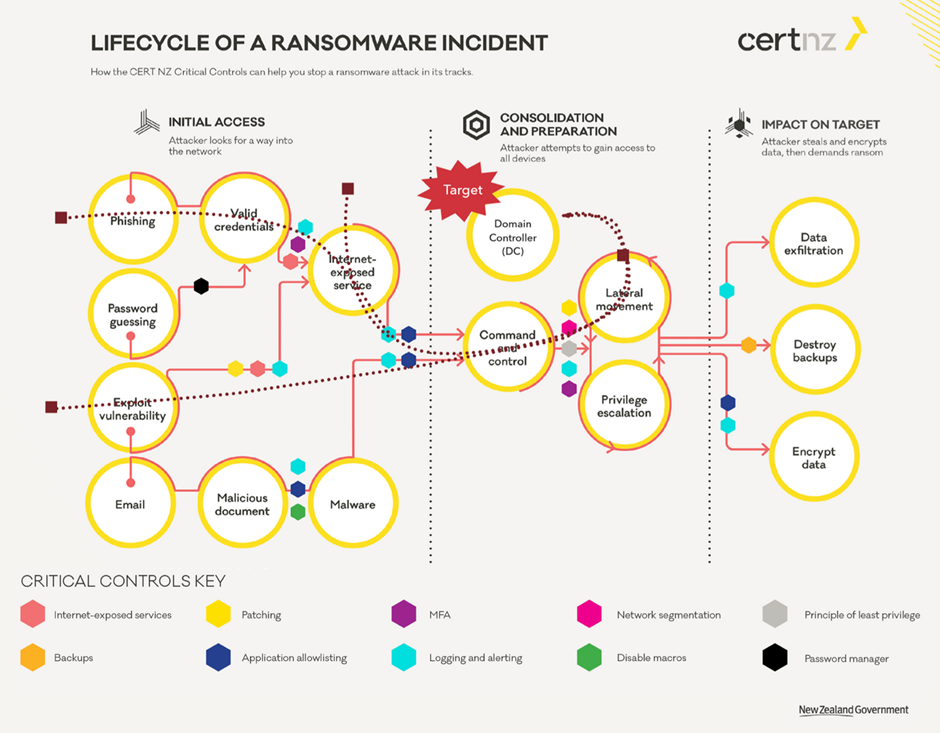

CERT NZ制作的勒索軟件入侵生命周期(圖5)很好地展示出了Conti對DC的興趣,以及他們為了攻擊DC所采取的行動路線。Conti會通過不同的攻擊載體來實現自己的目標。一旦確定可利用的攻擊面,就會有操作者立即趁虛而入。操作者會在初始訪問的基礎上通過橫向移動逐漸擴大自己的影響范圍。

圖5:CERT NZ制作的勒索軟件入侵生命周期示意圖

這種對于DC的特別關注也讓我們確信,網絡傳播階段是攻擊全過程中的一個重要環節。借助DC,攻擊者將能獲得訪問整個網絡所需的全部(或者大部分)憑據。此外,因為很多與域有關的配置信息都存儲在DC上,攻擊者也能借此進一步了解與網絡本身以及各種重要系統有關的情報。

有趣的是,Conti并不鼓勵在DC上留下后門或進行持續性攻擊,而是鼓勵在對外的服務器上留下后門,因為DC(用他們自己的話來說)往往會受到更多監控。這也證明了在發起攻擊前建立良好的OPSEC心態將有助于他們提高成功概率。

Conti最關注的系統包括網絡文件共享以及包含有價值數據的其他計算機,例如:

電子郵件、地址列表、聯系信息

- 數據庫

- 源代碼

- 賬戶信息

- 設計文檔

- 其他網絡的密碼/憑據

- 數字錢包

那么當類似的勒索軟件團伙已經成功確定了目標,并嘗試著開始發起攻擊時,作為潛在的攻擊目標,企業又該如何有效監測和防御這樣的威脅?針對攻擊過程中所用到的不同工具,具體的應對措施也有所差異。

這篇文章的內容感覺還行吧?有沒有想要立即在 Linode 平臺上親自嘗試一下?別忘了,現在注冊可以免費獲得價值 100 美元的使用額度,快點自己動手體驗本文介紹的功能和服務吧↓↓↓

最后,歡迎關注Akamai,第一時間了解Akamai在Web交付性能、安全性、邊緣計算等領域的最新技術成果和解決方案,以及整個行業的發展趨勢。