朝鮮黑客組織 Kimsuky 與 Lazarus 聯手利用 0Day 漏洞攻擊全球關鍵行業

朝鮮兩個最危險的黑客組織Kimsuky和Lazarus已聯手發起協同攻擊行動,威脅全球組織機構安全。這兩個組織通過將社會工程學與0Day漏洞利用相結合的系統性攻擊手段,竊取敏感情報和加密貨幣。

攻擊模式升級:從單兵作戰到協同行動

這種合作標志著國家支持的黑客組織運作方式發生重大轉變——從孤立攻擊轉向精心協調的聯合行動。攻擊始于Kimsuky通過偽裝成學術會議邀請或研究合作請求的釣魚郵件進行偵察。這些郵件包含HWP或MSC格式的惡意附件,打開后會部署FPSpy后門程序。安裝完成后,后門會激活名為KLogEXE的鍵盤記錄器,竊取密碼、郵件內容和系統信息。該情報收集階段會繪制目標網絡架構圖并識別高價值資產,隨后將控制權移交給Lazarus。

漏洞武器化與權限提升

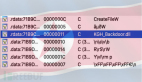

CN-SEC安全研究人員指出,Lazarus隨后會利用0Day漏洞獲取對已入侵系統的深度訪問權限。該組織已將Windows權限提升漏洞(CVE-2024-38193)武器化,用于部署看似合法的惡意Node.js軟件包。當這些軟件包執行時,攻擊者將獲得SYSTEM級權限并安裝InvisibleFerret后門程序,該后門通過Fudmodule惡意軟件組件繞過終端檢測工具。

InvisibleFerret后門技術分析

InvisibleFerret后門在規避檢測能力方面取得重大突破。其網絡流量偽裝成正常的HTTPS網絡請求,使得安全團隊極難通過流量分析發現異常。該惡意軟件專門針對區塊鏈錢包,通過掃描系統內存獲取瀏覽器擴展和桌面應用程序中存儲的私鑰及交易數據。有記錄顯示,攻擊者曾在48小時內轉移價值3200萬美元的加密貨幣而未觸發安全警報。

該后門通過加密通道與命令控制服務器通信,采用每日輪換的域名輪詢策略。每個C2域名都偽裝成合法的電子商務或新聞網站以避免懷疑。完成攻擊目標后,兩個組織會通過共享基礎設施協同清除攻擊證據——用合法系統進程覆蓋惡意文件并刪除攻擊日志。國防、金融、能源和區塊鏈行業機構面臨最高風險。