Sophos:首次發現三個勒索軟件連續攻擊同一個網絡

Sophos X-Ops在報告中稱某汽車供應商的系統在5月的兩周內被三個不同的勒索軟件團伙入侵,文件遭多重加密,其中兩次攻擊發生的間隔甚至是在兩小時內。

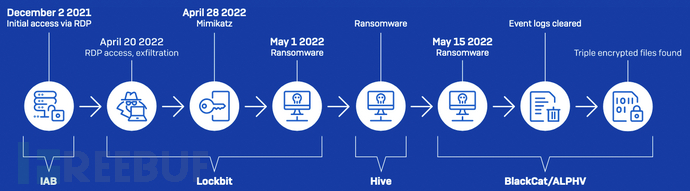

在這些攻擊之前,2021年12月,一個可能的初始訪問代理(IAB)對該公司的系統進行了初步入侵,攻擊者利用防火墻的錯誤配置,使用遠程桌面協議(RDP)連接入侵域控制器服務器。

Sophos X-Ops在本周三發布的報告稱雖然雙重勒索軟件攻擊越來越常見,但這是他們看到的第一起三個獨立的勒索軟件攻擊者使用同一個入口點來攻擊一個組織的事件。

兩個月內三次被攻破

在最初的入侵之后,LockBit、Hive和ALPHV/BlackCat的附屬攻擊組織也分別在4月20日、5月1日和5月15日進入了受害者的網絡。

5月1日,LockBit和Hive勒索軟件的有效載荷在兩小時內利用合法的PsExec和PDQ Deploy工具在整個網絡中分發,在每次攻擊中加密了十多個系統,與LockBit關聯的攻擊組織還竊取了數據并將其外流到Mega云存儲服務。

Sophos X-Ops 在報告中對事件細節進行了補充,其表示由于Hive攻擊是在Lockbit之后2小時開始的,Lockbit勒索軟件仍在運行,因此這兩個小組不斷發現沒有標志著它們被加密的擴展名的文件。

兩周后,5月15日,當這家汽車供應商的IT團隊仍在恢復系統時,一個BlackCat攻擊者也連接到了被LockBit和Hive入侵的同一管理服務器。在安裝了合法的Atera Agent遠程訪問解決方案后,攻擊者獲得了網絡上的持久性,并滲出了被盜數據。

在半小時內,BlackCat的附屬攻擊機構在網絡上使用PsExec交付了自己的勒索軟件有效載荷,在使用被攻擊的憑證在網絡上橫向移動后,加密了六臺機器。

攻擊時間線

通過刪除影子副本和清除被攻擊系統上的Windows事件日志,這個最后的攻擊者也使恢復嘗試和Sophos團隊的事件響應工作變得復雜。

BlackCat刪除了Sophos可以用來追溯這三個勒索軟件團伙在受害者網絡中活動的證據。

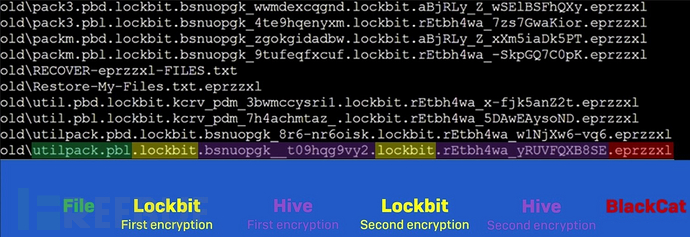

Sophos的事件響應人員在5月中旬協助受害者進行攻擊調查時,發現文件被Lockbit、Hive和BlackCat勒索軟件加密了三次,并在被加密的系統上發現了三種不同的贖金筆記。

“事實上,正如下面的截圖所示,一些文件甚至被加密了五次,”Sophos團隊向外界透露稱。“因為Hive攻擊是在Lockbit之后2小時開始的,Lockbit勒索軟件仍在運行,所以這兩個小組不斷發現沒有標志著它們被加密的擴展的文件。”

被加密了5次的文件

如何抵御勒索軟件

Sophos還發布了一份白皮書,分享了關于防御來自多個勒索軟件團伙的類似攻擊的指導。

建議企業保持其系統的最新狀態,并調查其環境中是否有威脅者引入的后門或漏洞,作為失敗的保障,以便在被驅逐時重新獲得對網絡的訪問。

Sophos還建議鎖定VNC和RDP等服務或從外部訪問的遠程訪問解決方案。如果需要遠程訪問,系統只能通過VPN到達,并且只能通過具有強制多因素認證(MFA)和強密碼的賬戶。網絡也應該被分割,將關鍵的服務器分離到VLAN中,整個網絡都應該被掃描和審計,以及時發現未打補丁和有漏洞的設備。

消息來源:https://www.bleepingcomputer.com/news/security/automotive-supplier-breached-by-3-ransomware-gangs-in-2-weeks/